www webfecto com - search results

If you're not happy with the results, please do another search

Tal vez sea la última apuesta de Microsoft por su navegador Internet Explorer. Lo cierto es que luego de algún tiempo en fase beta, se ha lanzado por fin la versión 8.0 del Explorer, el navegador que hoy por hoy es el más utilizado en el mundo.

Las mejoras que prometen en esta nueva versión ya oficial, tienen que ver sobre todo con la seguridad, facilidad de uso y rapidez en la navegación, tres elementos que en sus dos anteriores versiones realmente dejaron mucho que desear.

Al parecer, Microsoft ha decidido plantearse en serio la guerra de navegadores web. Hasta hace no muchos años, IE era fijo navegador de la mayoría de ordenadores de todo el mundo, al margen del sistema operativo.

Con la llegada al mercado de Opera, Safari, Google Chrome y sobretodo Firefox, la hegemonía de IE comenzó a tambalear. El IE8 -disponible desde hoy en la página web oficial de Microsoft- trae como principales novedades los llamados web slices, que sirven básicamente para obtener actualizaciones automáticas de nuestras web sites favoritas, ya se trate de resultados deportivos, pronóstico del tiempo, cotización de la bolsa y más.

Lo que debemos hacer en caso deseemos tener un web slices de la página que nos interese, es hacer click en el icono verde que aparecerá en la esquina superior derecha del navegador. De esta manera agregaremos aquel web site a nuestra barra de favoritos y tan solo basta hacerle click para una previsualización. Para ver la página completa se deberá hacer doble click. Si el web slices se encuentra resaltado quiere decir que ha llegado una nueva actualización.

La otra novedad con la que quiere sorprendernos el IE8 son los aceleradores, que harán más fácil y rápida la búsqueda de información en otras páginas desde la misma en la que nos encontremos. Es decir, si necesitamos información sobre alguna parte del texto que estemos leyendo, solo bastará con marcar aquella o aquellas palabras para que luego aparezca un icono azul sobre esta.

Las opciones que nos ofrece van desde saber como llegar a aquel lugar -a través de mapas por ejemplo-, la traducción de esas palabras, su definición, enviar el contenido de lo seleccionado a través de correo eléctronico, entre muchas otras más que pueden agregarse desde la Galería de IE.

Entre algunas de las demás mejoras que encontramos en el nuevo IE8 están el modo de navegación In Private -que borra todo rastro de lo navegado-, el nuevo filtro de seguridad SmartScreen y la personalización del explorador.

Puedes obtener el Internet explorer 8 desde aquí y ser uno de los primeros en conocer su version final.

Fuente: vinagreasesino.com

La expansión de Google en el campo del software es cada vez más acelerada, con la intención de hacer frente a Microsoft.En estos momentos, se encuentra desarrollando modificaciones a su sistema operativo para dispositivos móviles Android, a fin de adaptarlo al mercado de computadoras, en especial en las netbooks donde Linux no tuvo mucho éxito y Windows XP se lleva gran parte de la torta.

Esta iniciativa corre por cuenta de Asus y pretende estar listo para fin de año. Sin embargo, el gigante del software no quiere perder más terreno frente al megabuscador y prepara una serie de lanzamientos que van desde nuevos motores de búsquedas, hasta un sucesor de Internet Explorer.

Además, con el anuncio de la octava versión de su navegador en puerta, y con un aceleramiento en la preparación de Windows 7, se prevé que el segundo semestre de este año estará infestado de novedades por parte de ambas compañías.

Por el momento, Android sigue ganando aficionados en el terreno de los celulares, y con el respaldo de Google detrás podría desafiar a la compañía fundada por Bill Gates, quitándole una importante cuota del mercado.

Fuente: Canal-ar.com.ar

¿Quién dijo  que el iPhone es el creador de la pantalla táctil? Aunque probablemente Apple haya popularizado este tipo de pantallas, mucho tiempo antes del iPhone eran comunes los LCDs de pantalla táctil, como así también algunos smartphones táctiles de Palm, HTC, Sony Ericcson, etc.

que el iPhone es el creador de la pantalla táctil? Aunque probablemente Apple haya popularizado este tipo de pantallas, mucho tiempo antes del iPhone eran comunes los LCDs de pantalla táctil, como así también algunos smartphones táctiles de Palm, HTC, Sony Ericcson, etc.

Para el 2001, Microsoft comenzó a trabajar en un proyecto para lanzar una computadora de tablero con pantalla táctica. Aquí te damos un adelanto del futuro de las pantallas táctiles en varios productos que ya existen y podrían masificarse.

Estos productos tátiles muy probable avancen en el terreno de la computadora personal gracias a sus actuales beneficios entre los que contamos mayor ahorro de energía, el reemplazo del papel por materiales reutilizables a favor del medio ambiente y un confort incomparable actualmente.

Lector plástico

Se trata de un delgado dispositivo táctil que posibilita el acceso, consumo y organización de información. Según Plastic Logic, la empresa ha perfeccionado una forma de imprimir transistores de polímero en displays de plástico flexible.

Se trata de un delgado dispositivo táctil que posibilita el acceso, consumo y organización de información. Según Plastic Logic, la empresa ha perfeccionado una forma de imprimir transistores de polímero en displays de plástico flexible.

Este avance particular no implicará sólo una transición a pantallas táctiles más livianas y flexibles sino también una gran baja en el consumo de energía y el aumento de la vida de las baterías. Y lo mejor de todo es que esta tecnología requiere un costo bastante bajo. ¿Se trata del futuro de los periódicos? Quizás.

Pantalla sensible a la presión

Impress es un display pantalla táctil flexible hecho de espuma y sensores de fuerza que trabaja tanto con el tacto como con la intensidad de la presión.

Impress es un display pantalla táctil flexible hecho de espuma y sensores de fuerza que trabaja tanto con el tacto como con la intensidad de la presión.

Esta tecnología deja que el usuario obtenga información o interactúe con la pantalla deformando la superficie de la computadora.

El resultado final es bastante asombroso, aunque puede que no sea tan práctico. Sin embargo, es fácil de imaginar cómo puede ser puesto en uso en el entretenimiento basado en informática; o quizá en un osito de peluche abrazable y amigable al tacto

Multi Touch en Windows 7

Algunos se han preguntado cómo puede llegar a ser útil para los consumidores un sistema operativo como el próximo Windows 7 que incluya la opción de Multi Touch para interacciones táctiles con la pantalla. Las distintas sugerencias incluyen todo: desde paneles de control para objetos y aparatos en el hogar hasta centros multimedia. Sin embargo, puede que la respuesta sea todavía más simple: juegos.

Algunos se han preguntado cómo puede llegar a ser útil para los consumidores un sistema operativo como el próximo Windows 7 que incluya la opción de Multi Touch para interacciones táctiles con la pantalla. Las distintas sugerencias incluyen todo: desde paneles de control para objetos y aparatos en el hogar hasta centros multimedia. Sin embargo, puede que la respuesta sea todavía más simple: juegos.

Imagínate un iPhone pero mucho más grande que permite desarrollar increíblemente el potencial de un nuevo tipo de interacción humano-computadora.

Sumado a esto, Microsoft también presentó dos nuevas aplicaciones para Windows 7: una que posibilita la manipulación de fotografías y otra que sirve para interactuar con mapas, todo a través de la pantalla.

Esto es simplemente un vistazo al futuro de un mundo donde nuestra interacción con la tecnología será cada día más fácil y natural que ahora. Esta tendencia continuará hasta hacer la informática una actividad que todos, sin necesidad de conocimientos previos, puedan disfrutar.

Fuente: ElWebmaster.com

Buscaron tambien:

PortableApps.com Suit es un paquete de programas básicos (y no tanto) para Windows que se ejecuta desde tu pendrive. Perfecto para tener esos programas que siempre usas a mano y en cualquier lugar.

PortableApps.com Suit es un paquete de programas básicos (y no tanto) para Windows que se ejecuta desde tu pendrive. Perfecto para tener esos programas que siempre usas a mano y en cualquier lugar.

Acaban de liberar la versión 1.5 con algunas mejoras: nuevo skin con efectos visuales, permite cambiar nombre de los iconos de las aplicaciones, ocultar iconos de los programas que no quieres aparezcan en el menú, soporte para 37 idiomas etc.

Hay tres versiones diferentes para descargar, Platform Only, Suite Light y Suite Standard, siendo esta última opción la que más pesa y la que más aplicaciones instaladas trae, desde un lector de correo hasta un navegador pasando por un reproductor de audio o la suit OpenOffice.org.

[nggallery id=12]

Fuente: Bitelia.com

Buscaron tambien:

El Blog Tecnológico Webfecto.com sigue innovando, esta vez con la renovación de su interfaz.

El Blog Tecnológico Webfecto.com sigue innovando, esta vez con la renovación de su interfaz.

Hablemos de novedades…

En la home

- Renovada sección de destacados en la página inicial.

- Acceso mas rápido a los últimos artículos por categoría desde la página inicial.

- Puedes minimizar o elimininar momentameamente algun bloque de categoría que no te interese.

En artículo desplegado

- Puedes ponerle nota al artículo!

Las demás nuevas implementataciones las debes seguir conociendo visitando el sitio. Espero sea de su agrado!

Conoce la evolución de Webfecto en imágenes.

[nggallery id=11]

Arturo González Rebolledo

Webfecto.com

Tenga en cuenta los siguientes consejos para que su producto provoque el interés de potenciales clientes. Recuerde que internet es la mejor herramienta en tiempos de crisis.

Un reciente estudio de RGX dio a conocer que a pesar de que el 70% de las empresas exportadoras tienen una página web, la mayoría cuenta con una presencia básica en internet. Por lo que la recomendación más cercana es que las Pyme vuelquen mayores esfuerzos para encontrar mejores resultados en la utilización de internet.

La semana pasada, expertos en web nos explicaron cómo sacarle partido a esta herramienta para exportar. Hoy, presentamos algunas recomendaciones para generar la confianza de los potenciales compradores on line.

Arturo González, Encargado de Desarrollo e Informática de la empresa chilena AméricaInternet.cl, afirma que obtener la confianza de los clientes es un complicado y gran desafío, dado que los productos ofrecidos no son palpables para el comprador. “¿Cómo combatir esto?, entregando una descripción completa del producto, imágenes, videos que permita al cliente obtener toda la información que necesita para decidir su compra”.

En cuanto al sitio web, Gonzaléz sostiene que hay aspectos básicos que se debe cumplir, “por ejemplo que entregue políticas de privacidad claras, referido a detallar la información proporcionada por el visitante y el uso que se le dará. Todo esto en un lugar visible del sitio. El cliente necesita saber con quién está negociando”.

Además en esta misión también es fundamental usar servidores seguros, pues garantizan al cliente que su información está siendo encriptada y enviada con seguridad.

“Pensemos no solamente en captar la confianza de nuevos clientes, sino en mantenerla en el tiempo. La comunicación constante ya sea por correo, boletín o teléfono en un buen hábito que demuestra nuestra preocupación por quienes confiaron en nosotros”, reflexiona Gónzalez.

¿Y cuál es su estrategia para generar confianza en los compradores on line? Esperamos sus comentarios en nuestro sitio web.

Fuente: DiarioPyme.com

Arturo González Rebolledo

Portal Tecnológico creado por Arturo González Rebolledo el día 27 de enero de 2009.

Webfecto.com nació por la inquietud de compartir conocimiento tecnológico de calidad tanto para personas y empresa. Conjugando publicaciones originales y de sitios tecnológicos reconocidos en habla hispana. Desde sus inicios fue apoyado con la plataforma computacional de la empresa penquista AméricaInternet.cl donde me desarrollo como profesional del desarrollo de sitios Web.

La idea de Webfecto es informar acerca de los últimos adelantos tecnológicos e internet, entregar soluciones para todos los visitantes del sitio y además difundir e impulsar todo el movimiento tecnológico en Concepción.

En el transcurso del sitio se han ido sumando redactores ansiosos de compartir sus vivencias tecnológicas. A futuro se espera que sigan sumándose para crear una gran comunidad tecnológica de la región del Bio Bio que se abra paso en el competitivo mundo del internet.

A futuro me gustaría traspasar todo mi conocimiento adquirido en estos años de trabajo y experiencia a los estudiantes del área tecnológica y así aportar para que nuestra comuna sea el polo de desarrollo tecnológico en Chile y convertir a Webfecto en una ventana al mundo del desarrollo de Concepción y la región.

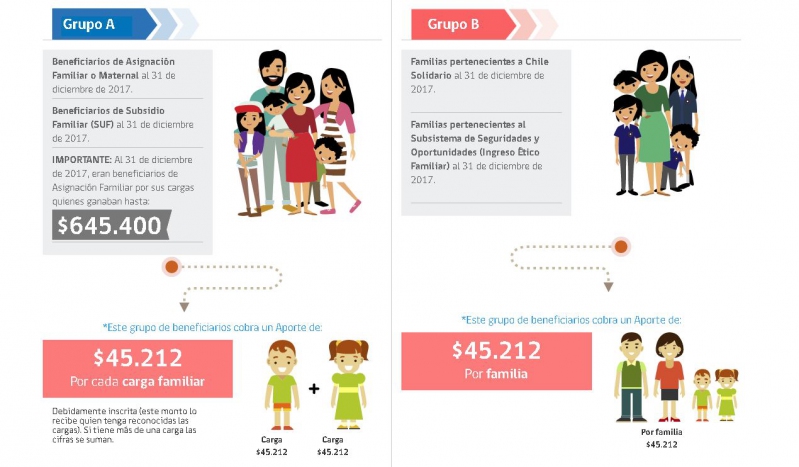

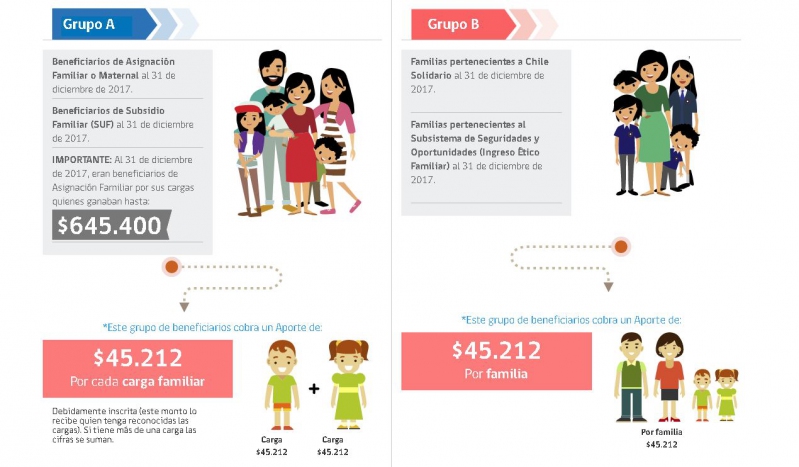

Queda menos de una semana para que comience la entrega del Aporte Familiar Permanente, más conocido como “Bono Marzo“. Desde el 1 de marzo, las personas podrán consultar -a través de una plataforma web- si forman parte de quienes recibirán un aporte de $45.212 por familia o carga.

De cara a este proceso, te contamos quiénes son los dos grupos que podrán recibir el “Bono Marzo“.

Grupo A: Beneficiarios de Asignación Familiar o Maternal y del Subsidio Familiar, que cobraban estos beneficios al 31 de diciembre de 2017. Hasta esa fecha, eran beneficiarios de la asignación familiar quienes ganaban hasta $645.000.

Estas personas recibirán un Aporte de $45.212 por cada carga familiar acreditada o causante de subsidio.

Grupo B: Familias pertenecientes a Chile Solidario o al Subsistema de Seguridades y Oportunidades (Ingreso Ético Familiar), que eran beneficiarias de estos programas al 31 de diciembre de 2016. Estas personas recibirán un Aporte de $45.212 por familia.

¿Cómo saber si fuiste beneficiado?

Desde el 1 de marzo deberás ingresar al sitio web del beneficio o hacer click en la imagen desplegada a continuación. (Si lo haces ahora, te mostrará información de años anteriores)

¿Cuál es el plazo para cobrar el bono si la persona aparece como beneficiaria?

El plazo para cobrar el Bono Marzo es de nueve meses desde la emisión del documento de pago. Es decir, si en www.aportefamiliar.cl se le indica que su pago está disponible desde el 1 de marzo, usted tendrá plazo hasta el 1 de diciembre de ese mismo año para hacer efectivo el cobro, expirada esa fecha pierde el derecho a cobrar el beneficio.

Si el plazo final de cobro del beneficio corresponde a un sábado, domingo o festivo, el día de vencimiento se adelanta al día hábil inmediatamente anterior.

Fuente: T13.cl

Buscaron tambien:

La sociedad belga de marketing digital Newfusion ha implantado a varios de sus empleados un chip bajo la piel que funciona como una “llave” de identificación para abrir puertas o acceder al ordenador, según el diario local Le Soir.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

“Nadie está obligado. Se trata de un proyecto lúdico. La idea proviene de un empleado que a menudo se olvidaba su tarjeta”, explicó a la cadena de televisión belga VRT el director de la empresa, Vincent Nys, quien consideró que en términos de invasión de la privacidad “un iPhone es diez veces (más peligroso) que un chip”.

Los trabajadores que no quieran someterse al implante, al que los hombres son más receptivos que las mujeres en el caso de Newfusion, pueden utilizar un anillo que cumpla la misma función.

“La tecnología hace más fácil nuestra vida cotidiana. No hay que tenerle miedo, basta con probarlo”, agregó Nys, quien explicó que “el chip dispone de una memoria que permite insertar tarjetas de visita” que permite volcar los datos de contacto a un teléfono inteligente de manera inmediata.

Se trata de un avance tecnológico que experimentó en 1998 el científico británico Kevin Warwick, cuyo prototipo se puede contemplar en el Museo de Ciencia de Londres.

Nunca antes se había ensayado en Bélgica un chip de este tipo, que se utiliza desde hace años en Estados Unidos, especialmente entre el personal hospitalario. No obstante, hay estados, como Wisconsin o California, que prohíben su empleo, según recoge el medio belga de información tecnológica NewsMonkey. El desarrollo de este tipo de implantes ha generado recelos por las dudas que suscita en términos de privacidad como por los posibles riesgos para la salud que pudieran entrañar, como se recoge en un informe de la Asociación Médica de Estados Unidos con fecha de 2007. “Si clamas ser tecnológicamente innovador, ¿por qué no empezar con uno mismo?”, reflexionó Nys.

Ver más en: http://www.20minutos.es/

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

Buscaron tambien:

Prev1...101112...109Next

Prev1...101112...109Next  Page 11 of 109

Page 11 of 109