seguridad - search results

If you're not happy with the results, please do another search

Cada día que pasa estamos más expuestos a la amenaza que significan los virus informáticos, más aún cuando la tecnología nos permite incorporar a nuestra vida diaria un sinfín de dispositivos tales como celulares, smartphones, pendrives y muchos otros aparatos digitales, los cuales son capaces de portar, a veces sin darnos cuenta por mucho tiempo, infinidad de virus que pueden comprometer seriamente la continuidad de nuestra labor en cualquier ámbito en el cual nos desarrollemos.

Cada día que pasa estamos más expuestos a la amenaza que significan los virus informáticos, más aún cuando la tecnología nos permite incorporar a nuestra vida diaria un sinfín de dispositivos tales como celulares, smartphones, pendrives y muchos otros aparatos digitales, los cuales son capaces de portar, a veces sin darnos cuenta por mucho tiempo, infinidad de virus que pueden comprometer seriamente la continuidad de nuestra labor en cualquier ámbito en el cual nos desarrollemos.

Estos virus informáticos no sólo son una amenaza en el plano personal, sino que a veces pueden inclusive llegar a dañar totalmente estructuras completas de datos de grandes organizaciones, tales como hospitales, centrales eléctricas, o de cualquier otra instalación indispensable para el funcionamiento ordenado de una sociedad, con el consiguiente perjuicio para toda una comunidad entera.

Con el advenimiento de la era de Internet y de la información en tiempo real, la peligrosidad de estos virus se multiplica, debido al hecho de que es mucho más fácil su transmisión hacia cualquier usuario que no este lo suficientemente protegido contra esta amenaza digital.

Es un hecho conocido por todos que los virus informáticos están entre nosotros, casi todos los días podemos ver en las noticias que importantes redes informáticas de grandes empresas han caído o que a un amigo “se le llenó la máquina de bichos“.

Muchos millones de dólares se pierden anualmente en la reparación o reconfiguración de los equipos y estructuras informáticas comprometidas por el accionar de estos virus, aunque quizás los montos invertidos en aspectos de seguridad tales como antivirus y servicios de consultoría en respuesta a estos ataques sean mayores.

Lo cierto es que los virus informáticos son y seguirán siendo una fuente importante de preocupación para los administradores de cualquier sistema de información que manipule datos sensibles de una empresa u organización.

No menos importante es la pérdida que le podría ocasionar a cualquier usuario de una PC en su hogar u oficina el ingreso de un virus por cualquier medio.

Asimismo, tengamos en cuenta papel fundamental que juegan los dispositivos móviles al momento de diseminar cualquier tipo de virus.

Esta transmisión de virus podría llegar a destruir por completo cualquier información importante que tengamos almacenada en la computadora, desde documentos legales hasta nuestros queridos recuerdos fotográficos, los cuales quizás no podamos recuperar jamás.

Es por ello, que se hace necesario estar permanentemente protegidos a los posibles ataques de estos códigos maliciosos, que no sólo pueden estar monitorizando nuestra actividad o robando información personal, sino que además pueden llegar a causar un serie daño a nuestros equipos informáticos.

Para conocer más información acerca de los distintos tipos de virus y cuáles son sus formas de actuar, te invitamos a leer el informe titulado “Clasificación de los virus informáticos“.

Visto en Informatica Hoy

Buscaron tambien:

En la actualidad, existe una gran variedad de virus informáticos, que de acuerdo a su diseño pueden ocasionar diferentes trastornos en lo que se refiere a la estabilidad de los sistemas y a la pérdida de material digital almacenado en computadoras. Gracias a los expertos en seguridad informática, hoy podemos disponer de una completa clasificación de los virus, ya que en general pueden ser catalogados fácilmente.

En la actualidad, existe una gran variedad de virus informáticos, que de acuerdo a su diseño pueden ocasionar diferentes trastornos en lo que se refiere a la estabilidad de los sistemas y a la pérdida de material digital almacenado en computadoras. Gracias a los expertos en seguridad informática, hoy podemos disponer de una completa clasificación de los virus, ya que en general pueden ser catalogados fácilmente.

Los especialistas en informática han trabajado durante muchos años en conjunción con laboratorios de tecnología de muchas empresas, las cuales se han dedicado a brindar soluciones de seguridad a las necesidades de compañías y particulares, en la continua batalla que se libra diariamente contra los virus informáticos.

Según la información surgida de estos estudios y trabajos, los virus pueden se catalogados de acuerdo ciertas características particulares que los definen.

Por lo general, los virus son clasificados teniendo en cuenta diferentes aspectos, tales como el origen, la técnica que el virus utiliza para cumplir con su tarea, los archivos que puede llegar a infectar, el tipo de daño causado, donde se instalan, es decir el sistema operativo o plataforma tecnológica que utilizan para poder realizar su trabajo.

De esta manera la terrible amenaza que representa este flagelo digital, aparentemente invencible, puede ser vigilada de cerca y además contar con un arma eficaz en contra de su propagación y desarrollo.

Algunos de estos virus poseen características similares de diseño o función, por lo cual pueden ser registrados en una misma categoría.

Además, frecuentemente existe la posibilidad de toparnos con algún virus que no pertenezca a ninguna de estas categorías, esto es quizás por lo reciente de su descubrimiento o desarrollo.

Cabe recordar que los virus informáticos tienen la singularidad de poder replicarse para poder propagarse y cumplir así con el objetivo para el que fueron creados.

Por otra parte, ciertas clases de virus son portadores de lo que se denomina “payload”, es decir la carga viral, que actúa de acuerdo a su programación.

Según el criterio más extendido, los virus informáticos pueden ser categorizados en dos grupos principales: por un lado, aquellos que infectan archivos, y por el otro los que atacan la zona de arranque de la computadora.

Asimismo, dentro de esta clasificación general existe diferentes tipos de virus, que de acuerdo a su comportamiento pueden ser catalogados como virus de tipo uniforme, de sobreescritura, Stealth o furtivo, de encriptación fija o variable, virus oligomórficos, polimórficos y metamórficos.

Cada uno de estos diferentes tipos de virus realizan tareas puntuales para afectar los sistemas que hace posible el funcionamiento estable de las computadoras.

Visto en Informatica Hoy

Buscaron tambien:

Por más incómodo que sea utilizar contraseñas, todavía no existe nada mejor, más confiable y con mayor accesibilidad para que todas las personas puedan proteger sus datos.

Por más incómodo que sea utilizar contraseñas, todavía no existe nada mejor, más confiable y con mayor accesibilidad para que todas las personas puedan proteger sus datos.

Hoy en día, todos necesitamos recordar varias contraseñas: para el banco, para acceder al e-mail, para la identificación en una red social, para la activación de la alarma de casa, etc. El problema es que de nada sirve crear contraseñas si ellas pueden ser descubiertas fácilmente o si tienes problemas para recordarlas o protegerlas.

Estos artículos fueron creados para ayudarte a lidiar con eso. Te daremos consejos para crear contraseñas seguras, cómo protegerlas y que debes hacer y que no debes hacer con ellas.

Visto en Informatica Hoy

No crees contraseñas basadas en secuencias

No crees contraseñas basadas en secuencias

Cuando un individuo mal intencionado quiere descubrir la contraseña de alguien, ¿sabes lo que generalmente intenta primero? Secuencias como “123456, abcdef, 1020304050, qwerty (secuencia del teclado)“, entre otras. Las contraseñas secuenciales pueden ser recordadas fácilmente, pero por otro lado, pueden ser descubiertas facilmente. Por lo tanto, evítalas.

Aunque pueda parecer un consejo obvio, muchos problemas de seguridad en las empresas y en los servicios de internet ocurren por el uso de contraseñas de este tipo. Este tipo de contraseñas pueden ser descubiertas con tanta facilidad que es cada vez más común el uso de funciones que impiden el uso de secuencias cuando el usuario tiene que crear una contraseña.

No use fechas especiales, el número de la placa del coche, nombres y semejantes

Mucha gente utiliza días especiales, como su fecha de cumpleaños o la de un pariente o su fecha de casamiento como contraseña. También hay quien utiliza el número de la placa del coche, el número de su casa, el número del teléfono, el número de documento, el nombre de un hijo, su apellido invertido, entre otros. Esta práctica es más utilizada que el uso de secuencias, por otro lado, una persona mal intencionada puede descubrir que una fecha significa mucho para ti y usarlo a la hora de intentar descubrir tu contraseña. Además, alguien puede verte consultando un documento antes de teclear tu contraseña. Por lo tanto, evitar el uso de este tipo de información es una manera eficiente de reforzar tu seguridad.

Evita utilizar contraseñas relacionadas a tus gustos

¿Te gusta el fútbol y eres fanático de un equipo? Evita utilizar el nombre del club como contraseña.

¿Eres fan declarado de un grupo musical? Evita utilizar el nombre de la banda o de sus músicos como contraseña.

¿Adoras los libros de un determinado escritor? Evita utilizar el nombre de él o de personajes de sus obras como contraseña.

Cuando a alguien le gusta mucho alguna cosa, generalmente deja eso claro a todos a su alrededor. Si es así, las oportunidades de una persona de crear una contraseña en base en sus gustos son grandes, y un individuo mal intencionado sabe de eso.

No utilices palabras que están a tu alrededor para crear contraseñas

La marca del reloj en la pared de la oficina, el modelo del monitor de vídeo en tu escritorio, el nombre de la tienda que puedes ver cuando miras por la ventana, o cualquier nombre a tu alrededor puede parecer una buena idea para una contraseña, especialmente cuando se trata de una palabra larga y difícil de ser asimilado en la primera tentativa. El problema es que si tu puedes ver esos nombres cuando vas a teclear una contraseña, alguien cercano a ti puede darse cuenta. Por lo tanto, evita usar como contraseña algo fácilmente visible en tu ambiente.

No crees contraseñas parecidas a las anteriores

Muchos sistemas exigen o recomiendan el cambio periódico de contraseñas. Al hacer eso, toma el cuidado de no utilizar una contraseña semejante a la anterior (que sólo difieren por un caracter, por ejemplo) o una contraseña que ya haya sido utilizada.

Visto en Informatica Hoy

Buscaron tambien:

Guarda tus contraseñas en la mente

Guarda tus contraseñas en la mente

Evita escribir tu contraseña en pedazos de papel, agendas, archivos electrónicos desprotegidos o en cualquier medio que pueda ser accedido por otra persona. Si esto fuera necesario, sólo escribe la contraseña, no informes lo que esa combinación significa. Si la cantidad de contraseñas es muy grande, puedes utilizar programas específicos para administrarlas.

No uses la opción “recordar contraseña” en computadoras públicas

En computadoras públicas o de la oficina, no utilices la opción de “insertar contraseñas automáticamente“, “recordar contraseña” o su equivalente que muchos sitios webs y navegadores ofrecen. Evita hacer eso inclusive en tu notebook, si sueles utilizarlo fuera de casa con frecuencia.

Siempre haz click en Salir, Logoff o su equivalente

Mucha gente se contenta en cerrar el navegador al salir de una determinada web. Eso es seguro la mayoría de las veces, sin embargo, en algunos casos, la simple reapertura de la página puede hacer que el contenido que accedías (tu cuenta de e-mail, por ejemplo) sea mostrado nuevamente. Si tuvieras contraseñas almacenadas en mensajes de e-mail, el problema se agrava. Un modo de garantizar que eso no suceda es clickear en los links o botones que digan “Salir”, “Logoff”, “Sign out”, o su equivalente.

Si es posible, no utilices tus contraseñas más importantes en computadoras públicas o redes desconocidas

Siempre que sea posible, evita acceder a servicios muy importantes para ti en computadoras públicas (la página de tu cuenta bancaria, por ejemplo). Si eso fuera inevitable, verifica si el sitio web ofrece recursos de seguridad (protección por SSL, por ejemplo). También evita utilizar tus contraseñas en redes Wi-fi que desconozcas.

Al teclear tu contraseña, verifica si lo haces en el campo correcto

Ten cuidado de no teclear tu contraseña en el lugar errado, por ejemplo, en el campo “Nombre”. Si haces eso, una persona cercana podrá leer lo que haz escrito, ya que solamente el campo contraseña está protegido. Un buen modo de evitar eso es no mirar sólo el teclado mientras tecleas. Mira constantemente la pantalla.

Cambia tu contraseña periódicamente

Es muy importante que cambies tus contraseñas periódicamente, por lo menos cada tres meses. Haciendo eso, impides, por ejemplo, que una persona que conoce tu contraseña y esté accediendo a una cuenta tuya en algún servicio sin que lo sepas, continúe haciéndolo.

No uses la misma contraseña para varios servicios

Para cada servicio que uses, utiliza una contraseña diferente. Si no haces esto, alguien que descubra tu contraseña en una determinada web podrá intentar utilizarla con éxito en otros servicios que utilices.

No utilices preguntas con respuestas obvias

Muchos sitios webs ofrecen un recurso donde puedes recuperar tu contraseña al responder una determinada pregunta. La idea aquí es hacer que suministres una pregunta que sólo tu sabes la respuesta. No crees preguntas que pueden ser fácilmente respondidas, por ejemplo, “que país ganó la Copa del Mundo FIFA de 1978?” (Argentina). En vez de eso, crea preguntas cuyas respuestas sólo tu conoces, como “cual es el nombre de la chica con la cual fui al cine a ver Gladiador”.

No compartas tu contraseña con nadie

Evita compartir tus contraseñas con otras personas, aunque ellas sean íntimas. Aunque sea de tu entera confianza, la persona puede dejar tu contraseña expuesta en algún lugar sin darse cuenta. Si utilizas un servicio compartido, cada persona debe tener su propio acceso privado, siempre que sea posible.

Cuidado con los e-mails o sitios webs falsos que solicitan tu contraseña

Uno de los fraudes más frecuentes en internet son e-mails que te envían a sitios webs falsos que se hacen pasar por páginas de bancos, correo electrónico, redes sociales, entre otros, imitando la imagen visual de los servicios originales. Si el usuario no se da cuenta que está accediendo a un sitio web falso, va a terminar entregando su contraseña y otros datos a un desconocido mal intencionado. Por eso, es necesario estar siempre atento a los detalles que permiten identificar los e-mails o sitios webs falsos, como direcciones no relacionadas con el servicio, errores ortográficos groseros y solicitudes sospechosas. Jamás hagas click en el hipervínculo de un email, abre un navegador y accede directamente al sitio web tipeando la dirección en la barra de direcciones.

Visto en Informatica Hoy

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Puedes ver una lista de los servicios instalados en tu equipo, así como pararlos, iniciarlos o desactivarlos, en Inicio -> Panel de control -> Sistema y seguridad -> Herramientas administrativas -> Servicios.

Una fuente bastante buena a la que recurrir para saber qué servicios puedes desactivar de forma segura para mejorar el rendimiento es BlackViper.com, que además de para Windows 7, mantiene una lista de servicios para Windows Vista, Windows XP y Windows 2000.

Para Windows 7 los servicios que puedes desactivar sin mayores problemas son los siguientes:

- Windows Search (WSearch): Indexa archivos, correo electrónico y otro tipo de contenido para agilizar las búsquedas.

- Servicio de uso compartido de red del Reproductor de Windows Media (WMPNetworkSvc): Comparte las bibliotecas del Reproductor de Windows Media con otros dispositivos multimedia y reproductores en red.

- Captura SNMP (SNMPTRAP): Recibe mensajes del protocolo SNMP (Servicio de Protocolo simple de administración de redes) y los retransmite a los programas de administración de SNMP que se estén ejecutando en el equipo.

- Directiva de extracción de tarjetas inteligentes (SCPolicySvc): Permite configurar el sistema para bloquear el escritorio del usuario al quitar la tarjeta inteligente.

- Tarjeta inteligente (SCardSvr): Administra el acceso a tarjetas inteligentes leídas por el equipo.

- Registro remoto (RemoteRegistry): Permite modificar el registro a usuarios remotos.

- Ubicador de llamada a procedimiento remoto (RpcLocator): Utilizado para RPC en versiones anteriores de Windows. Actualmente sólo está presente por motivos de compatibilidad.

- Parental Controls (WPCSvc): Utilizado para el control parental en Windows Vista. Se mantiene sólo por motivos de compatibilidad.

- Archivos sin conexión (CscService): Realiza actividades de mantenimiento en la caché de archivos sin conexión, responde a eventos de inicio y cierre de sesión del usuario, implementa la información interna de la API pública y procesa eventos interesantes para los interesados en las actividades de archivos sin conexión y los cambios de estado de la caché.

- Agente de Protección de acceso a redes (napagent): Administra información de los equipos de una red para garantizar que tengan el software y la configuración dictadas por directivas de mantenimiento. No es necesario para una red de un hogar.

- Net Logon (Netlogon): Mantiene un canal seguro entre el equipo y el controlador de dominio para autenticar usuarios y servicios. No es necesario para una red de un hogar.

- Servicio del iniciador iSCSI de Microsoft (MSiSCSI): Administra las sesiones SCSI de Internet (iSCSI) de este equipo a los dispositivos iSCSI remotos.

- Aplicación auxiliar IP (iphlpsvc): Proporciona conectividad de túnel mediante tecnologías de transición IPv6 (6to4, ISATAP, Proxy de puerto y Teredo) e IP-HTTPS. La mayoría de los ISP no utilizan ninguno de los dos.

- Cliente de seguimiento de vínculos distribuidos (TrkWks): Mantiene los vínculos entre archivos NTFS dentro de un equipo o entre equipos de una red. Se puede desactivar si no utilizas enlaces simbólicos en Windows.

- Propagación de certificados (CertPropSvc): Copia los certificados de usuario y certificados raíz de tarjetas inteligentes en el almacén de certificados del usuario actual, detecta la inserción de una tarjeta inteligente en un lector de tarjetas inteligentes y, si es necesario, instala el minicontrolador Plug and Play para tarjetas inteligentes.

- BranchCache (PeerDistSvc): Este servicio almacena en caché el contenido de la red de los sistemas del mismo nivel de la subred local. Es un servicio pensado para redes corporativas.

- Servicio de compatibilidad con Bluetooth (bthserv): Permite la detección y asociación de dispositivos Bluetooth remotos. Se puede desactivar si no vas a utilizar dispositivos Bluetooth.

Personalmente, además de estos servicios también tengo deshabilitados:

- Brillo adaptable (SensrSvc), que permite utilizar los sensores de luz ambiental que tienen algunos monitores para auto ajustar su brillo

- Servicio de detección automática de proxy web WinHTTP (WinHttpAutoProxySvc) para descubrir el proxy que utiliza la red

- Administración remota de Windows (WinRM)

- Servicio Informe de errores de Windows (WerSvc), para enviar los informes de error a Microsoft

- Sistema de color de Windows (WcsPlugInService), necesario para el uso de perfiles de color

- Servicio de puerta de enlace de nivel de aplicación (ALG), necesario para utilizar la función de Conexión compartida a Internet (ICS)

- Servicio Cifrado de unidad BitLocker (BDESVC), para cifrar discos duros

- Sistema de cifrado de archivos (EFS), para almacenar archivos cifrados en particiones NTFS

- Fax (Fax)

- Acceso a dispositivo de interfaz humana (hidserv), para el uso de botones de acceso directo predefinidos en algunos teclados, controles remotos y otros dispositivos multimedia

- Configuración de Escritorio remoto (SessionEnv)

- Servicios de Escritorio remoto (TermService)

- Redirector de puerto en modo usuario de Servicios de Escritorio remoto (UmRdpService)

- Servicio de entrada de Tablet PC (TabletInputService)

- Servicio biométrico de Windows (WbioSrvc)

Visto en MundoGeek

Buscaron tambien:

La seguridad en Internet no es algo con lo que tengamos que jugar ni bromear ya que en muchos casos compartimos cosas personales y alguien con malas intensiones nos podría hacer mucho daño. Aunque no debemos cogerle miedo a utilizar Internet, si que debemos acostumbrarnos a utilizar unas buenas practicas en cuanto a seguridad se refiere. Todos sabemos que en la calle existen miles de peligros y no por ello dejamos de pasear, simplemente nos has enseñado que por ejemplo antes de cruzar hay que mirar a ambos lados por si viene algún vehículo, pues con Internet exactamente lo mismo.

Una de estas buenas practicas es utilizar contraseñas complejas de descifrar, utilizando caracteres en mayúsculas y minúsculas, números y letras y a ser posible algún carácter fuera del abecedario, como guiones altos y bajos, corchetes, paréntesis, etc.

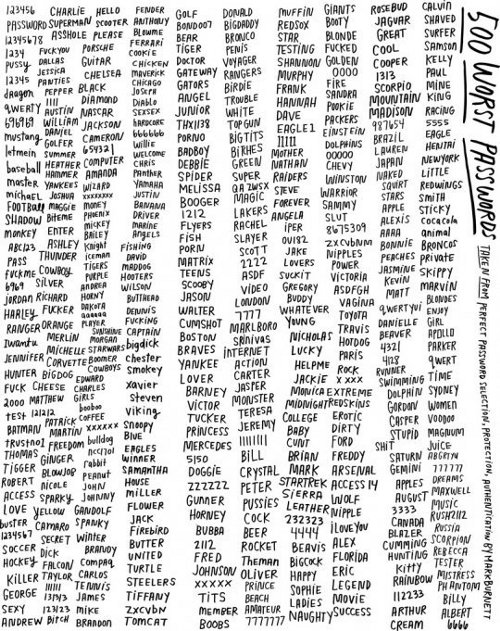

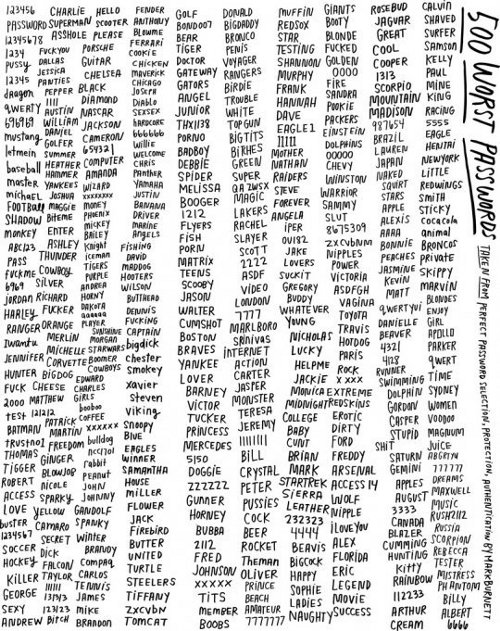

En resumen, sí tu clave es la típica, “123456“, “password“, “superman“, “qwerty“ o alguna de las quinientas de la siguiente lista deberías cambiarla, porque un hacker medianamente espabilado será lo primero que pruebe.

Visto en Geekool

Visto en Geekool

Las redes sociales ofrecen hoy mucho más que oportunidades de relacionarse entre amigos, encuentros casuales y amorosos. Las redes sociales proliferaron y se especializaron en distintos campos.

Las redes sociales ofrecen hoy mucho más que oportunidades de relacionarse entre amigos, encuentros casuales y amorosos. Las redes sociales proliferaron y se especializaron en distintos campos.

Tomemos como ejemplo Linkedin. Hoy es una excelente herramienta para búsqueda de profesionales en el mercado. Bastante útil para el departamento de RRHH y empresas de hunting. También en Facebook se puede identificar fácilmente las comunidades de intereses profesionales y, a partir de ellas, identificar profesionales, consultores especialistas en determinadas cuestiones, etc.

Haciendo foco en el tema de la seguridad de la información, es un hecho que muchas empresas bloquean el acceso a las redes sociales desde sus ambientes corporativos. Los riesgos que justifican tal decisión están asociados a la confidencialidad de la información corporativa y de la productividad de los empleados.

Existe la percepción de que si dejáramos que los empleados accedan libremente a las redes sociales, podríamos comprometer su desempeño al largo del día. Un tiempo atrás, el debate era si se debería o no conceder acceso a internet a los empleados. El hecho es que con el desarrollo y la popularización de los móviles con acceso a internet y las aplicaciones específicas para acceso a las redes sociales, el bloqueo a estas webs en las computadoras de la empresa no impedirá el acceso a los empleados que quieran ingresar a las redes sociales. Seguramente, no será bloqueando el acceso a las webs que se asegurará la productividad de los empleados.

Como sucede con cualquier nueva tecnología, la primera reacción es la de bloquear el acceso a ella hasta que se entiendan los riesgos relacionados y los beneficios inherentes. Se está viviendo esa fase en relación a las redes sociales. Gradualmente, las empresas van a entender los beneficios de utilizar esas herramientas disponibles y crearán mecanismos para minimizar los riesgos, de forma que, en poco tiempo, el acceso será tan natural como es hoy hacer una búsqueda en Google.

Buscaron tambien:

Google Chrome parece ser el navegador más seguro hasta el día de hoy. Siendo un producto de Google, es obvio el interés que se pone en cuestiones de seguridad, y eso se nota. Además de ser un navegador liviano, moderno y que cumple con los estándares Web, Chrome se puede anotar el adjetivo Seguro a su portafolio de cualidades y es que así se ha comprobado en los últimos días.

Google Chrome parece ser el navegador más seguro hasta el día de hoy. Siendo un producto de Google, es obvio el interés que se pone en cuestiones de seguridad, y eso se nota. Además de ser un navegador liviano, moderno y que cumple con los estándares Web, Chrome se puede anotar el adjetivo Seguro a su portafolio de cualidades y es que así se ha comprobado en los últimos días.

Por segundo año consecutivo, Chrome se quedó con el primer lugar en el concurso Pwn2Own, que es enfocado a encontrar vulnerabilidades en los navegadores más importantes del mercado. Al término de la competición, el navegador de Google fue el único que no pudo ser vulnerado, confirmando así su supremacía en cuestiones de estabilidad y quedándose como inhackeable.

En gran parte el éxito de Chrome es gracias a que funciona bajo un esquema de caja de arena (Sandbox). Cada pestaña representa un proceso independiente, al cual se le dan los privilegios mínimos y necesarios para ejecutar su tarea. Al ser independientes, los procesos no pueden interactuar entre pestañas, por lo que de detectarse un problema, se puede aislar con facilidad.

Si bien Chrome no es perfecto, vaya que es un navegador bueno y seguro, que cada vez gana más usuarios, principalmente provenientes de Firefox.

Visto en Incubaweb

El 35% de las personas que utilizan Facebook no cuida convenientemente la seguridad de sus perfiles. Así lo ha desvelado la compañía de seguridad Checkpoint, quien ha realizado una prueba para desentrañar qué nivel de cuidado de sus contraseñas tienen los adeptos a la red social.

El 35% de las personas que utilizan Facebook no cuida convenientemente la seguridad de sus perfiles. Así lo ha desvelado la compañía de seguridad Checkpoint, quien ha realizado una prueba para desentrañar qué nivel de cuidado de sus contraseñas tienen los adeptos a la red social.

La firma creó un perfil falso y envío un enlace a 200 usuarios para simular un ataque de malware de un ciberdelincuente, usando como cebo usó la frase “echa un vistazo a mis últimas fotos”. Según el informe, 71 personas pincharon en el link para acceder al adjunto, acción que, en el caso de haberse tratado de una página con código malicioso real, habría infectado sus equipos con algún software que se hubiera adueñado de sus contraseñas.

El experimento puso de relevancia que el acceso a los perfiles de los usuarios es relativamente sencillo, ya que muchos admiten como amigo a cualquiera aunque sea un absoluto desconocido.

El grado de apertura de algunos perfiles también ha hecho saltar la alarma de Checkpoint. Pese a que la mayoría de las cuentas dispongan de ciertas configuraciones de privacidad dejar abiertos datos como las fechas de nacimiento, correo electrónico o empresa, también supone un peligro. Muchas de estas informaciones son utilizadas habitualmente para verificar la identidad real al acceder a un servicio de correo electrónico, por ejemplo, por lo que, de caer en malas manos, el riesgo es elevado.

Visto en Hack Hispano

Prev1...91011...14Next

Prev1...91011...14Next  Page 10 of 14

Page 10 of 14

Cada día que pasa estamos más expuestos a la amenaza que significan los virus informáticos, más aún cuando la tecnología nos permite incorporar a nuestra vida diaria un sinfín de dispositivos tales como celulares, smartphones, pendrives y muchos otros aparatos digitales, los cuales son capaces de portar, a veces sin darnos cuenta por mucho tiempo, infinidad de virus que pueden comprometer seriamente la continuidad de nuestra labor en cualquier ámbito en el cual nos desarrollemos.

Cada día que pasa estamos más expuestos a la amenaza que significan los virus informáticos, más aún cuando la tecnología nos permite incorporar a nuestra vida diaria un sinfín de dispositivos tales como celulares, smartphones, pendrives y muchos otros aparatos digitales, los cuales son capaces de portar, a veces sin darnos cuenta por mucho tiempo, infinidad de virus que pueden comprometer seriamente la continuidad de nuestra labor en cualquier ámbito en el cual nos desarrollemos.