internet - search results

If you're not happy with the results, please do another search

Guarda tus contraseñas en la mente

Guarda tus contraseñas en la mente

Evita escribir tu contraseña en pedazos de papel, agendas, archivos electrónicos desprotegidos o en cualquier medio que pueda ser accedido por otra persona. Si esto fuera necesario, sólo escribe la contraseña, no informes lo que esa combinación significa. Si la cantidad de contraseñas es muy grande, puedes utilizar programas específicos para administrarlas.

No uses la opción “recordar contraseña” en computadoras públicas

En computadoras públicas o de la oficina, no utilices la opción de “insertar contraseñas automáticamente“, “recordar contraseña” o su equivalente que muchos sitios webs y navegadores ofrecen. Evita hacer eso inclusive en tu notebook, si sueles utilizarlo fuera de casa con frecuencia.

Siempre haz click en Salir, Logoff o su equivalente

Mucha gente se contenta en cerrar el navegador al salir de una determinada web. Eso es seguro la mayoría de las veces, sin embargo, en algunos casos, la simple reapertura de la página puede hacer que el contenido que accedías (tu cuenta de e-mail, por ejemplo) sea mostrado nuevamente. Si tuvieras contraseñas almacenadas en mensajes de e-mail, el problema se agrava. Un modo de garantizar que eso no suceda es clickear en los links o botones que digan “Salir”, “Logoff”, “Sign out”, o su equivalente.

Si es posible, no utilices tus contraseñas más importantes en computadoras públicas o redes desconocidas

Siempre que sea posible, evita acceder a servicios muy importantes para ti en computadoras públicas (la página de tu cuenta bancaria, por ejemplo). Si eso fuera inevitable, verifica si el sitio web ofrece recursos de seguridad (protección por SSL, por ejemplo). También evita utilizar tus contraseñas en redes Wi-fi que desconozcas.

Al teclear tu contraseña, verifica si lo haces en el campo correcto

Ten cuidado de no teclear tu contraseña en el lugar errado, por ejemplo, en el campo “Nombre”. Si haces eso, una persona cercana podrá leer lo que haz escrito, ya que solamente el campo contraseña está protegido. Un buen modo de evitar eso es no mirar sólo el teclado mientras tecleas. Mira constantemente la pantalla.

Cambia tu contraseña periódicamente

Es muy importante que cambies tus contraseñas periódicamente, por lo menos cada tres meses. Haciendo eso, impides, por ejemplo, que una persona que conoce tu contraseña y esté accediendo a una cuenta tuya en algún servicio sin que lo sepas, continúe haciéndolo.

No uses la misma contraseña para varios servicios

Para cada servicio que uses, utiliza una contraseña diferente. Si no haces esto, alguien que descubra tu contraseña en una determinada web podrá intentar utilizarla con éxito en otros servicios que utilices.

No utilices preguntas con respuestas obvias

Muchos sitios webs ofrecen un recurso donde puedes recuperar tu contraseña al responder una determinada pregunta. La idea aquí es hacer que suministres una pregunta que sólo tu sabes la respuesta. No crees preguntas que pueden ser fácilmente respondidas, por ejemplo, “que país ganó la Copa del Mundo FIFA de 1978?” (Argentina). En vez de eso, crea preguntas cuyas respuestas sólo tu conoces, como “cual es el nombre de la chica con la cual fui al cine a ver Gladiador”.

No compartas tu contraseña con nadie

Evita compartir tus contraseñas con otras personas, aunque ellas sean íntimas. Aunque sea de tu entera confianza, la persona puede dejar tu contraseña expuesta en algún lugar sin darse cuenta. Si utilizas un servicio compartido, cada persona debe tener su propio acceso privado, siempre que sea posible.

Cuidado con los e-mails o sitios webs falsos que solicitan tu contraseña

Uno de los fraudes más frecuentes en internet son e-mails que te envían a sitios webs falsos que se hacen pasar por páginas de bancos, correo electrónico, redes sociales, entre otros, imitando la imagen visual de los servicios originales. Si el usuario no se da cuenta que está accediendo a un sitio web falso, va a terminar entregando su contraseña y otros datos a un desconocido mal intencionado. Por eso, es necesario estar siempre atento a los detalles que permiten identificar los e-mails o sitios webs falsos, como direcciones no relacionadas con el servicio, errores ortográficos groseros y solicitudes sospechosas. Jamás hagas click en el hipervínculo de un email, abre un navegador y accede directamente al sitio web tipeando la dirección en la barra de direcciones.

Visto en Informatica Hoy

El informe está basado en cifras entregadas por StatCounter, Quantcast, NET y Gemius, juntos con datos internos. El dato más relevante es que el navegador Mozilla ha anunciado que su navegador Firefox ha alcanzado, en algunos sectores, el 30% de cuota a nivel mundial. Aquí se puede leer en informe completo.

El informe está basado en cifras entregadas por StatCounter, Quantcast, NET y Gemius, juntos con datos internos. El dato más relevante es que el navegador Mozilla ha anunciado que su navegador Firefox ha alcanzado, en algunos sectores, el 30% de cuota a nivel mundial. Aquí se puede leer en informe completo.

Un dato que sorprende es que en Europa alcanza el 40% de cuota, con 153 millones de usuarios. El país en el que se ha producido un crecimiento mayor en las descargas de Firefox ha sido Rusia, creciendo en un 20%. En Indonesia, su cifra supera el 60% de la cuota de mercado y en EEUU es del 26%.

Mozilla asegura en su blog que ya son más de 350 millones los usuarios que usan Firefox en todo el mundo.

Buscaron tambien:

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Puedes ver una lista de los servicios instalados en tu equipo, así como pararlos, iniciarlos o desactivarlos, en Inicio -> Panel de control -> Sistema y seguridad -> Herramientas administrativas -> Servicios.

Una fuente bastante buena a la que recurrir para saber qué servicios puedes desactivar de forma segura para mejorar el rendimiento es BlackViper.com, que además de para Windows 7, mantiene una lista de servicios para Windows Vista, Windows XP y Windows 2000.

Para Windows 7 los servicios que puedes desactivar sin mayores problemas son los siguientes:

- Windows Search (WSearch): Indexa archivos, correo electrónico y otro tipo de contenido para agilizar las búsquedas.

- Servicio de uso compartido de red del Reproductor de Windows Media (WMPNetworkSvc): Comparte las bibliotecas del Reproductor de Windows Media con otros dispositivos multimedia y reproductores en red.

- Captura SNMP (SNMPTRAP): Recibe mensajes del protocolo SNMP (Servicio de Protocolo simple de administración de redes) y los retransmite a los programas de administración de SNMP que se estén ejecutando en el equipo.

- Directiva de extracción de tarjetas inteligentes (SCPolicySvc): Permite configurar el sistema para bloquear el escritorio del usuario al quitar la tarjeta inteligente.

- Tarjeta inteligente (SCardSvr): Administra el acceso a tarjetas inteligentes leídas por el equipo.

- Registro remoto (RemoteRegistry): Permite modificar el registro a usuarios remotos.

- Ubicador de llamada a procedimiento remoto (RpcLocator): Utilizado para RPC en versiones anteriores de Windows. Actualmente sólo está presente por motivos de compatibilidad.

- Parental Controls (WPCSvc): Utilizado para el control parental en Windows Vista. Se mantiene sólo por motivos de compatibilidad.

- Archivos sin conexión (CscService): Realiza actividades de mantenimiento en la caché de archivos sin conexión, responde a eventos de inicio y cierre de sesión del usuario, implementa la información interna de la API pública y procesa eventos interesantes para los interesados en las actividades de archivos sin conexión y los cambios de estado de la caché.

- Agente de Protección de acceso a redes (napagent): Administra información de los equipos de una red para garantizar que tengan el software y la configuración dictadas por directivas de mantenimiento. No es necesario para una red de un hogar.

- Net Logon (Netlogon): Mantiene un canal seguro entre el equipo y el controlador de dominio para autenticar usuarios y servicios. No es necesario para una red de un hogar.

- Servicio del iniciador iSCSI de Microsoft (MSiSCSI): Administra las sesiones SCSI de Internet (iSCSI) de este equipo a los dispositivos iSCSI remotos.

- Aplicación auxiliar IP (iphlpsvc): Proporciona conectividad de túnel mediante tecnologías de transición IPv6 (6to4, ISATAP, Proxy de puerto y Teredo) e IP-HTTPS. La mayoría de los ISP no utilizan ninguno de los dos.

- Cliente de seguimiento de vínculos distribuidos (TrkWks): Mantiene los vínculos entre archivos NTFS dentro de un equipo o entre equipos de una red. Se puede desactivar si no utilizas enlaces simbólicos en Windows.

- Propagación de certificados (CertPropSvc): Copia los certificados de usuario y certificados raíz de tarjetas inteligentes en el almacén de certificados del usuario actual, detecta la inserción de una tarjeta inteligente en un lector de tarjetas inteligentes y, si es necesario, instala el minicontrolador Plug and Play para tarjetas inteligentes.

- BranchCache (PeerDistSvc): Este servicio almacena en caché el contenido de la red de los sistemas del mismo nivel de la subred local. Es un servicio pensado para redes corporativas.

- Servicio de compatibilidad con Bluetooth (bthserv): Permite la detección y asociación de dispositivos Bluetooth remotos. Se puede desactivar si no vas a utilizar dispositivos Bluetooth.

Personalmente, además de estos servicios también tengo deshabilitados:

- Brillo adaptable (SensrSvc), que permite utilizar los sensores de luz ambiental que tienen algunos monitores para auto ajustar su brillo

- Servicio de detección automática de proxy web WinHTTP (WinHttpAutoProxySvc) para descubrir el proxy que utiliza la red

- Administración remota de Windows (WinRM)

- Servicio Informe de errores de Windows (WerSvc), para enviar los informes de error a Microsoft

- Sistema de color de Windows (WcsPlugInService), necesario para el uso de perfiles de color

- Servicio de puerta de enlace de nivel de aplicación (ALG), necesario para utilizar la función de Conexión compartida a Internet (ICS)

- Servicio Cifrado de unidad BitLocker (BDESVC), para cifrar discos duros

- Sistema de cifrado de archivos (EFS), para almacenar archivos cifrados en particiones NTFS

- Fax (Fax)

- Acceso a dispositivo de interfaz humana (hidserv), para el uso de botones de acceso directo predefinidos en algunos teclados, controles remotos y otros dispositivos multimedia

- Configuración de Escritorio remoto (SessionEnv)

- Servicios de Escritorio remoto (TermService)

- Redirector de puerto en modo usuario de Servicios de Escritorio remoto (UmRdpService)

- Servicio de entrada de Tablet PC (TabletInputService)

- Servicio biométrico de Windows (WbioSrvc)

Visto en MundoGeek

Buscaron tambien:

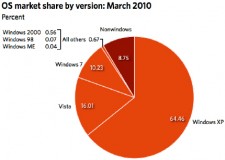

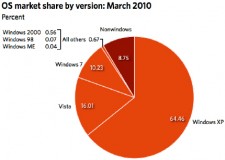

Windows 7 continúa su escalada y si en noviembre sobrepasó a Mac OS X en el tercer puesto mundial, en el mes de marzo alcanzó los dos dígitos para un 10,23 por ciento de cuota de mercado según las estimaciones de Net Applications tras analizar 160 millones de equipos conectados a Internet.

Windows 7 continúa su escalada y si en noviembre sobrepasó a Mac OS X en el tercer puesto mundial, en el mes de marzo alcanzó los dos dígitos para un 10,23 por ciento de cuota de mercado según las estimaciones de Net Applications tras analizar 160 millones de equipos conectados a Internet.

Si la tendencia sigue inalterable, Windows 7 sobrepasaría a mediados de año en cuota de mercado a Windows Vista que actualmente tiene un 16,01 por ciento de cuota. La penetración de 7 es muy superior a la de Vista que en los cinco primeros meses desde su lanzamiento apenas superó el 4 por ciento de cuota de mercado tras sus problemas de compatibilidad y rendimiento.

Windows XP sigue al frente de la clasificación con un 64,46 por ciento de cuota de mercado aunque nuevamente ha perdido más de un punto porcentual el último mes. Aunque el total de Windows también desciende desde un 92,12 al 91,58 por ciento de cuota, Microsoft sigue manteniendo un control absoluto del mercado de sistemas operativos cliente.

Visto en Muy Computer

Buscaron tambien:

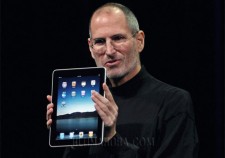

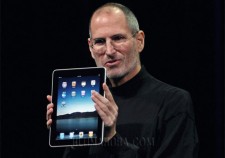

El iPad, último producto de Apple, fue puesto a la venta a partir de hoy a las 09.00 horas (diez de la mañana en Chile) en la costa este de Estados Unidos, y unos 500 clientes esperaban en la tienda de Apple de la Quinta Avenida en Nueva York.

El iPad, último producto de Apple, fue puesto a la venta a partir de hoy a las 09.00 horas (diez de la mañana en Chile) en la costa este de Estados Unidos, y unos 500 clientes esperaban en la tienda de Apple de la Quinta Avenida en Nueva York.

Luego de una cuenta regresiva similar al que precede un cambio de año, la tienda abrió sus puertas a los clientes que expresaron su alegría con aplausos, observados por muchos periodistas.

Adi Thomas, de 38 años, viajó desde Australia para presenciar el evento. El iPad “es fino, magnífico. Quiero llevarlo a mi casa y jugar con él“, declaró.

Muchos fanáticos de tecnología habían acampado afuera de la tienda, algunos por más de 24 horas.

Sin embargo, el lanzamiento del iPhone en el verano boreal de 2007 había generado más fervor, con aficionados acampando por más de cinco días en Nueva York para adquirir el aparato.

La tableta electrónica se vendía en las tiendas de Apple (Apple Stores) y las de Best Buy, especializadas en material electrónico, con precios que oscilaban entre 499 y 829 dólares. Los aparatos que fueron comprados por internet también deben ser entregados este sábado.

Sudamérica a la espera

Por ahora, Apple sólo ha confirmado que las dos versiones de su nuevo producto estrella estarán disponibles en España, Reino Unido, Francia, Alemania, Italia, Suiza, Japón, Canadá y Australia a finales de este mes.

En cambio, para el resto del mundo aún no hay fechas claras, por lo que los países de Sudamérica continúan a la espera.

En Chile aún no hay noticias claras sobre cuando podría comenzar la venta, ya que los distribuidores locales estaban a la espera de información oficial desde Estados Unidos.

Según estimaciones de expertos, Apple ya recibió cerca de 240.000 pedidos de iPad en las últimas dos semanas, 120.000 sólo el primer día, y se calcula que venderá entre una y cinco millones de unidades el primer año.

Visto en Emol

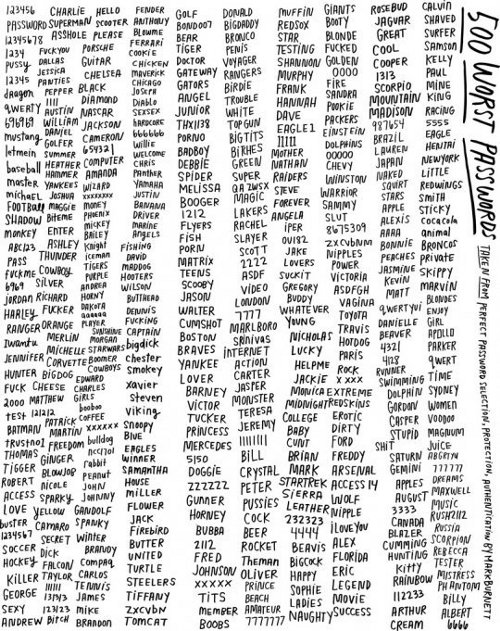

La seguridad en Internet no es algo con lo que tengamos que jugar ni bromear ya que en muchos casos compartimos cosas personales y alguien con malas intensiones nos podría hacer mucho daño. Aunque no debemos cogerle miedo a utilizar Internet, si que debemos acostumbrarnos a utilizar unas buenas practicas en cuanto a seguridad se refiere. Todos sabemos que en la calle existen miles de peligros y no por ello dejamos de pasear, simplemente nos has enseñado que por ejemplo antes de cruzar hay que mirar a ambos lados por si viene algún vehículo, pues con Internet exactamente lo mismo.

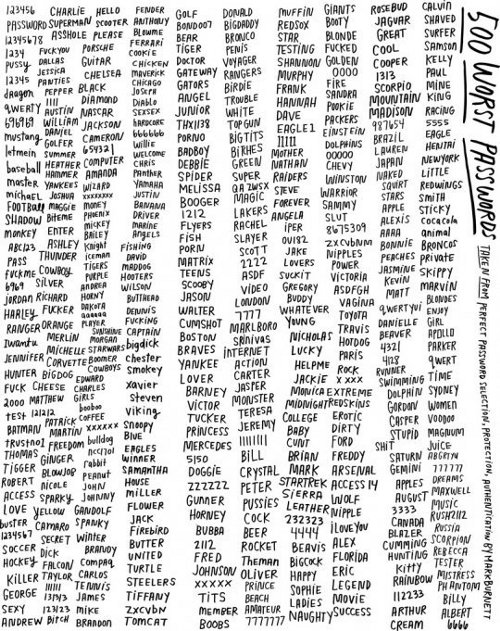

Una de estas buenas practicas es utilizar contraseñas complejas de descifrar, utilizando caracteres en mayúsculas y minúsculas, números y letras y a ser posible algún carácter fuera del abecedario, como guiones altos y bajos, corchetes, paréntesis, etc.

En resumen, sí tu clave es la típica, “123456“, “password“, “superman“, “qwerty“ o alguna de las quinientas de la siguiente lista deberías cambiarla, porque un hacker medianamente espabilado será lo primero que pruebe.

Visto en Geekool

Visto en Geekool

Hace poco más de 10 años atrás, James Cameron era “el rey del mundo,” como él mismo se autoproclamó al aceptar el Oscar por “Mejor Película” que se llevó Titanic. El filme más caro de la historia (hasta ese momento) se había convertido en la película más exitosa del mundo. Para cualquier persona, un logro único para recordar toda la vida.

Hace poco más de 10 años atrás, James Cameron era “el rey del mundo,” como él mismo se autoproclamó al aceptar el Oscar por “Mejor Película” que se llevó Titanic. El filme más caro de la historia (hasta ese momento) se había convertido en la película más exitosa del mundo. Para cualquier persona, un logro único para recordar toda la vida.

Pero no para James Cameron. El director canadiense interpretó que su próxima película iba a tener que ser todavía más exitosa que Titanic.

No iba a ser sencillo, claro está. Uno no se levanta un buen día y se sienta como si nada a escribir la película más taquillera de la historia. Menos en un mundo donde internet te permite ver los últimos estrenos cómodamente en la pantalla de tu PC o tu celular. ¿Cómo conseguir un número récord de espectadores cuando la gente está dejando de ir al cine?

“En la industria del cine definitivamente nos sentimos amenazados por la piratería”, admitió esta semana el director de Alien y Terminator. “Vimos cómo se incendiaban las discográficas tratando de frenarla.”

Participando de un panel en el CTIA 2010, en Las Vegas, Cameron dijo que la industria musical cometió un error grave cuando dedicó toda su energía a tratar de frenar la piratería en lugar de dedicarse a descubrir nuevas experiencias que lleven al consumidor a gastar dinero. “La industria musical la vio venir, trató de frenarla y la pasó por encima. Entonces, después empezó a demandar a todo el mundo. Y las cosas están como están,” dijo.

Decidido a batir un nuevo récord de ventas, James Cameron se sentó a analizar su nueva película desde el punto de vista del espectador. Tenía que darle una razón para ir al cine.

Y dice haber descubierto que si un director ofrece una “experiencia revigorizada” en el cine, la gente va a estar dispuesta a pagar dinero para experimentar el mismo contenido de diferentes maneras.

“La gente discrimina basándose en la experiencia. La quieren tener [a la película], tenerla a su disposición en el iPhone para cuando se les dé por verla, y quieren la experiencia social de ir al cine. Son experiencias bien distintas. Y considero que todas pueden coexistir en el mismo ecosistema,” explicó Cameron.

A cuatro meses de su estreno, la gente sigue yendo al cine a ver Avatar, la última creación de James Cameron, la película que más dinero recaudó en la historia del cine: más de 2.600 millones de dólares. Sí, más que Titanic. Y el “rey del mundo”, que ni piensa en ceder su trono, tiene otro as bajo la manga. El mes que viene, mientras sus aliens azules siguen llevando gente a las salas 3D de los cines de todo el mundo, Cameron piensa lanzar la película en DVD.

Mucho que perder no tiene. Y si bien esta vez no acompañó el éxito con un hombrecito dorado de la Academia de Hollywood, James no se preocupa mucho y se queda con lo que importa para su industria: “Si tengo que elegir entre el Oscar y los 2600 millones, me quedo con los 2600 millones.”

Visto en Blog Dattatec

El MOMA lo ha incluido en su colección de Arquitectura y Diseño. Han destacado la fuerza de su diseño, que ha servido para simbolizar multitud de realidades a lo largo de los siglos.

El MOMA lo ha incluido en su colección de Arquitectura y Diseño. Han destacado la fuerza de su diseño, que ha servido para simbolizar multitud de realidades a lo largo de los siglos.

El Museo de Arte Moderno en Nueva York ha decidido incluir en una de sus colecciones el conocido símbolo de la arroba, @, debido a la fuerza de su diseño, que ha servido para representar multitud de realidades y conceptos a lo largo de la historia.

La @, que en la era de Internet se ha convertido en un símbolo omnipresente gracias al correo electrónico, es en realidad una grafía muy antigua que se ha utilizado para referirse al área de las figuras en matemáticas, para simbolizar a diversos animales o para representar a los dos géneros con un único caracter, entre otros usos.

El origen suele situarse en el siglo XVI. En 2009 se reveló que la primera constancia escrita del uso del símbolo de la arroba fue en 1536, en un documento mercantil enviado de Sevilla a Roma. Sin embargo, poco después el historiador aragonés Jorge Romance descubrió un registro de trigo de las aduanas entre Aragón y Castilla en el que este símbolo se utilizaba en 1448, aunque eso no signifique que su origen sea aragonés.

“El símbolo @ ahora es parte de la propia estructura de la vida en todo el mundo. Se ha convertido en una forma de expresar las cambiantes relaciones tecnológicas y sociales de la sociedad, expresar nuevas formas de comportamiento e interacción en un nuevo mundo”, dijo Paola Antonelli, conservadora del Departamento de Arquitectura y Diseño del museo.

Visto en Planeta curioso

Buscaron tambien:

Las redes sociales ofrecen hoy mucho más que oportunidades de relacionarse entre amigos, encuentros casuales y amorosos. Las redes sociales proliferaron y se especializaron en distintos campos.

Las redes sociales ofrecen hoy mucho más que oportunidades de relacionarse entre amigos, encuentros casuales y amorosos. Las redes sociales proliferaron y se especializaron en distintos campos.

Tomemos como ejemplo Linkedin. Hoy es una excelente herramienta para búsqueda de profesionales en el mercado. Bastante útil para el departamento de RRHH y empresas de hunting. También en Facebook se puede identificar fácilmente las comunidades de intereses profesionales y, a partir de ellas, identificar profesionales, consultores especialistas en determinadas cuestiones, etc.

Haciendo foco en el tema de la seguridad de la información, es un hecho que muchas empresas bloquean el acceso a las redes sociales desde sus ambientes corporativos. Los riesgos que justifican tal decisión están asociados a la confidencialidad de la información corporativa y de la productividad de los empleados.

Existe la percepción de que si dejáramos que los empleados accedan libremente a las redes sociales, podríamos comprometer su desempeño al largo del día. Un tiempo atrás, el debate era si se debería o no conceder acceso a internet a los empleados. El hecho es que con el desarrollo y la popularización de los móviles con acceso a internet y las aplicaciones específicas para acceso a las redes sociales, el bloqueo a estas webs en las computadoras de la empresa no impedirá el acceso a los empleados que quieran ingresar a las redes sociales. Seguramente, no será bloqueando el acceso a las webs que se asegurará la productividad de los empleados.

Como sucede con cualquier nueva tecnología, la primera reacción es la de bloquear el acceso a ella hasta que se entiendan los riesgos relacionados y los beneficios inherentes. Se está viviendo esa fase en relación a las redes sociales. Gradualmente, las empresas van a entender los beneficios de utilizar esas herramientas disponibles y crearán mecanismos para minimizar los riesgos, de forma que, en poco tiempo, el acceso será tan natural como es hoy hacer una búsqueda en Google.

Buscaron tambien:

Kaspersky Mobile Security 9.0 es un producto multifuncional que proporciona una protección completa contra todo tipo de amenazas. Con este lanzamiento, Kaspersky Lab se consolida como el líder tecnológico en este área, ya que el producto incorpora características nuevas y exclusivas que incluyen privacidad de los contactos, cifrado mejorado y características antirrobo más avanzadas. También se ha buscado una mayor sencillez de uso, dando como resultado una interfaz con un diseño completamente nuevo.

Kaspersky Mobile Security 9.0 es un producto multifuncional que proporciona una protección completa contra todo tipo de amenazas. Con este lanzamiento, Kaspersky Lab se consolida como el líder tecnológico en este área, ya que el producto incorpora características nuevas y exclusivas que incluyen privacidad de los contactos, cifrado mejorado y características antirrobo más avanzadas. También se ha buscado una mayor sencillez de uso, dando como resultado una interfaz con un diseño completamente nuevo.

“Los que tenemos smartphones los utilizamos cada día para enviar y recibir mensajes de texto, hacer llamadas, conectarnos a Internet y comunicarnos a través de las redes sociales. Los smartphones almacenan mucha información sobre nuestra vida privada“, afirma Sergey Nevstruev, director de Servicios Móviles de Kaspersky Lab. “Con la nueva versión de Kaspersky Mobile Security hemos dado un paso más para proteger la privacidad de los usuarios de móviles, evitando la pérdida de datos personales, el que alguien pueda acceder de forma temporal al teléfono o la recepción de llamadas y textos no deseados“.

La nueva característica de Protección de la Privacidad permite a los usuarios ocultar información sobre aquellos contactos que desean mantener como confidenciales. Hay muchos motivos para hacerlo, por ejemplo, evitar que los contactos de trabajo, de alto nivel e incluso los familiares estén a la vista de todos. Con sólo presionar un botón, los usuarios de Kaspersky Mobile Security 9.0 pueden clasificar sus contactos como ‘privados’, lo que significa que no aparecerá ningún rastro de ellos en su lista de contactos, en su registro de llamadas, en los mensajes de texto o en las llamadas entrantes. Cualquier persona que utilice el Smartphone sin ser su dueño no tendrá acceso a la información oculta.

Además de esta innovadora tecnología de privacidad, Kaspersky Mobile Security también incluye mejoras Anti-Robo que permiten bloquear el dispositivo si lo han perdido o ha sido robado, para borrar su memoria, para localizarlo vía GPS y para recibir un aviso de su nuevo número si alguien ha cambiado la tarjeta SIM. Cuando el terminal es bloqueado de forma remota, el smartphone puede mostrar un mensaje predefinido que permitirá que cualquier persona honesta que lo encuentre se lo devuelva a su dueño.

La funcionalidad Anti-Spam permite a los usuarios crear sus propias listas de llamadas y mensajes de texto con solo apretar un botón. Si reciben una llamada o un mensaje de texto de un número desconocido, pueden añadirlo a una lista negra para bloquear cualquier mensaje o llamada futura que proceda de ese número. Esto no solo evita molestas llamadas no solicitadas, también sirve como una herramienta muy útil para combatir el acoso a los más pequeños. Añadir protección infantil resulta muy fácil con el bloqueo de los números de servicios para adultos. Los padres también apreciarán la función de localización KMS-9 GPS, que les ayuda a localizar a sus hijos en casos de emergencia.

Como no podría ser de otra forma con Kaspersky Lab, la solución también ofrece una protección muy eficaz contra malware y ataques en red.

Visto en La Flecha

Prev1...151617...28Next

Prev1...151617...28Next  Page 16 of 28

Page 16 of 28

Guarda tus contraseñas en la mente

Guarda tus contraseñas en la mente