Home Authors Posts by Arturo González Rebolledo

Arturo González Rebolledo

1398 POSTS

Arturo González Rebolledo, creador de Webfecto.com.

El dispositivo utiliza la tecnología de diodos emisores de luz similar a la encontrada en teléfonos móviles o pantallas de ordenador portátil para la visión nocturna. Pero a diferencia de las gafas de visión nocturna, que son pesadas y caras, el dispositivo es delgado, ligero y barato.

El dispositivo utiliza la tecnología de diodos emisores de luz similar a la encontrada en teléfonos móviles o pantallas de ordenador portátil para la visión nocturna. Pero a diferencia de las gafas de visión nocturna, que son pesadas y caras, el dispositivo es delgado, ligero y barato.

“Realmente, éste es un dispositivo muy barato“, indicó Franky So, profesor de ciencias de los materiales e ingeniería, que añadió que “integrar este dispositivo en un móvil no puede ser un gran problema“.

Las gafas estándar de visión nocturna utilizan un fotocátodo para convertir los fotones de luz infrarroja invisible en electrones. Los electrones son acelerados en alta tensión y mostrados en una pantalla de fósforo, lo que genera la producción de imágenes verdosas de objetos no visibles al ojo en la oscuridad. El proceso requiere de miles de voltios y un tubo de vacío de vidrio grueso.

Aquí, los dispositivos de imagen sustituyen el tubo de vacío con varias capas de materiales orgánicos semiconductores de película delgada. La estructura es simple: se trata de un fotodetector conectado en serie con un LED. Cuando se opera, fotones de luz infrarroja se convierten en electrones en la célula fotoeléctrica, y estos electrones generados foto-se inyectan en el LED, lo que genera la luz visible. Las diversas versiones del dispositivo de niquel pueden ser milimétricas. Además, en la actualidad se utiliza el vidrio, pero podrían ser hechos de plástico, lo que haría que el peso más ligero.

Pesarían poco más de 50 gramos y sería barato de fabricarlos porque las fábricas podrían utilizar el mismo equipo utilizado hoy para hacer pantallas portátiles o televisores de pantalla plana.

Visto en PC World

Buscaron tambien:

Según el informe “Uso de Internet desde el móvil: Tendencias de Futuro”, publicado por Nielsen Online y TAPTAP Networks, el perfil de los usuarios de Internet móvil se corresponde principalmente con hombres (61%), con una edad de entre 25 y 34 años, que se decantan por la búsqueda de información en portales y buscadores y por el acceso al correo electrónico, concentrando esta categoría el mayor número de visitas.

Según el informe “Uso de Internet desde el móvil: Tendencias de Futuro”, publicado por Nielsen Online y TAPTAP Networks, el perfil de los usuarios de Internet móvil se corresponde principalmente con hombres (61%), con una edad de entre 25 y 34 años, que se decantan por la búsqueda de información en portales y buscadores y por el acceso al correo electrónico, concentrando esta categoría el mayor número de visitas.

Los contenidos más buscados son los relacionados con las redes sociales, que destaca como la herramienta que registra un mayor crecimiento en el último año, así como el entretenimiento, noticias y mapas de ubicación.

En cuanto a los modelos y marcas de dispositivos más utilizados a la hora de navegar por Internet, el Nokia 5800 encabeza el ranking de los más populares, seguido del iPhone y el Nokia N95, lo que pone de manifiesto la preferencia de los usuarios por los móviles táctiles a la hora de acceder a la red.

Desde el punto de vista publicitario, el estudio pone de manifiesto que el mercado de móviles y smartphones tiene cada vez más relevancia para los anunciantes, que ven en él un medio “poco saturado” donde obtener un “buen recuerdo” de marca y poder segmentar mejor sus audiencias.

Visto en PC World

Buscaron tambien:

Así lo afirma un estudio de BitDefender -empresa dedicada a la fabricación de software de seguridad-, que considera clave para evitar los incidentes de seguridad que causan la pérdida de datos disponer de unos trabajadores bien instruidos sobre los riesgos a los que se enfrentan.

Así lo afirma un estudio de BitDefender -empresa dedicada a la fabricación de software de seguridad-, que considera clave para evitar los incidentes de seguridad que causan la pérdida de datos disponer de unos trabajadores bien instruidos sobre los riesgos a los que se enfrentan.

Frente a este 78% de incidentes de seguridad ocasionados por comportamientos de los empleados, sólo un 6% es provocado por ataques con malware. Sin embargo, pese a ser inferiores en número, sus consecuencias son mucho más dañinas que un fallo de hardware o un error humano.

Según BitDefender, mientras que el fallo en el hardware o el error humano “supondrían para la empresa sólo la pérdida de datos, la infección con malware provocaría, además de esa pérdida de datos, un deterioro de la imagen de la compañía“. En algunos casos, señalan, el ataque podría llegar a desembocar en un proceso legal, “si se descubre que la empresa, por ejemplo, no contaba con todas las medidas de seguridad necesarias para proteger la información que sus clientes le habían proporcionado“.

Así las cosas, desde la compañía dan algunos consejos para que las empresas eviten ser víctimas de ciberataques provocados mediante la instalación de un keylogger, backdoors o la interceptación de una conexión VPN, por ejemplo. Herramientas éstas utilizadas por los ciberdelincuentes para robar información de la compañía (passwords, lista de consumidores, datos bancarios, situación financiera, etc.).

Para estar protegidos destacan como cuestiones fundamentales que cada equipo cuente con una contraseña personal, conocida sólo por un usuario, o un módulo de autenticación biométrica; un acceso limitado al antivirus por parte de los usuarios para evitar que lo desactiven para lograr una navegación más rápida y el que se realicen actualizaciones y copias de seguridad de la información periódicamente.

También resulta fundamental la realización de autorías de seguridad, los filtros antispam instalados en el servidor de correo electrónico -el que consideran “uno de los eslabones más sensibles al mundo exterior“- y, en relación a la web de la compañía, el que el servidor en el que se aloja la web esté completamente protegido.

Visto en Cxo Community

Buscaron tambien:

Según el informe, el 93,6% de los empleados de agencias de publicidad afirma tener sus mejores ideas creativas lejos de su mesa de trabajo en la oficina.

Según el informe, el 93,6% de los empleados de agencias de publicidad afirma tener sus mejores ideas creativas lejos de su mesa de trabajo en la oficina.

La ducha y la bañera son los lugares preferidos para encontrar inspiración para el 13,5% de los consultados. Les sigue la cama o el sofá, con un 12,1% y el WC, con un 9,9%. El footing y el deporte en general desatan la creatividad del 7,1 y el 5% de los encuestados respectivamente. Sólo un 6,4% de los creativos dice sentirse inspirado en la oficina.

El principal motivo por el que la creatividad no halla territorio propicio en el lugar de trabajo es, según el 36,7% de los consultados, el estrés. En la ausencia de inspiración en la oficina influye también la distracción que ejercen los jefes y los compañeros de trabajo (23,5%). El 14,2% de los encuestados apunta incluso que la creatividad es algo mal visto en algunas agencias. Otro 9,3% dice no divertirse en el trabajo, lo cual corta las alas a su imaginación.

IQudo entrevistó para la realización del estudio a 534 trabajadores de agencias de publicidad de entre 18 y 65 años.

Visto en La Flecha

Buscaron tambien:

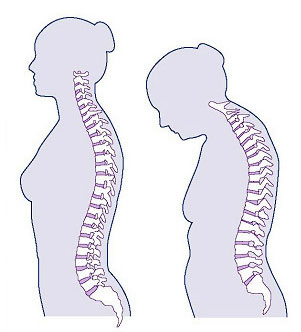

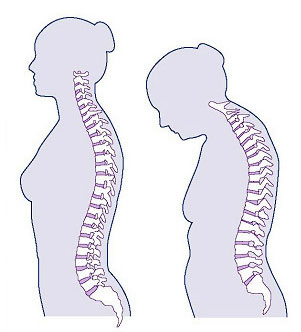

Postura al usar un Smartphone

La típica postura del usuario de smartphone con el cuello muy agachado y hacia delante, los hombros encogidos y la espalda encorvada puede llevarnos a dolores de huesos y músculos en cualquier zona de la parte superior del cuerpo.

Habiendo lanzado estudios científicos al respecto que están en fases preliminares solo se tiene la sensación de ciertos médicos de que cada vez son más los usuarios de estos aparatos que van a sus consultas con problemas musculares y esqueléticos que podrían estar derivados de su uso intensivo.

En estos casos los doctores prescriben una serie de ejercicios y estiramientos pero sobre todo recomiendan apartarse de tanto en tanto del dispositivo causante.

Ser conscientes de estas posturas es el primer paso para solucionarlas y después intentar cambiar hábitos: mantener los hombros abiertos, el pecho estirado, sentarse recto, descansar del smartphone, entre otras.

Visto en Tecnología Habitual

Buscaron tambien:

Existen 4 tipos básicos de sistemas operativos. Están divididos en grupos relacionados con el tipo de computadora que controlan y el tipo de aplicaciones que soportan. Estas son las categorías más amplias:

Existen 4 tipos básicos de sistemas operativos. Están divididos en grupos relacionados con el tipo de computadora que controlan y el tipo de aplicaciones que soportan. Estas son las categorías más amplias:

Sistema operativo en tiempo real (RTOS – Real-equipo operating system)

Es utilizado para controlar máquinas, instrumentos científicos y sistemas industriales. Generalmente un RTOS no tiene una interfaz para el usuario muy simple y no está destinado para el usuario final, ya que el sistema es entregado como una “caja sellada”. La función del RTOS es controlar los recursos del equipo para que una operación específica sea ejecutada siempre, durante el mismo periodo de tiempo. En una máquina compleja, si una parte se mueve más rápidamente, porque existen recursos del sistema disponibles para hacerlo, puede llegar a ser catastrófico.

Monousuario, monotarea

Este sistema operativo fue creado para que un único usuario pueda hacer una cosa a la vez. Algunos sistemas operativos utilizados por los teléfonos celulares son el mejor ejemplo de un moderno sistema operativo monousuario y monotarea.

Monousuario, multitarea

Este tipo de sistema operativo es el más utilizado en computadoras de escritorio y notebooks. Las plataformas Microsoft Windows y Apple MacOS son ejemplos de sistemas operativos que permiten que un único usuario utilice varios programas al mismo tiempo. Por ejemplo, es perfectamente posible que un usuario de Windows escriba una nota en un procesador de texto al mismo tiempo que realiza una descarga de un archivo de internet e imprima un e-mail.

Multiusuario

Un sistema operacional multiusuario permite que varios usuarios utilicen simultáneamente los recursos del equipo. El sistema operativo debe asegurarse que las solicitudes de varios usuarios se encuentren balanceadas. Cada uno de los programas utilizados debe disponer de recursos suficientes y separados, de forma que un problema de un usuario no afecte a toda la comunidad de usuarios. Unix, Windows Server, VMS y sistemas operativos mainframe como el MVS son ejemplos de sistemas operativos multiusuario.

Es importante diferenciar los sistemas operativos multiusuario de los sistemas operativos monousuarios que soportan redes. Algunas versiones de Windows pueden soportar varios usuarios en red, pero los sistemas operativos en sí no son sistemas multiusuarios reales. El administrador del sistema es el único “usuario”. El soporta a la red y todos los usuarios remotos son, del punto de vista del sistema operativo, un programa siendo ejecutado por el administrador.

¿Qué tiene que hacer un sistema operativo?

Un sistema operativo (SO) tiene que lograr que el equipo (y los periféricos) puedan ser utilizados sin problemas por alguien que no conozca los detalles del hardware. Tiene que posibilitar que el usuario cree y acceda a los archivos, use los programas, ingrese a internet, juegue y todas las cosas que pueden ser hechas con las computadoras y/o dispositivos móviles. Además de eso, el sistema operativo tiene que ejecutar los programas y ayudarlos a acceder a los recursos del sistema de una forma simple y organizada.

¿Cuál es el sistema operativo más utlizado?

Sin lugar a dudas, Windows, el sistema operativo de Microsoft, es el más utilizado. Está presente en el 90% de las computadoras del mundo.

Visto en Informatica Hoy

Buscaron tambien:

Titulo: Fondo de escritorio, Iron Man 2

Formato: JPG

Tamaño: 1920 x 1200 px

Para obtener el Wallpaper solo debes hacer click sobre la imagen, luego clic boton derecho “Guardar Imagen Como”

Buscaron tambien:

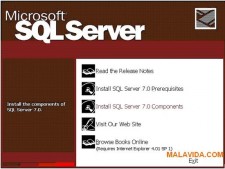

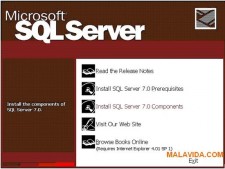

Titulo: Administración de Bases de Datos con SQL Server 7

Formato: PDF

Tamaño: 3.13 Mb

Descargar Administración de Bases de Datos con SQL Server 7

Archivos alojados en formato ZIP en MediaFire.com usa tu descompresor favorito para disfrutar del manual.

Google

Google lanzó un nuevo curso en línea para el

diseño de aplicaciones Web con la finalidad de enseñar a los desarrolladores la forma de evitar los errores comunes de programación que pueden llevar a la generación de

vulnerabilidades como códigos de sitios cruzados (XSS), obtener solicitudes desde sitios externos, entre otros.

El curso, que es parte Google Code University, se basa en el concepto de aplicaciones de tipo Twitter, denominada Jarlsberg, una programa que Google liberó para este fin. Conocido como “Web Application Exploits and Defenses,” el curso otorga a los desarrolladores la oportunidad de visualizar el funcionamiento interno de una aplicación fundamentalmente insegura, analizar las vulnerabilidades y aprender de los errores de programación que generaron estas fallas.

“

El codelab fue construida entorno a Jarlsberg, una pequeña aplicación web que permite a los usuarios publicar fragmentos de texto y almacena diversos archivos. ‘Desafortunadamente,’ Jarlsberg tiene muchos errores de seguridad que van desde código de sitios cruzados y falsificación de peticiones de sitios cruzados, a la divulgación de información, negación de servicio y ejecución de código remoto. La meta de este codelab es guiar a los usuarios mediante el descubrimiento de algunos de estos errores para enseñar las formas de reparar tanto Jarlsberg como otras aplicaciones de uso general“, informa el documento del curso.

El curso de desarrollo seguro se basa en una serie de retos que requieren que los estudiantes se esfuercen e identifiquen vulnerabilidades especificas en el código de Jarlsberg. Después de que los estudiantes aprenden los fundamentos de una vulnerabilidad, como CSRF, se les pide que encuentren una forma de utilizar esta falla para realizar una acción maliciosas especifica en la aplicación, como cambiar algunos detalles en la cuenta de registro de los usuarios sin que ellos se enteren.

La clases de código seguro para desarrolladores no son nada nuevo, tampoco son las clases que enseñan como vulnerar de forma ética y otorgan a los estudiantes la oportunidad de aprender las técnicas básicas de ataque. Pero la idea la idea de dar a los desarrolladores la oportunidad de ir tras las vulnerabilidades de una aplicación Web especialmente diseñada para ese fin es algo nuevo, y probablemente muy necesario, dada la poca capacitación que muchos de ellos obtienen.

El curso de seguridad está abierto a todos y disponible de forma gratuita, así como el código Jarlsberg.

Visto en Cryptex

Esta semana Google ha revelado cambios en el diseño de su buscador tanto en la versión de escritorio como en la versión móvil, y esos cambios afectaban a diversos apartados, que Google ahora pone sobre el tapete.

Esta semana Google ha revelado cambios en el diseño de su buscador tanto en la versión de escritorio como en la versión móvil, y esos cambios afectaban a diversos apartados, que Google ahora pone sobre el tapete.

Y lo hace con un excelente post en su blog oficial en el que explica qué decisiones de diseño se tomaron y cuáles fueron las razones para tomarlas. En el buscador de Google los resultados se presentan ahora de una forma más clara -si cabe- y se explica cómo se han redistribuido los elementos y el porqué.

Además de ello se ha cambiado también el logo que aparece en la parte superior, y que tiene un cambio importante que quizás muchos ya has notado: no tiene la famosa sombra del logo de Google. Esa mejora también se ha aplicado en otros apartados como la paginación, que se ha enriquecido con una barra de búsqueda más grande, o un Gooooogle más colorido y llamativo.

Visto en The Inquirer

Prev1...353637...140Next

Prev1...353637...140Next  Page 36 of 140

Page 36 of 140

El dispositivo utiliza la tecnología de diodos emisores de luz similar a la encontrada en teléfonos móviles o pantallas de ordenador portátil para la visión nocturna. Pero a diferencia de las gafas de visión nocturna, que son pesadas y caras, el dispositivo es delgado, ligero y barato.

El dispositivo utiliza la tecnología de diodos emisores de luz similar a la encontrada en teléfonos móviles o pantallas de ordenador portátil para la visión nocturna. Pero a diferencia de las gafas de visión nocturna, que son pesadas y caras, el dispositivo es delgado, ligero y barato.