Home Seguridad Informatica

En ESET Latinoamérica festejan el fin de año de una forma diferente y han preparado un regalo muy especial que nos acompañará durante todo el 2013. Se trata de un calendario 2013 realizado dentro del marco del proyecto “Un clic por la seguridad de los niños“. Esta nueva forma de concientizar a los usuarios de Internet incluye 12 wallpapers con consejos para aprender a proteger a los más pequeños en sus primeras experiencias en el ciberespacio.

Descargar el Calendario 2013

Visto en Eset

malware

malware

De acuerdo a los resultados de la investigación desarrollada por ESET Latinoamérica, los smartphones serán el principal objetivo de los ciberdelincuentes el próximo año.

Buenos Aires, Argentina – En materia de seguridad informática, el 2013 estará signado por el aumento exponencial de códigos maliciosos para dispositivos móviles acompañando el uso cada vez mayor de este tipo de dispositivos por parte de los usuarios. Además, los especialistas de ESET Latinoamérica señalan la consolidación de un nuevo paradigma de ataques informáticos basado en la propagación de códigos maliciosos a través de sitios web vulnerados, según las conclusiones del informe “Tendencias 2013: Vertiginoso crecimiento de malware para móviles”.

Las detecciones únicas de códigos maliciosos para dispositivos móviles se han multiplicado 7 veces durante el 2012 en Argentina, 10 en Chile y 4 en Uruguay, y es de esperar que la tendencia continúe en ascenso. A su vez, el 40% del malware para smartphones y teléfonos móviles persigue como objetivo principal la suscripción del usuario a servicios de mensajería Premium con costo asociado, siendo éste el primer motivo de ataque a estos dispositivos.

“Esta tendencia puede verificarse en su vertiente local a partir de la aparición del troyano SMS Boxer, primer código malicioso de este tipo en afectar específicamente a usuarios latinoamericanos. A partir de la obtención de los códigos numéricos de identificación por país y operador MCC (Mobile Country Code) y MNC (Mobile Network Code), el troyano determina el país del smartphone en cuestión así como la compañía telefónica a la cual pertenece para luego suscribirlo a un número de mensajería Premium local”, aseguró Sebastián Bortnik, Gerente de Educación & Servicios de ESET Latinoamérica.

En segundo lugar, entre los principales objetivos de los ciberdelincuentes al atacar equipos móviles, se encuentra el reclutamiento del dispositivo dentro de una red botnet bajo control del cibercriminal (32%). Mientras que en tercer lugar, el 28% de los ataques informáticos a smartphones está vinculado al robo de información.

De acuerdo a la investigación de ESET Latinoamérica, se verifica también la consolidación de un cambio de paradigma en la distribución de códigos maliciosos: de la utilización de medios tradicionales basados en la focalización del ataque hacia la PC del usuario, por medio de correo electrónico o dispositivos removibles, los cibercriminales han virado hacia la explotación de sitios web comprometidos como intermediario para infectar a las víctimas.

“Es importante considerar que aunque el mercado de las computadoras tradicionales no evolucione a la velocidad de las ventas de teléfonos inteligentes, los ciberdelincuentes seguirán desarrollando gran cantidad de códigos maliciosos diseñados para estos equipos como también nuevas técnicas de ataques, tal como lo demuestra la propagación vía web. En línea con esto, es fundamental que los usuarios tomen conciencia del valor de la información que manejan y de las pérdidas económicas en las que pueden redundar estos ataques y utilicen tecnologías de seguridad a la vez que implementan buenas prácticas de seguridad”, concluyó Bortnik.

Visto en ESET

Los especialistas de ESET Latinoamérica presentan un resumen de los ataques informáticos destacados de este año.

El robo de información fue el principal incidente del 2012 en materia de seguridad informática, según afirma una reciente

investigación de ESET Latinoamérica. A su vez, e

n lo que refiere asmartphones, la explotación de vulnerabilidades, estuvo a la orden del día.

“Desde Megaupload hasta Linkedin o Formspring, la fuga de información fue una dura realidad que debieron enfrentar muchas empresas este año. No sólo se trata de la exposición – y muchas veces publicación – de valiosa información personal de los usuarios, sino también de un fuerte golpe a la reputación de las compañías”, aseguró Sebastián Bortnik, Gerente de Educación y Servicios de ESET Latinoamérica.

Entre los casos de fuga de información más resonantes del 2012 pueden mencionarse la filtración de datos de más de 56.000 cuentas de Visa y Mastercard, la exposición de 6.5 millones de contraseñas de LinkedIn y las más de 450.000 credenciales robadas de Yahoo! Voice.

A su vez, el robo de información ha estado entre los principales objetivos de los códigos maliciosos durante este año, tal como lo evidencian las sucesivas campañas de propagación de Dorkbot, código malicioso que al día de hoy cuenta con el 54% de su propagación en Latinoamérica y roba credenciales de acceso de los usuarios,además de convertir a los equipos infectados en parte de una red botnet.

“El robo de información no fue ni será solamente un riesgo para las compañías: los usuarios no suelen ser conscientes del valor de los datos que manejan. Por lo tanto, las campañas de propagación de códigos maliciosos, así como las estrategias de Ingeniería Social, se enfocaron durante este 2012 en explotar ese factor”, agregó Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

Este año, el segundo foco de ataque destacado ha sido la explotación de vulnerabilidades en smartphones.Durante 2012, una vulnerabilidad de diseño en las aplicaciones móviles de Facebook, Dropbox y LinkedIn las hizo susceptibles al robo de contraseñas. Lo mismo ocurrió con WhatsApp, viéndose expuesta la información de los usuarios debido a la aparición de una herramienta que permitía robar el contenido de las conversaciones, dado que la aplicación no cifraba los mensajes al enviarlos. Finalmente, entre los casos de mayor relevancia se lista la vulnerabilidad USSD en sistemas operativos Android que permitía, entre otras cosas, el borrado completo de la información del dispositivo.

“La evolución del mercado de los teléfonos inteligentes sumada al crecimiento de ataques para estas plataformas que viene registrando el Laboratorio de ESET Latinoamérica nos permite anticipar que los dispositivos móviles serán uno de los principales objetivos durante el año que viene, de modo que se recomienda a los usuarios que implementen soluciones de seguridad en los mismos, se mantengan informados y realicen un uso responsable”, concluyó Bortnik.

Visto en ESET

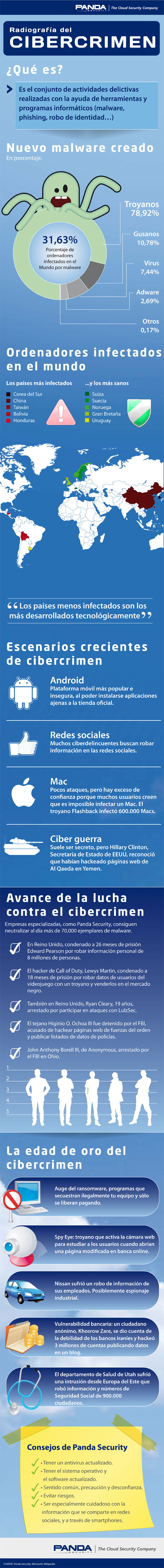

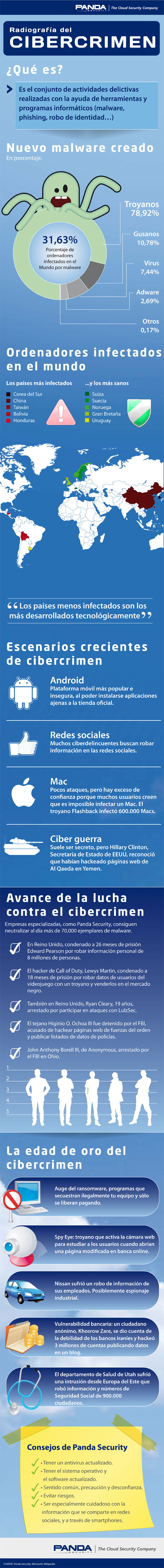

El cibercrimen es el conjunto de actividades delictivas realizadas con la ayuda de herramientas y programas informáticos.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

La propuesta que surge de los países nórdicos europeos -reconocidos como vanguardistas en iniciativas para proteger derechos en Internet- abre el debate sobre cómo y hasta dónde hay que controlar lo que hacen los niños. “Es una preocupación de muchos padres: como sus hijos son nativos digitales y ellos no, la falta de versatilidad en el manejo del instrumento tecnológico hace que muchas veces queden como espectadores -dijo la licenciada Susana Mauer, psicoanalista especializada en niñez y adolescentes-. Pero una cosa es intervenir, ayudando a regular y moderar su uso, y otra es el avasallamiento de la intimidad, y eso nunca es bueno. Mauer va más allá: “Entrar sin permiso a ver qué hacen los niños en Facebook es como leer en otra época un diario íntimo o como irrumpir intrusivamente en la habitación del adolescente”.

La Convención fue creada y firmada cuando la conectividad a Internet en hogares era aún muy limitada y los jóvenes menores de 18 años no tenían un acceso regular y diario a la Web. Hoy, cuando todos los niños en edad escolar navegan a diario por Internet, muchos comienzan a pensar si no debería existir un artículo que mencione específicamente los derechos de los niños en Internet: a expresarse, a ser consultados en los temas que los afectan, a no perjudicar su bienestar y también a proteger su intimidad y privacidad. Para ello, sostienen expertos, será necesario que el Estado implemente campañas que enseñen a los adultos -padres, docentes- cómo orientar a los niños cuando navegan en Internet.

La psicoanalista Maritchu Seitún cree que el control parental estricto es necesario. “Dicen las últimas investigaciones que la capacidad de tomar decisiones termina de madurar alrededor de los veinte años. Llevado a la computadora, Facebook, el Messenger, chats, etc., esto implica que los padres no podemos dejar en manos de nuestros niños el control total de lo que hacen cuando se conectan. Cuando los dejamos solos con Internet funcionan como «monos con navaja». Por ejemplo, Facebook está permitido para mayores de 14 y los niños mienten para poder abrir una cuenta y los padres lo permitimos. Tenemos que permanecer cerca de ellos hasta que estemos tranquilos de que hacen buen uso de esas herramientas, que en sus manos tanto pueden ser muy útiles como muy dañinas.”

Para la licenciada Eva Rotenberg, miembro de la Asociación Psicoanalítica Argentina y directora de la Escuela para Padres, “es importante anular el acceso a sitios de pornografía, asegurar que la computadora esté en un lugar de acceso de toda la familia y no en la habitación, pero no controlar lo que hacen los niños en Internet”. En todo caso, la idea es estar al tanto de los usos que hacen los niños de Internet: saber que chatean con conocidos de la escuela, del barrio, del club, pero no tratar de conocer el contenido de los diálogos. Del mismo modo, conocer qué sitios web visitan es fundamental para poder verificar que se trata de páginas seguras y apropiadas para la edad del chico. Todo eso no implica invadir la privacidad.

“Los padres que necesitan controlar es porque no tienen un vínculo de confianza ni de seguridad afectiva con su hijo, que es el que permite que sus padres sean sus referentes y que no incurran en situaciones de riesgo en Internet”, agregó Rotenberg.

A revisión

La Convención Universal sobre los Derechos del Niño es el resultado de un tratado internacional de las Naciones Unidas por el cual los Estados que la firmaron reconocen y asumen el respeto por los derechos de los niños y adolescentes menores de 18 años. Fundamentalmente, reconoce a los niños como sujetos de derecho y a los adultos como sujetos de responsabilidades. La Convención fue adoptada por la Asamblea General de las Naciones Unidas el 20 de noviembre de 1989. Más de dos décadas después, muchos países que la firmaron comienzan a preguntarse si no debería actualizarse. Es decir, incorporar nuevos artículos que se centren específicamente en los derechos de los niños en Internet, un espacio en el que transcurre una parte fundamental de la vida de los niños y adolescentes del siglo XXI.

La Convención ya incluye, entre otros, el derecho de los niños a “expresar su propia opinión y a que ésta se tenga en cuenta en todos los asuntos que los afectan”. Otro artículo se refiere específicamente a la protección de la vida personal y dice: “Todo niño tiene derecho a no ser objeto de injerencias en su vida privada, su familia, su domicilio y su correspondencia, y a no ser atacado en su honor”.

Visto en Segu Info

Facebook es tu carta de presentación, por lo menos en Internet. Si no tienes cuidado esta red social puede ser una puerta abierta a tu intimidad. Cualquiera puede ver tus fotos del fin de semana, los piropos que le dedicas a tu pareja o los comentarios que haces sobre tus vecinos. No permitas que esto te ocurra. En este practicograma te enseñamos a configurar la privacidad de tu biografía de Facebook en 10 pasos.

Tú decides qué amigos pueden ver tus publicaciones, tus fotos y tus comentarios

-

Tu estado sentimental y tus relaciones familiares.

¿Estás casado? ¿Soltero? ¿Tienes pareja? ¿Es complicado? Puedes editar toda esta información para que se vea sólo lo que tú quieres. Accede a tu biografía y haz clic en ‘Actualizar Información’, en la esquina inferior izquierda de tu foto de portada. Ahora haz clic en ‘Editar’, en el recuadro ‘Relación’ y selecciona el estado que más te guste. Para modificar tu información familiar pulsa en el botón ‘Editar’ en el recuadro ‘Familia’. Desde aquí puedes indicar quién es tu primo, tu hermano, tu padre, etc.

También puedes configurar la privacidad de tu estado de relación. Así estará visible sólo para quién tú quieras. Por ejemplo, si en tu biografía de Facebook figura que estás casado, puedes hacer que sólo vean este estado sentimental tus amigos íntimos.

Te recomendamos que consultes los siguientes practicogramas:

–‘Cómo cambiar tu estado de relación en tu biografía de Facebook’.

–‘Cómo editar tu información familiar en Facebook’.

-

¿Quién lee tus publicaciones?

“Oye Juan, qué bien lo pasé en el cine anoche”. Y tú que le habías dicho a todo el mundo que estuviste en la biblioteca estudiando…Si no tienes cuidado, las publicaciones en tu muro de Facebook te pueden jugar una mala pasada.

Para evitar esta situación lo mejor que puedes hacer es impedir que nadie publique en tu biografía de Facebook sin que tú hayas comprobado la publicación antes. Sólo se verá cuando tú des el visto bueno.

También puedes editar la privacidad de las publicaciones que haces en la biografía de Facebook de otras personas. Es la mejor forma de evitar que tu madre lea el post que has publicado en el muro de tu hermano hablando sobre la fiesta del fin de semana…

-

Esas fotos que no quieres que se vean…

Sábado, 15.00h. Te despiertas con dolor de cabeza tras una noche de fiesta. Enciendes tu ordenador y ves con horror que tu amigo te ha etiquetado en todas las fotos que os hicisteis con esas chicas. Evita estas situaciones

La solución inmediata es eliminar tus etiquetas de las fotos de Facebook, pero puedes ir un paso más allá e impedir que tus amigos te etiqueten sin antes dar tu visto bueno. Para ello accede al menú de configuración de tu privacidad haciendo clic en el icono que encontrarás en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Editar la configuración’, en el apartado ‘Biografía y etiquetado’. Desde aquí puedes impedir que te etiqueten sin tu aprobación. Te explicamos cómo hacerlo en el practicograma ‘Cómo impedir que nadie publique en tu biografía de Facebook’.

También puedes editar la privacidad de las fotos que subes tú mismo a tu biografía de Facebook. Sólo tienes que hacer clic en la pestaña ‘Amigos’ y seleccionar a las personas que quieres que vean la imagen o el álbum de fotos. En el peor de los casos puedes hasta eliminar las instantáneas que has subido a tu biografía u ocultarlas.

-

Configura la privacidad de tus grupos o listas de amigos.

Facebook te permite agrupar a tus contactos en listas. Es una forma muy cómoda de tener a todos tus amigos de la red social agrupados. De esta forma puedes configurar la privacidad de tus publicaciones en Facebook para que sólo las vean tus compañeros de trabajo, tus amigos, tus familiares, etc. Te enseñamos a hacerlo en el practicograma ‘Cómo gestionar tus listas en Facebook’.

Pero además de listas, en Facebook también puedes crear grupos. Son muy útiles para organizar fiestas o eventos en los que interviene mucha gente. Pues bien, también puedes editar la privacidad de estos grupos. De esta forma puedes organizar una despedida de soltera sin que lo sepa la novia, o una despedida sorpresa sin que lo sepa tu amigo. Te recomendamos que consultes los siguientes practicogramas: ‘Cómo definir la privacidad de un grupo en Facebook’ y ‘Cómo crear un grupo secreto en Facebook’.

-

Oculta las conversaciones que ya no quieres mostrar.

Puede que no te interese que tu jefe vea que estás buscando trabajo en Facebook. Lo más probable es que no quieras que tu pareja vea los cariñitos que le dedicabas a tu ex en su biografía.

Facebook es una red social que registra toda tu actividad. Todos tus amigos pueden entrar a tu biografía y ver qué dijiste hace cuatro años o las fotos que subiste el año pasado. Si no quieres que esto te ocurra, no lo dudes: oculta las conversaciones. Tú y tu interlocutor podréis verlas, pero nadie más.

Para saber más te recomendamos que visites el practicograma ‘Cómo consultar un historial de conversaciones en Facebook’.

-

Los suscriptores también pueden ver tu perfil.

Tu biografía de Facebook puede ser vista por más personas a parte de tus amigos. Los suscriptores de tu perfil también pueden consultar tus publicaciones y tus fotos. Si no quieres que esto ocurra edita tu biografía de Facebook para impedir que nadie pueda suscribirse a ella.

Para hacer esto accede al menú de configuración de tu cuenta haciendo clic en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Suscriptores’, en la columna de la izquierda. Si marcas la opción ‘Permitir suscriptores’ cualquier podrá suscribirse a las publicaciones que tú decidas: comentarios, fotos, actualizaciones de estado, etc. Si dejas esta opción sin marcar nadie podrá suscribirse. Te explicamos este proceso con más detalle en el practicograma ‘Cómo controlar quién se suscribe a tu perfil de Facebook’.

-

Oculta a tus amigos ‘non gratos’.

Seguro que tienes alguna amistad en Facebook que no le hace mucha gracia a alguien cercano a ti. El clásico ejemplo es tu ex pareja. Pregúntale a tu actual media naranja, a ver qué te dice.

Ante una situación así puedes actuar de dos formas: ocultando a tu amigo en Facebook o bloqueándolo (luego puedes volver a desbloquearlo). Tú decides.

-

Configura la privacidad del chat de Facebook.

Has dicho en el trabajo que estás enfermo y tu jefe ve que estás conectado a Facebook. Pues menudo lío te has buscado. Para evitar que esto te ocurra edita la privacidad del chat de la red social. Si no lo haces cualquiera podrá ver que estás conectado

Haz clic en el botón con forma de rueda dentada, en la esquina inferior derecha de tu biografía de Facebook, justo debajo del chat. Del menú que se despliega pulsa en ‘Configuración avanzada…’. Se abrirá un recuadro con varias opciones:

-‘Activar el chat para todos mis amigos excepto…’.

-‘Activar el chat sólo para algunos amigos’.

-‘Desactivar el chat’.

Elige la opción que más te guste. Para más información consulta el practicograma ‘Cómo configurar la privacidad del chat en Facebook’.

-

¿Qué aspecto tiene mi perfil desde fuera?

Configura la privacidad de tu biografía de Facebook siguiendo todos los pasos de este practicograma. Nadie salvo tus contactos de la red social podrá ver el aspecto que tiene tu perfil. Si aún así te quedas con dudas, compruébalo tú mismo. Te explicamos cómo hacerlo en el practicograma ‘Cómo saber el aspecto que tiene tu biografía de Facebook para las personas que no son tus amigas’.

-

¿Quieres más información?

Si quieres saber más entra en nuestra sección ‘Facebook’, dentro de la categoría ‘Internet y Ordenadores’. Podrás consultar otros muchos practicogramas relacionados con la privacidad de Facebook:

–‘Cómo evitar que las redes sociales arruinen tu vida’.

–Cómo impedir que tu perfil de Facebook aparezca en un buscador’.

–‘Cómo dar de baja tu biografía de Facebook de forma temporal’.

–‘Cómo ocultar amigos en Facebook’.

–‘Cómo cerrar tu sesión de Facebook’.

–‘Cómo configurar tu privacidad en Facebook’.

Visto en Cryptex

Las técnicas de engaño y manipulación siguen ganando adeptos, como forma de embaucar a los más incautos, empleados o empresas, para que revelen información personal que puede convertirse en una de las principales amenazas contra la seguridad en 2013, según la última valoración de Gartner.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

Por ejemplo, el largo engaño que supuso Windows Event Viewer scam afectó a televendedores que llamaban a la gente diciéndoles que tenían un virus y debían dar autorización para entrar en sus cuentas y utilizar un programa llamado Event Viewer para eliminarlo. Otros operadores aseguraban que eliminaban el virus por una tarifa y llegaban a pedir los datos de la tarjeta de crédito de los clientes.

Otros datos de la consultora Sophos atestiguan que algunos estafadores han llamado a gente haciéndose pasar por miembros del departamento informático de su empresa y mencionando el nombre del responsable del mismo, para ganarse su confianza.

Los expertos consideran que el gran reto es hacer comprender a todos los miembros de la organización la importancia de los datos corporativos y la necesidad de seguir unas normas de seguridad. Sobre todo, porque la cantidad y complejidad de la información no deja de aumentar de forma imparable.

En especial, en el mundo de los medios de pago, donde estas medidas deberían afectar a toda la organización y, por ejemplo, sería recomendable y más sencillo de asegurar esta información, si las empresas pudieran confinar todos los datos relativos a tarjetas de crédito en un área restringida, como un par de bases de datos seguras.

Visto en PC World

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

1. Sea precavido con la ejecución de archivos adjuntos que provengan de remitentes desconocidos o poco confiables: A pesar de que es una táctica antigua, los ciberdelincuentes siguen utilizando el correo electrónico para propagar malware debido al bajo costo que les insume y a que aún algunos usuarios incautos suelen caer en este tipo de estrategias.

2. Evite hacer clic en cualquier enlace incrustado en un correo electrónico: Como ocurre con los archivos adjuntos, resulta sencillo para un cibercriminal enviar un enlace malicioso accediendo al cual la víctima infecta su equipo. En este tipo de engaños se suele suplantar la identidad de grandes empresas, de modo de despertar confianza en el usuario.

3. Recuerde que su banco nunca le pedirá información sensible por e-mail: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. Este tipo de engaños se valen del correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos.

4. Habilite el filtro anti-spam en su casilla de correo: Cuando esta configuración se encuentra deshabilitada, el usuario abre las puertas a recibir en su bandeja de entrada no sólo información indeseada sino también e-mails que buscan convertirlo en víctima de estrategias de Ingeniería Social.

5. Utilice distintas cuentas de correo de acuerdo a la sensibilidad de su información: Es recomendable utilizar más de una cuenta de correo electrónico, contando en cada una de ellas con una contraseña diferente. Por ejemplo, se puede disponer de una cuenta laboral, una personal para familiares y amigos y, por último, una tercera cuenta para usos generales en dónde recibir todos los correos de poca o nula importancia.

6. Implemente contraseñas seguras y únicas por cada servicio: De esta forma se evita que muchas cuentas se vean afectadas si uno de ellas es comprometida. Recuerde que una contraseña segura es igual o mayor a 10 caracteres y posee mayúsculas, minúsculas, números y caracteres especiales.

7. Evite, en la medida de lo posible, acceder al correo electrónico desde equipos públicos: Si se ve obligado a hacerlo, asegúrese de que la conexión realizada es segura y recuerde cerrar la sesión al finalizar.

8. Sea precavido en la utilización de redes Wi-Fi inseguras o públicas: La consulta de nuestro correo electrónico desde las mismas puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red. Para eso se recomienda utilizar siempre HTTPS y verificar que las páginas accedidas estén certificadas digitalmente.

9. Utilizar el envío en Copia Oculta (CCO): En caso de enviar un mensaje a muchos contactos, o reenviar uno que recibiste, asegúrate de utilizar copia oculta en lugar de agregar a todos los remitentes en los campos de Para o CC (Con copia), a fin de proteger sus direcciones de e-mail.

10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: En la mayoría de los casos es el propio usuario quién facilita al cibercriminal su información personal, de modo que es fundamental mantenerse atentos y actualizados en materia de seguridad informática, además de implementar buenas prácticas de seguridad.

Visto en Eset

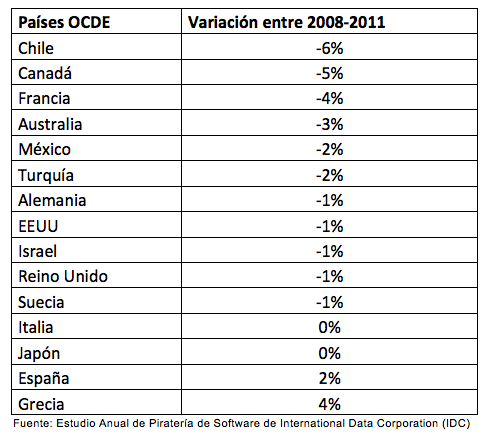

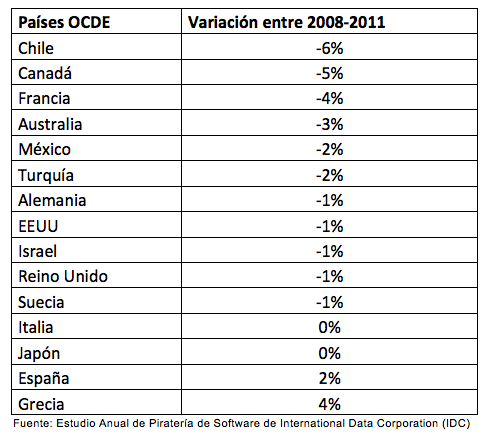

Chile es el país que más ha disminuido su índice de piratería de software entre los miembros de la Organización de Cooperación y Desarrollo Económico (OCDE), seguido por Canadá y Francia, según el último estudio de International Data Corporation (IDC).

Chile es el país que más ha disminuido su índice de piratería de software entre los miembros de la Organización de Cooperación y Desarrollo Económico (OCDE), seguido por Canadá y Francia, según el último estudio de International Data Corporation (IDC).

De acuerdo a este informe, este país redujo de 67% a 61% su índice de piratería en los últimos tres años, lo que representa una disminución de 6% en este período.

La gran mayoría de los países de la OCDE bajó o mantuvo su nivel de piratería. Los únicos países que registraron un alza fueron España, Grecia e Islandia.

Sin embargo, Chile aparece como el segundo país con mayor piratería de software dentro de la OCDE. Los países que le siguen en la lista fueron México (57%), Polonia (53%) y Estonia (48%).

Hay que tener en cuenta que dentro de la OCDE no participan países del oriente como China, quienes también cuentan con una cantidad en piratería de software importante.

Variación de la piratería de software en algunos países OCDE:

Visto en OHMyGeek

En los últimos años, la red se ha convertido en un mercado en continuo crecimiento, que no cesa nunca su actividad, en el que se ofrecen desde servicios hasta bienes de todo tipo, desde toda variedad de propiedades en venta hasta los más bizarros objetos de colección y los últimos artículos de tecnología.

La creciente demanda aumenta en todos los sectores y en Internet las compras también se han transformado en un modo ágil para conseguir lo que uno desea. Sin embargo, como en todo tipo de actividades y operaciones comerciales que se realicen en el mercado tradicional, también en el telemático existen ciertas precauciones de seguridad que hay que tomar en cuenta a la hora de realizar compras, ya sea al consultar los avisos clasificados, como en los portales especializados, de subastas, o las tiendas virtuales.

La creciente demanda aumenta en todos los sectores y en Internet las compras también se han transformado en un modo ágil para conseguir lo que uno desea. Sin embargo, como en todo tipo de actividades y operaciones comerciales que se realicen en el mercado tradicional, también en el telemático existen ciertas precauciones de seguridad que hay que tomar en cuenta a la hora de realizar compras, ya sea al consultar los avisos clasificados, como en los portales especializados, de subastas, o las tiendas virtuales.

Aquí te damos algunos consejos para que lleves a cabo dicha operación de compra de forma segura.

– Controla que el vendedor o la empresa corresponda a una actividad real y no sólo virtual. Para ello, asegúrate de que en la web estén presentes los datos de contacto y que la empresa cuente con un número de teléfono una dirección física, y un RUT real. Asimismo, en la web debe existir un apartado dedicado a las garantías de compra, devoluciones y atención al cliente. En caso de dudas, envía un correo electrónico a la empresaria titular del sitio web.

– Confía en sitios que cuenten con sistemas internacionales de seguridad (SSL y SET) en sus páginas de pago, que se pueden reconocer gracias a la certificación y al candado mostrado en el explorador de tu computadora. Así como fíjate que la dirección URL empiece con “https://”.

– Lee atentamente las condiciones del servicio ofrecido y las cláusulas contenidas, y anota siempre la dirección de la web en el que has realizado la compra de servicios. Guarda una copia impresa de lo que has firmado virtualmente y asegúrate de recibir una factura de tu compra.

– Desconfía de las súper ofertas que parezcan demasiado buenas para ser reales, ya que casi siempre esconden sorpresas. A veces es mejor gastar algo más pero tener la garantía de que nuestro dinero y nuestros datos están al seguro.

– Utiliza claves y contraseñas seguras, que contengan como mínimo 8 caracteres, incluyendo letras mayúsculas y minúsculas, números y símbolos. No las comuniques a nadie. ¿Sabías que un hacker experto puede tardar sólo 5-10 minutos en descifrar una contraseña simple?

– Controla las condiciones de envío y entrega del producto, verifica además todo lo que se refiere a devoluciones, quejas, reembolsos, y gastos de envío. Si tienes dudas, contacta con el vendedor antes de efectuar la compra.

– Actualiza siempre el sistema operativo de tu computadora, así como tu navegador (Explorer, Mozilla, Chrome.. ) y tu programa antivirus. Todo esto te garantizará una mayor protección contra los programas espía y los virus informáticos.

– No hagas transacciones comerciales en computadoras ajenas ni en redes abiertas.

– Te recomendamos que no utilices nunca tu cuenta bancaria privada para realizar las compras. Lo ideal sería disponer de una tarjeta de crédito especial, recargable, en la que cual puedas depositar cada vez sólo el importe necesario para las compras que vas a realizar.

123...5Next  Page 1 of 5

Page 1 of 5