Home Seguridad Informatica

El aumento de la conectividad por banda ancha y la llegada de grandes eventos como las elecciones y la Copa del Mundo aceleran la actividad del spam, o sea, los e-mails enviados a varios destinatarios que no los solicitaron. Disfrazados de e-mails serios, con promociones imposibles de rechazar y que piden datos personales, son trampas fáciles en las que caer . Por eso, es importante tener algunas precauciones para no dejarse engañar por estos ciber criminales.

El aumento de la conectividad por banda ancha y la llegada de grandes eventos como las elecciones y la Copa del Mundo aceleran la actividad del spam, o sea, los e-mails enviados a varios destinatarios que no los solicitaron. Disfrazados de e-mails serios, con promociones imposibles de rechazar y que piden datos personales, son trampas fáciles en las que caer . Por eso, es importante tener algunas precauciones para no dejarse engañar por estos ciber criminales.

La práctica del spam no sólo aleja al consumidor, sino que además crea el sentimiento de invasión de privacidad y falta de personalización. La generalización e invasión de la privacidad es todo lo que no queremos en esta era de la participación.

Una de las reglas de oro de la seguridad informática es la siguiente: Es fundamental educar a las personas sobre los potenciales riesgos de internet. Por esto, a continuación, te dejamos unos consejos esenciales para evitar el ciber crimen:

1) Nunca respondas al “spam”

La mayoría de las veces es mentira cuando dicen que van a quitar tu nombre de la lista, si respondes al mensaje solicitando salir. Lo que el remitente desea realmente es confirmar que tu e-mail es activo. Además, si respondes, ellos van a venden tu dirección a otros “spammers” alrededor del mundo, lo que puede significar máyor suciedad en su bandeja de e-mails.

2) No publicites tu e-mail

No hagas propaganda de tu dirección en sitios webs de búsqueda, listas de contacto, redes sociales o páginas de internet. Si utilizas sistemas de chat, no expongas tu dirección de e-mail y nunca se la reveles a nadie, salvo a tus amigos o personas de confianza. Los sitios web que exigen que te inscribas o te solicitan un e-mail para darte productos o servicios gratuitos generalmente usan tu e-mail como un método para generar pedidos.

Si eres un activo participante, por ejemplo, de foros de discusiones, será sólo cuestión de tiempo para que entres en la mira de los spammers, pues este tipo de ambientes on-line es uno de los principales terrenos de captación para los ciber criminales. Como participar sin mayores problemas? Usa una dirección de e-mail diferente de aquella que utilizas para conversar con amigos y parientes.

3) Usa un filtro de Spam

Aunque todavía no funcionen perfectamente, los softwares anti-spam pueden ayudar a mantener el spam a un nivel administrable. Verifica con tu proveedor cual es la política de SPAM. Muchos de ellos ya permiten que redirecciones los mensajes de spam que recibes, ayudando a evitar que te alcancen en el futuro.

4) No caigas en la trampa de las cadenas de e-mail

Nunca envíes un e-mail que afirma que es capaz de ayudar a generar beneficios para una determinada causa dependiendo del número de personas que reciban el mensaje. Estas “cadenas de e-mails”, repletos de situaciones dramáticas y que muchas veces usan hasta fotos de niños, son generalmente falsos y ayudan a los ciber criminales a obtener direcciones de e-mail para SPAM.

5) Verifica las políticas de privacidad de los sitios con cuidado

Si estás comprando un producto on-line o contratando un determinado servicio, mira atentamente la política de privacidad de la empresa antes de suministrar tu dirección de e-mail o cualquier otra información confidencial. Pregúntate: como este sitio utiliza mi información privada? Qué restricciones posee sobre la distribución y uso de información particular dentro del ambiente interno y hacia otras empresas? Si usted está inscribiéndote en cualquier lista de e-mail, mira si la empresa tiene algún tipo de política abierta sobre SPAM o e-mails.

6) No envíes o recomiendes e-mail de familiares y amigos a no ser que conozcas y confíes en el servicio y en la marca

Las marcas serias, que respetan al consumidor, usan internet para construir relaciones y transmitir sus beneficios de la mejor manera posible y no para bombardear al público con mensajes irrelevantes.

Visto en Informatica Hoy

Buscaron tambien:

SecureList ha elaborado dicho informe, en base a datos obtenidos mediante la utilización de redes de seguridad de la firma Kaspersky (KSN), de las amenazas más destacables que durante el primer trimestre del año estuvieron acechando a los usuarios conectados a la red. El informe recoge la relación de amenazas contempladas por el rango de productos coporativos de Kaspersky Labs.

SecureList ha elaborado dicho informe, en base a datos obtenidos mediante la utilización de redes de seguridad de la firma Kaspersky (KSN), de las amenazas más destacables que durante el primer trimestre del año estuvieron acechando a los usuarios conectados a la red. El informe recoge la relación de amenazas contempladas por el rango de productos coporativos de Kaspersky Labs.

Dicha red se encarga de detectar nuevo malware en el que las firmas o los métodos de detección heurísticos están actualmente trabajando. Así, KSN ayuda a identificar la fuente de proliferación de malware en Internet y bloquea el acceso de los equipos a los sitios altamente peligrosos.

A continuación, detallamos las principales amenazas más destacables:

• Un total de 327.598.028 ordenadores fueron infectados en diferentes países alrededor del mundo, lo que supone un 26,8 por ciento más que en trimestres anteriores.

• El vector de ataque empleado por lo cibercriminales está cambiando, dado que el porcentaje de ataques dirigidos por usuarios de China se redujo un 13 por ciento.

• La familia de malware más dominante en Internet utiliza código HTML o scripts que los cibercriminales utilizan para infectar páginas web legítimas.

• Un total de 119.674.973 servidores host maliciosos fueron identificados. Tanto Estados Unidos como Rusia se mantuvieron ambos a la cabeza, por delante de China, en términos de número de servidores hosting maliciosos.

• La detección de vulnerabilidades se incrementó en torno al 6,9 por ciento con respecto al trimestre anterior. Seis de cada diez vulnerabilidades más comunes fueron encontradas en productos de Microsoft.

• El número de exploits se incrementó hasta el 21,3 por ciento. Aproximadamente el cincuenta por ciento de todas las amenazas de vulnerabilidades afectaron a programas de Adobe, con posibilidad de ejecutarse en diferentes plataformas.

• La mayoría de dispositivos que se sincronizan con un ordenador fueron utilizados por los cibercriminales como un portador de malware. La más inusual fue un cargador de pilas USB perteneciente a la marca Energizer.

Visto en PC World

Así lo aseguró el director de Seguridad de la Información y Prevención del Fraude de Telefónica, Manuel Carpio, antes de ofrecer la conferencia “Los nuevos retos de la seguridad en las comunicaciones con las que se enfrenta la sociedad“, organizada por el Colegio de Ingenieros de Telecomunicaciones de Canarias con motivo del Día de las Telecomunicaciones y de la Sociedad de la Información.

Así lo aseguró el director de Seguridad de la Información y Prevención del Fraude de Telefónica, Manuel Carpio, antes de ofrecer la conferencia “Los nuevos retos de la seguridad en las comunicaciones con las que se enfrenta la sociedad“, organizada por el Colegio de Ingenieros de Telecomunicaciones de Canarias con motivo del Día de las Telecomunicaciones y de la Sociedad de la Información.

La inexistencia de unidades de medición de la seguridad en Internet, lo que no significa que no exista seguridad en la red; la protección de los menores ante el uso de las redes sociales, o la “biodegradación” de los datos subidos a la “nube” para impedir su uso pasado un determinado tiempo son algunos de los retos en los que se trabaja en la actualidad.

Sobre este último, Carpio explicó que para garantizar la privacidad, la Universidad de Washington ha desarrollado una tecnología de datos biodegradable en Internet a la que han bautizado como “Vanish“, como el detergente, y que mediante unos sistemas criptográficos “permite que los datos subidos se vayan biodegradando de tal forma que nadie los pueda recuperar pasado un tiempo“.

Manuel Carpio aludió también a la “hipocresía socialmente aceptada” que existe sobre la cesión de los datos personales en Internet, sobre todo a través de las redes sociales.

Así, afirmó que a veces hay personas “dispuestas a vender sus datos por un plato de lentejas, incluso a cambio de dinero“, para acceder a un determinado contenido en Internet y, a la misma vez, “se sienten muy heridos si sus datos son mal tratados“.

Otro de los asuntos en los que trabaja el sector de las telecomunicaciones es el de la seguridad en el denominado “Internet de las cosas“, término que, según explicó Manuel Carpio, alude al hecho de que las cosas puedan hablar entre ellas sin intervención de los humanos, algo que ya ocurre, como demuestra el dato de que el 12% de las comunicaciones en Internet se realizan entre máquinas, no entre personas.

Así ocurría en 2007, por lo que en la actualidad estas cifras se han incrementado y serán mayores en el futuro, de ahí que sean necesarias nuevas formas de seguridad para que las máquinas, que cada vez tendrán mayor capacidad de inteligencia y comunicación entre ellas sin intervención humana, sean capaces de tomar decisiones sin que afecten a los humanos.

Visto en La Flecha

Dos de las compañías más grandes de Internet, como Facebook y Google, están en la lista de los cinco principales objetivos de ataques a través de phishing durante el primer trimestre de este año.

Dos de las compañías más grandes de Internet, como Facebook y Google, están en la lista de los cinco principales objetivos de ataques a través de phishing durante el primer trimestre de este año.

Según el informe elaborado por Kaspersky Labs, en los primeros tres meses del año los cinco sitios más atacados durante este periodo fueron: PayPal (52,2%), eBay (13,3%), el sitio del banco HSBC (7,8%), Facebook (5,7%) y Google (3,1%).

En el primer trimestre de este año el porcentaje medio de spam en el tráfico de correo fue de 85,2%, cifra que coincide con los índices generales de 2009. En la primera mitad de marzo se observó una notable reducción de la cantidad de spam, lo cual posiblemente se deba -afirma Kaspersky– a la clausura de 277 sitios relacionados con una botnet.

En este contexto, las principales fuentes del correo electrónico spam no han cambiado respecto de años anteriores durante el primer trimestre de 2010, ya que EE.UU. (16%), India (7%) y Rusia (6%) se mantienen en los tres primeros lugares.

Cabe destacar que en Brasil la situación mejoró notablemente, bajado del tercer al sexto lugar. Asimismo, Turquía y China ya no están entre los 10 primeros.

Con ello, y al igual que el año pasado, Asia sigue siendo la región que más spam envía (31,7%), pero Europa no está muy por detrás, ya que se ha enviado un 30,6% del spam desde este continente.

Visto en Emol

Buscaron tambien:

Así lo afirma un estudio de BitDefender -empresa dedicada a la fabricación de software de seguridad-, que considera clave para evitar los incidentes de seguridad que causan la pérdida de datos disponer de unos trabajadores bien instruidos sobre los riesgos a los que se enfrentan.

Así lo afirma un estudio de BitDefender -empresa dedicada a la fabricación de software de seguridad-, que considera clave para evitar los incidentes de seguridad que causan la pérdida de datos disponer de unos trabajadores bien instruidos sobre los riesgos a los que se enfrentan.

Frente a este 78% de incidentes de seguridad ocasionados por comportamientos de los empleados, sólo un 6% es provocado por ataques con malware. Sin embargo, pese a ser inferiores en número, sus consecuencias son mucho más dañinas que un fallo de hardware o un error humano.

Según BitDefender, mientras que el fallo en el hardware o el error humano “supondrían para la empresa sólo la pérdida de datos, la infección con malware provocaría, además de esa pérdida de datos, un deterioro de la imagen de la compañía“. En algunos casos, señalan, el ataque podría llegar a desembocar en un proceso legal, “si se descubre que la empresa, por ejemplo, no contaba con todas las medidas de seguridad necesarias para proteger la información que sus clientes le habían proporcionado“.

Así las cosas, desde la compañía dan algunos consejos para que las empresas eviten ser víctimas de ciberataques provocados mediante la instalación de un keylogger, backdoors o la interceptación de una conexión VPN, por ejemplo. Herramientas éstas utilizadas por los ciberdelincuentes para robar información de la compañía (passwords, lista de consumidores, datos bancarios, situación financiera, etc.).

Para estar protegidos destacan como cuestiones fundamentales que cada equipo cuente con una contraseña personal, conocida sólo por un usuario, o un módulo de autenticación biométrica; un acceso limitado al antivirus por parte de los usuarios para evitar que lo desactiven para lograr una navegación más rápida y el que se realicen actualizaciones y copias de seguridad de la información periódicamente.

También resulta fundamental la realización de autorías de seguridad, los filtros antispam instalados en el servidor de correo electrónico -el que consideran “uno de los eslabones más sensibles al mundo exterior“- y, en relación a la web de la compañía, el que el servidor en el que se aloja la web esté completamente protegido.

Visto en Cxo Community

Buscaron tambien:

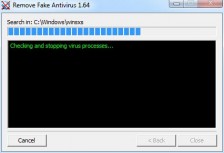

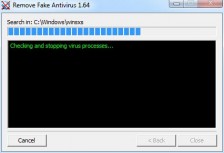

Los falsos antivirus son una modalidad de malware que se ha venido presentando en los últimos años. Muchos usuarios son engañados a través de falsas alertas de seguridad para comprar y descargar antivirus que supuestamente les ayudará a eliminar una falsa infección que ha sido reportada.

Los falsos antivirus son una modalidad de malware que se ha venido presentando en los últimos años. Muchos usuarios son engañados a través de falsas alertas de seguridad para comprar y descargar antivirus que supuestamente les ayudará a eliminar una falsa infección que ha sido reportada.

Remove Fake Antivirus se creó para luchar con esta creciente amenaza. El programa elimina cerca de 60 falsos antivirus de modo muy sencillo para el usuario. Basta con descargar el archivo y ejecutarlo. Ni siquiera requiere instalación.

Si el sistema está infectado con alguno de esos 60 falsos antivirus, el programa eliminará el malware y pedirá escanear el sistema con un antivirus actualizado. También arreglará entradas del registro inválidas, carpetas y archivos dejados por el software malicioso.

La lista completa de falsos antivirus que Remove Fake Antivirus se encarga de eliminar es:

· Security Tool

· Antivirus 7

· CleanUp Antivirus

· Security Toolbar

· Digital Protection

· XP Smart Security 2010

· Antivirus Suite

· Vista Security Tool 2010

· Total XP Security

· Security Central

· Security Antivirus

· Total PC Defender 2010

· Vista Antivirus Pro 2010

· Your PC Protector

· Vista Internet Security 2010

· XP Guardian

· Vista Guardian 2010

· Antivirus Soft

· XP Internet Security 2010

· Antivir 2010

· Live PC Care

· Malware Defense

· Internet Security 2010

· Desktop Defender 2010

· Antivirus Live

· Personal Security

· Cyber Security

· Alpha Antivirus

· Windows Enterprise Suite

· Security Center

· Control Center

· Braviax

· Windows Police Pro

· Antivirus Pro 2010

· PC Antispyware 2010

· FraudTool.MalwareProtector.d

· Winshield2009.com

· Green AV

· Windows Protection Suite

· Total Security 2009

· Windows System Suite

· Antivirus BEST

· System Security

· Personal Antivirus

· System Security 2009

· Malware Doctor

· Antivirus System Pro

· WinPC Defender

· Anti-Virus-1

· Spyware Guard 2008

· System Guard 2009

· Antivirus 2009

· Antivirus 2010

· Antivirus Pro 2009

· Antivirus 360

· MS Antispyware 2009

· IGuardPC or I Guard PC

· Additional Guard

Visto en Blog Antivirus

Buscaron tambien:

Un informe presentado por los investigadores de Google ha puesto de manifiesto el enorme incremento de los falsos antivirus que piden a los usuarios que paguen una cuota por su uso.

Un informe presentado por los investigadores de Google ha puesto de manifiesto el enorme incremento de los falsos antivirus que piden a los usuarios que paguen una cuota por su uso.

Según el equipo de investigación de los antivirus falsos contabilizan el 15% de todo el malware online y son responsables del 50% de todo el malware distribuido a través de anuncios, multiplicando por cinco las cifras en un año.

Los ataques de antivirus falsos han crecido fácilmente sin que se aprovechen vulnerabilidades en los sistemas informáticos de las víctimas. Además, los distribuidores de falsos antivirus intentan maximizar su alcance colocando publicidad que lleva a páginas en donde se venden.

Utilizando los datos de 2009 el equipo de investigación ha visto cómo los falsos programas antivirus aumentaban desde un 3% de los dominios infectados al 15%. En enero de 2009 había 93 dominios que alojaban falsos antivirus, pero para finales de año esta cifra se había incrementado hasta los 587.

La investigación también ha puesto de manifiesto que el software de seguridad legítimo está teniendo cada vez más problemas en identificar el código de los falsos antivirus.

Visto en ITEspresso

Securelist.es, la nueva web de Kaspersky Lab, ofrece información actualizada y muy completa sobre aquellas amenazas de Internet que están activas, y explica cómo evitarlas. El portal incluye diferentes secciones con artículos informativos y análisis, blogs, una enciclopedia de seguridad informática y descripciones de malware, así como un amplio glosario de términos.

Securelist.es, la nueva web de Kaspersky Lab, ofrece información actualizada y muy completa sobre aquellas amenazas de Internet que están activas, y explica cómo evitarlas. El portal incluye diferentes secciones con artículos informativos y análisis, blogs, una enciclopedia de seguridad informática y descripciones de malware, así como un amplio glosario de términos.

El nuevo portal Securelist.es es una evolución de Viruslist.es, la web de análisis sobre amenazas informáticas de Kaspersky Lab. Entre otras cosas, incluye un blog con un sistema que permite a los visitantes puntuar lo que han leído, y otro sistema que genera descripciones de cualquier programa malicioso que se detecta de forma inmediata. Securelist.es también cuenta con una sección completamente nueva llamada Internal Threat, que trata sobre las amenazas internas que pueden surgir dentro de una corporación y cómo se pueden combatir.

Securelist.es reúne información sobre malware, spam y amenazas internas, y ha sido elaborada a partir de los especialistas más importantes en seguridad informática de la industria. Con este portal Kaspersky Lab ha intentado alejarse del estilo tan académico de Viruslist, creando una web más interactiva y con mayor gancho para sus usuarios. El contenido de la página procede de analistas de Kaspersky Lab, aunque también incluye contribuciones de otros especialistas de la industria que aportarán su amplio conocimiento sobre el negocio de la seguridad de la información.

El mercado de la telefonía móvil ha evolucionado en los últimos años para pasar de ofrecer a los usuarios un simple terminal desde el que poder hacer llamadas a pequeños equipos informáticos que, además, permiten establecer conexiones telefónicas. Convertidos en auténticos ordenadores personales, los actuales equipos de telefonía móvil deben ser tratados como tales, y también desde el punto de vista de la seguridad.

El mercado de la telefonía móvil ha evolucionado en los últimos años para pasar de ofrecer a los usuarios un simple terminal desde el que poder hacer llamadas a pequeños equipos informáticos que, además, permiten establecer conexiones telefónicas. Convertidos en auténticos ordenadores personales, los actuales equipos de telefonía móvil deben ser tratados como tales, y también desde el punto de vista de la seguridad.

Dado que estos pequeños ordenadores se han vuelto más comunes y con unas características más sofisticadas, se han convertido también en víctimas potenciales a los ataques. ESET, compañía líder en detección proactiva de amenazas informáticas, ha elaborado un decálogo de hábitos básicos de seguridad para que los usuarios mantengan la protección e integridad de los datos que almacena y transmiten a través de sus teléfonos móviles:

- Active el acceso a su dispositivo mediante PIN. Si su terminal lo permite, establezca también un código para el desbloqueo del mismo, de forma que se impida su uso por parte de terceros, así como el acceso a los datos almacenados en caso de pérdida o robo.

- Realice una copia de seguridad de los datos de su terminal. Le permitirá tener a salvo los datos de agenda, fotos, vídeos, documentos almacenados, descargas realizadas, etc., y poder restaurarlos en caso de que el teléfono sea infectado.

- Active las conexiones por bluetooth, infrarrojos y WiFi sólo cuando vaya a utilizarlas, de forma que no se conviertan en puertas abiertas constantemente a posibles atacantes. Si su modelo lo permite, establezca contraseñas para el acceso a su terminal a través de estas conexiones. Además, para evitar rastreos, establezca la conexión Bluetooth de manera que no se muestre públicamente el teléfono, lo que se conoce como “modo oculto”.

- Asegúrese siempre de que los equipos a los que se conecta están limpios y no le transmitirán archivos infectados.

- No inserte tarjetas de memoria en su terminal sin haber comprobado antes que están libres de ficheros infectados.

- Descargue sólo aplicaciones de sitios de confianza o de las tiendas oficiales (como Apple Store, Ovi de Nokia, etc.) y certificadas por los fabricantes.

- No acceda a los enlaces facilitados a través de mensajes SMS/MMS no solicitados y que impliquen la descarga de contenidos en su terminal.

- Desconéctese siempre de los servicios web que requieran contraseña antes de cerrar su navegador web.

- Instale un software antivirus que le permita la detección proactiva de amenazas en su terminal, de forma que impida su ejecución y transmisión a otros equipos.

- Conozca y apunte el número IMEI (International Mobile Equipment Identity, Identidad Internacional de Equipo Móvil) de su teléfono. Este número, único para cada móvil en todo el mundo, permite a las operadoras desactivar el teléfono en caso de robo, incluso si se le cambia la tarjeta SIM. Para ver ese código, marque *#06#. El teléfono le devolverá el código IMEI.

Visto en ESET

Los ciberdelincuentes o piratas informáticos aprovecharán el Mundial de fútbol que se realizará este año en Sudáfrica para atacar a los fanáticos de ese deporte, alertó en Bogotá la compañía Symantec en su informe sobre las amenazas a la seguridad en internet, divulgado el viernes.

Los ciberdelincuentes o piratas informáticos aprovecharán el Mundial de fútbol que se realizará este año en Sudáfrica para atacar a los fanáticos de ese deporte, alertó en Bogotá la compañía Symantec en su informe sobre las amenazas a la seguridad en internet, divulgado el viernes.

Al dar a conocer el reporte, Daniel Rojas, gerente de Marketing para el norte de América Latina de Symantec, precisó que los piratas aprovecharán el entusiasmo de los fanáticos para enviar correos sobre el certamen que en el fondo “esconden algún tipo de virus“.

Rojas señaló que ya se han detectado mensajes que invitan a inscribirse en concursos relacionados con el Mundial, los cuales ofrecen falsos premios y en el fondo buscan conocer datos de los usuarios para luego utilizarlos para estafas, robos electrónicos u otra serie de delitos informáticos.

El experto de Symantec, compañía mundial especializada en soluciones de seguridad informática, denunció que entre 2008 y 2009 los códigos maliciosos (ataques contra el sistema) se multiplicaron notoriamente al pasar de 1,69 millones a 2,89 millones.

Actividad maliciosa en internet

La lista de países donde se origina la mayor actividad maliciosa está encabezada por Estados Unidos, China, Brasil, Alemania, India, Reino Unido, Rusia, Polonia, Italia y España.

En América Latina aparece Brasil en el primer lugar, seguido por México, Argentina, Chile, Colombia, Venezuela, Perú, República Dominicana, Puerto Rico y Uruguay.

Symantec señaló también que los principales generadores de ataques informáticos hacia América Latina son Estados Unidos, Brasil, México, Argentina, China, Costa Rica, Chile, Canadá, España y Colombia.

De otra parte, el reporte precisa que durante 2009, el 88% de todo el correo electrónico generado en el mundo fue spam (no solicitado).

En ese sentido, la empresa destacó que entre los 10 países del mundo que generan la mayor parte de ese tipo de correo aparecen Brasil y Colombia, segundo y décimo, respectivamente. El primero es Estados Unidos.

A nivel latinoamericano, Brasil aparece como el principal país generador de correo spam y Colombia es segundo, seguidos por Argentina, Chile, México, Perú, República Dominicana, Venezuela, Uruguay y Guatemala.

Visto en Emol

Prev1...234...5Next

Prev1...234...5Next  Page 3 of 5

Page 3 of 5

El aumento de la conectividad por banda ancha y la llegada de grandes eventos como las elecciones y la Copa del Mundo aceleran la actividad del spam, o sea, los e-mails enviados a varios destinatarios que no los solicitaron. Disfrazados de e-mails serios, con promociones imposibles de rechazar y que piden datos personales, son trampas fáciles en las que caer . Por eso, es importante tener algunas precauciones para no dejarse engañar por estos ciber criminales.

El aumento de la conectividad por banda ancha y la llegada de grandes eventos como las elecciones y la Copa del Mundo aceleran la actividad del spam, o sea, los e-mails enviados a varios destinatarios que no los solicitaron. Disfrazados de e-mails serios, con promociones imposibles de rechazar y que piden datos personales, son trampas fáciles en las que caer . Por eso, es importante tener algunas precauciones para no dejarse engañar por estos ciber criminales.