seguridad - search results

If you're not happy with the results, please do another search

De acuerdo a una encuesta de ESET Latinoamérica, la tendencia de utilizar equipos propios para completar las tareas laborales conocida como Bring Your Own Device (BYOD) ya se encuentra instalada entre las empresas de la región.

De acuerdo a una encuesta de ESET Latinoamérica, la tendencia de utilizar equipos propios para completar las tareas laborales conocida como Bring Your Own Device (BYOD) ya se encuentra instalada entre las empresas de la región.

El 82% de los empleados afirma usar su PC portátil para llevar adelante sus tareas laborales en el ámbito de la empresa, según revela una encuesta realizada por ESET Latinoamérica. El fenómeno es conocido bajo el nombre de Bring Your Own Device (BYOD) y se presenta como una tendencia laboral en alza.

“Un modelo de organización en la que se permita a los empleados utilizar sus propios dispositivos tecnológicos para completar sus tareas permite incrementar la portabilidad y asegurar rapidez y productividad, a la vez que reducir costos. Sin embargo, las empresas deben también contemplar los posibles riesgos para la seguridad de la información que esta nueva modalidad de trabajo implica”, asegura Sebastián Bortnik, Gerente de Educación & Servicios de ESET Latinoamérica.

Las notebooks o laptops son el principal dispositivo personal que los empleados utilizan en su trabajo (82,2%). Completan el podio los teléfonos inteligentes (55%), las tablets (25%) y los iPods (17.8%).

Entre los principales riesgos a los que se puede ver expuesta la empresa a partir de la implementación de políticas BYOD pueden mencionarse el incremento del riesgo de introducir códigos maliciosos en la red corporativa, el robo y/o extravío de información valiosa de la empresa, la fuga de información, el phishing y el spam.

“Para enfrentar los retos que impone este nuevo paradigma, las empresas deben combinar políticas claras para el manejo de la información con el uso de herramientas que permitan la adecuada gestión de la misma. No se trata de permitir o prohibir a priori, sino que se debe realizar un completo análisis de riesgos para determinar cómo la compañía podría adoptar este modelo de organización sin comprometer la información, su activo más valioso”, concluyó Bortnik.

Visto en Eset

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

La propuesta que surge de los países nórdicos europeos -reconocidos como vanguardistas en iniciativas para proteger derechos en Internet- abre el debate sobre cómo y hasta dónde hay que controlar lo que hacen los niños. “Es una preocupación de muchos padres: como sus hijos son nativos digitales y ellos no, la falta de versatilidad en el manejo del instrumento tecnológico hace que muchas veces queden como espectadores -dijo la licenciada Susana Mauer, psicoanalista especializada en niñez y adolescentes-. Pero una cosa es intervenir, ayudando a regular y moderar su uso, y otra es el avasallamiento de la intimidad, y eso nunca es bueno. Mauer va más allá: “Entrar sin permiso a ver qué hacen los niños en Facebook es como leer en otra época un diario íntimo o como irrumpir intrusivamente en la habitación del adolescente”.

La Convención fue creada y firmada cuando la conectividad a Internet en hogares era aún muy limitada y los jóvenes menores de 18 años no tenían un acceso regular y diario a la Web. Hoy, cuando todos los niños en edad escolar navegan a diario por Internet, muchos comienzan a pensar si no debería existir un artículo que mencione específicamente los derechos de los niños en Internet: a expresarse, a ser consultados en los temas que los afectan, a no perjudicar su bienestar y también a proteger su intimidad y privacidad. Para ello, sostienen expertos, será necesario que el Estado implemente campañas que enseñen a los adultos -padres, docentes- cómo orientar a los niños cuando navegan en Internet.

La psicoanalista Maritchu Seitún cree que el control parental estricto es necesario. “Dicen las últimas investigaciones que la capacidad de tomar decisiones termina de madurar alrededor de los veinte años. Llevado a la computadora, Facebook, el Messenger, chats, etc., esto implica que los padres no podemos dejar en manos de nuestros niños el control total de lo que hacen cuando se conectan. Cuando los dejamos solos con Internet funcionan como «monos con navaja». Por ejemplo, Facebook está permitido para mayores de 14 y los niños mienten para poder abrir una cuenta y los padres lo permitimos. Tenemos que permanecer cerca de ellos hasta que estemos tranquilos de que hacen buen uso de esas herramientas, que en sus manos tanto pueden ser muy útiles como muy dañinas.”

Para la licenciada Eva Rotenberg, miembro de la Asociación Psicoanalítica Argentina y directora de la Escuela para Padres, “es importante anular el acceso a sitios de pornografía, asegurar que la computadora esté en un lugar de acceso de toda la familia y no en la habitación, pero no controlar lo que hacen los niños en Internet”. En todo caso, la idea es estar al tanto de los usos que hacen los niños de Internet: saber que chatean con conocidos de la escuela, del barrio, del club, pero no tratar de conocer el contenido de los diálogos. Del mismo modo, conocer qué sitios web visitan es fundamental para poder verificar que se trata de páginas seguras y apropiadas para la edad del chico. Todo eso no implica invadir la privacidad.

“Los padres que necesitan controlar es porque no tienen un vínculo de confianza ni de seguridad afectiva con su hijo, que es el que permite que sus padres sean sus referentes y que no incurran en situaciones de riesgo en Internet”, agregó Rotenberg.

A revisión

La Convención Universal sobre los Derechos del Niño es el resultado de un tratado internacional de las Naciones Unidas por el cual los Estados que la firmaron reconocen y asumen el respeto por los derechos de los niños y adolescentes menores de 18 años. Fundamentalmente, reconoce a los niños como sujetos de derecho y a los adultos como sujetos de responsabilidades. La Convención fue adoptada por la Asamblea General de las Naciones Unidas el 20 de noviembre de 1989. Más de dos décadas después, muchos países que la firmaron comienzan a preguntarse si no debería actualizarse. Es decir, incorporar nuevos artículos que se centren específicamente en los derechos de los niños en Internet, un espacio en el que transcurre una parte fundamental de la vida de los niños y adolescentes del siglo XXI.

La Convención ya incluye, entre otros, el derecho de los niños a “expresar su propia opinión y a que ésta se tenga en cuenta en todos los asuntos que los afectan”. Otro artículo se refiere específicamente a la protección de la vida personal y dice: “Todo niño tiene derecho a no ser objeto de injerencias en su vida privada, su familia, su domicilio y su correspondencia, y a no ser atacado en su honor”.

Visto en Segu Info

En esta segunda parte de sus pruebas de laboratorio, la Compañía TuneUp continúa la demostración de cómo Windows 8 consigue aventajar a su predecesor Windows 7 y a pesar de sus grandes mejoras hereda la misma arquitectura de siempre, incluyendo todas sus debilidades; Windows 8 se vuelve más lento con casi todos y cada uno de los programas instalados.

En

la anterior entrega de su análisis, TuneUp puso a prueba áreas cómo: el arranque del sistema, el número de procesos activos y uso de memoria RAM o el arranque de aplicaciones habituales. A continuación, demuestra los resultados del uso diario del PC con múltiples aplicaciones funcionando al mismo tiempo (PCMark 7), el consumo de la batería o la ejecución de aplicaciones pesadas como editores de video e imagen.

Quinto Resultado: PCMark 7

Esta herramienta pone a prueba el rendimiento de las aplicaciones de Windows, como puede ser la capacidad de respuesta de múltiples pestañas en el navegador, en el bloc de notas o al analizar un malware. PCMark 7 realiza simultáneamente docenas de éstas tareas sencillas y habituales calculando la velocidad del equipo para llevarlas a cabo.

En el segundo escenario de pruebas, con un equipo de 8 semanas de uso y 150 aplicaciones instaladas, el sistema tuvo problemas incluso para finalizar las pruebas de PCMarck 7, debido a demasiada actividad en segundo plano.

Afortunadamente, optimizando el sistema se consigue un rendimiento mejorado. A cada paso, va quedando más y más claro que incluso Windows 8 no es capaz de frenar u organizar la prioridad de las tareas innecesarias en segundo plano.

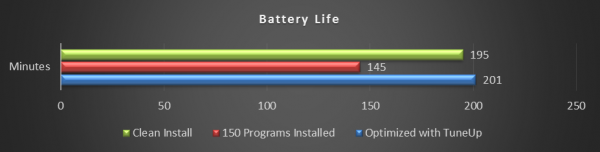

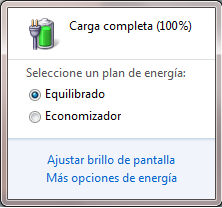

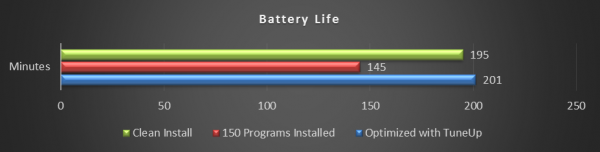

Sexto resultado: Duración de la batería

En los tiempos que corren, la duración de la batería es tan importante como el rendimiento del equipo para cada vez más usuarios. Por este motivo, el resultado de la prueba en un portátil Core 2 Duo con Windows 8 y los 150 programas instalados es de especial importancia.

En los tiempos que corren, la duración de la batería es tan importante como el rendimiento del equipo para cada vez más usuarios. Por este motivo, el resultado de la prueba en un portátil Core 2 Duo con Windows 8 y los 150 programas instalados es de especial importancia.

La prueba se llevó a cabo con la iluminación de la pantalla al 50%, la conexión Wi-fi activa y el plan de energía marcado como “Balanceado”. Se puso a reproducir una película y se midió el tiempo hasta agotarse la batería. Este proceso se ha repetido 3 veces en cada escenario para obtener resultados exactos. En Windows 8 recién instalado, el portátil se apagó tras 3 horas y 15 minutos.

Debida a la excesiva actividad en segundo plano, los ventiladores tuvieron trabajo extra durante esta prueba, y la duración de la batería perdió prácticamente una hora de duración.

Windows 8 ha mostrado hábiles métodos para la gestión de energía, sin embargo éstos no resuelven el consumo de CPU, memoria RAM y Disco Duro que llevan a cabo constantemente los procesos activos innecesarios en segundo plano.

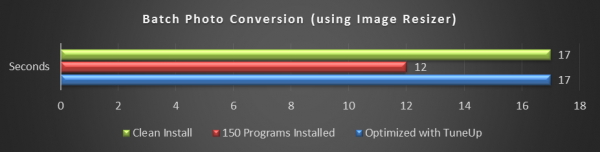

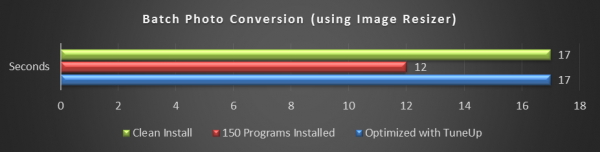

Séptimo resultado: Rendimiento en la conversión de imágenes

La combinación de operaciones que lleva a cabo la CPU y la actividad en el Disco Duro necesarias para convertir un grupo de 20 fotos de una resolución a otra distinta, demuestra el impacto que tienen en el sistema los 150 programas instalados sin optimizar.

Efectivamente, no soló el rendimiento sufre en este tipo de operaciones, si no que la conversión quedó detenida completamente durante al menos 3 segundos en 3 de las 5 ocasiones en las que se ejecutó la prueba.

Una vez las aplicaciones devoradoras de recursos fueron desactivadas con TuneUp Program Dectivator, se activó el Modo Turbo y se llevaron a cabo todas las recomendaciones de TuneUp Utilities 2013, el rendimiento recuperó la normalidad.

Una vez las aplicaciones devoradoras de recursos fueron desactivadas con TuneUp Program Dectivator, se activó el Modo Turbo y se llevaron a cabo todas las recomendaciones de TuneUp Utilities 2013, el rendimiento recuperó la normalidad.

Conclusión: es el mismo viejo Windows bajo la superficie

Windows 8 podría ser el primer paso en el camino hacia un mundo en el que las aplicaciones apenas consumen recursos y no se ejecutan constantemente en segundo plano. Sin embargo, vivimos todavía en un mundo en el que los programas de escritorio tradicionales dominan el mercado, ¡y el rendimiento de tu PC! Lo que era cierto en 2005, continúa siendo cierto hoy con Windows 8: Cuantos más programas instalas, más lento se volverá tu sistema.

Si el sistema está cargado con 50, 100, 200 o incluso 300 aplicaciones, en realidad no importa. Windows 8 no te dirá que el sistema está en condiciones de alta carga de trabajo y no recomendará desinstalar o desactivar las aplicaciones. Lo que te queda es un sistema más rápido cuando esta nuevo, pero sólo será más y más lento con el tiempo y con cada aplicación que añadirá servicios, tareas en segundo plano, procesos y elementos de inicio automático. El efecto se vuelve incluso más notable en tabletas de bajo consumo o en los económicos ultrabooks.

Los consejos que TuneUp propone para el mantenimiento y optimización de tu PC son los mismos que 2 años atrás, cuándo se realizó la primera prueba de laboratorio:

- Antes de instalar un software, piensa y decide si es realmente necesario. Si solamente vas a utilizarlo una vez, recuerda desinstalarlo.

- Revisa tu lista de programas instalados y decide si realmente son todos necesarios.

- Desactiva los programas que sí son necesarios utilizando TuneUp Program Deactivator.

- Limpia a fondo tu sistema siguiendo nuestros consejos y con las nuevas TuneUp Disk Cleaner y TuneUp Browser Cleaner.

- Asegura que sólo las aplicaciones más necesarias inician automáticamente al arrancar tu PC.

Para saber más sobre TuneUp Utilities y la optimización de Windows sigue todas las novedades en el área de prensa.

Acerca de TuneUp

TuneUp, con sede en Darmstadt, Alemania, es el proveedor líder de herramientas de software inteligente que permiten a los usuarios hacer un uso óptimo de sus sistemas operativos y programas. TuneUp protege a los usuarios de los problemas de los PCs al tiempo que les ayuda a mejorar el rendimiento y aumentar la seguridad de sus PCs.

Desde 1997, la marca TuneUp ha sido sinónimo de “lo mejor de su categoría”: productos de alta calidad con el mayor valor para el cliente. Con el objetivo de mantener los más altos estándares, y al mismo tiempo evitar estar sujetos a patentes, licencias y proveedores externos, todas las soluciones de TuneUp se desarrollan internamente. Esto, sumado al mantenimiento de un estrecho contacto con los clientes y haciendo uso de sus comentarios, permiten a TuneUp crecer continuamente como compañía además de desarrollar productos que responden a las necesidades de los clientes.

TuneUp está disponible en español, alemán, inglés, francés, holandés, italiano, portugués, polaco, japonés, ruso, chino y coreano. Los usuarios finales pueden encontrar TuneUp Utilities en el sitio web de la compañía en: www.tuneup.es

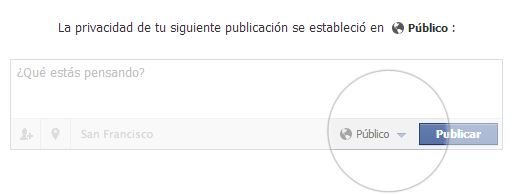

Facebook es tu carta de presentación, por lo menos en Internet. Si no tienes cuidado esta red social puede ser una puerta abierta a tu intimidad. Cualquiera puede ver tus fotos del fin de semana, los piropos que le dedicas a tu pareja o los comentarios que haces sobre tus vecinos. No permitas que esto te ocurra. En este practicograma te enseñamos a configurar la privacidad de tu biografía de Facebook en 10 pasos.

Tú decides qué amigos pueden ver tus publicaciones, tus fotos y tus comentarios

-

Tu estado sentimental y tus relaciones familiares.

¿Estás casado? ¿Soltero? ¿Tienes pareja? ¿Es complicado? Puedes editar toda esta información para que se vea sólo lo que tú quieres. Accede a tu biografía y haz clic en ‘Actualizar Información’, en la esquina inferior izquierda de tu foto de portada. Ahora haz clic en ‘Editar’, en el recuadro ‘Relación’ y selecciona el estado que más te guste. Para modificar tu información familiar pulsa en el botón ‘Editar’ en el recuadro ‘Familia’. Desde aquí puedes indicar quién es tu primo, tu hermano, tu padre, etc.

También puedes configurar la privacidad de tu estado de relación. Así estará visible sólo para quién tú quieras. Por ejemplo, si en tu biografía de Facebook figura que estás casado, puedes hacer que sólo vean este estado sentimental tus amigos íntimos.

Te recomendamos que consultes los siguientes practicogramas:

–‘Cómo cambiar tu estado de relación en tu biografía de Facebook’.

–‘Cómo editar tu información familiar en Facebook’.

-

¿Quién lee tus publicaciones?

“Oye Juan, qué bien lo pasé en el cine anoche”. Y tú que le habías dicho a todo el mundo que estuviste en la biblioteca estudiando…Si no tienes cuidado, las publicaciones en tu muro de Facebook te pueden jugar una mala pasada.

Para evitar esta situación lo mejor que puedes hacer es impedir que nadie publique en tu biografía de Facebook sin que tú hayas comprobado la publicación antes. Sólo se verá cuando tú des el visto bueno.

También puedes editar la privacidad de las publicaciones que haces en la biografía de Facebook de otras personas. Es la mejor forma de evitar que tu madre lea el post que has publicado en el muro de tu hermano hablando sobre la fiesta del fin de semana…

-

Esas fotos que no quieres que se vean…

Sábado, 15.00h. Te despiertas con dolor de cabeza tras una noche de fiesta. Enciendes tu ordenador y ves con horror que tu amigo te ha etiquetado en todas las fotos que os hicisteis con esas chicas. Evita estas situaciones

La solución inmediata es eliminar tus etiquetas de las fotos de Facebook, pero puedes ir un paso más allá e impedir que tus amigos te etiqueten sin antes dar tu visto bueno. Para ello accede al menú de configuración de tu privacidad haciendo clic en el icono que encontrarás en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Editar la configuración’, en el apartado ‘Biografía y etiquetado’. Desde aquí puedes impedir que te etiqueten sin tu aprobación. Te explicamos cómo hacerlo en el practicograma ‘Cómo impedir que nadie publique en tu biografía de Facebook’.

También puedes editar la privacidad de las fotos que subes tú mismo a tu biografía de Facebook. Sólo tienes que hacer clic en la pestaña ‘Amigos’ y seleccionar a las personas que quieres que vean la imagen o el álbum de fotos. En el peor de los casos puedes hasta eliminar las instantáneas que has subido a tu biografía u ocultarlas.

-

Configura la privacidad de tus grupos o listas de amigos.

Facebook te permite agrupar a tus contactos en listas. Es una forma muy cómoda de tener a todos tus amigos de la red social agrupados. De esta forma puedes configurar la privacidad de tus publicaciones en Facebook para que sólo las vean tus compañeros de trabajo, tus amigos, tus familiares, etc. Te enseñamos a hacerlo en el practicograma ‘Cómo gestionar tus listas en Facebook’.

Pero además de listas, en Facebook también puedes crear grupos. Son muy útiles para organizar fiestas o eventos en los que interviene mucha gente. Pues bien, también puedes editar la privacidad de estos grupos. De esta forma puedes organizar una despedida de soltera sin que lo sepa la novia, o una despedida sorpresa sin que lo sepa tu amigo. Te recomendamos que consultes los siguientes practicogramas: ‘Cómo definir la privacidad de un grupo en Facebook’ y ‘Cómo crear un grupo secreto en Facebook’.

-

Oculta las conversaciones que ya no quieres mostrar.

Puede que no te interese que tu jefe vea que estás buscando trabajo en Facebook. Lo más probable es que no quieras que tu pareja vea los cariñitos que le dedicabas a tu ex en su biografía.

Facebook es una red social que registra toda tu actividad. Todos tus amigos pueden entrar a tu biografía y ver qué dijiste hace cuatro años o las fotos que subiste el año pasado. Si no quieres que esto te ocurra, no lo dudes: oculta las conversaciones. Tú y tu interlocutor podréis verlas, pero nadie más.

Para saber más te recomendamos que visites el practicograma ‘Cómo consultar un historial de conversaciones en Facebook’.

-

Los suscriptores también pueden ver tu perfil.

Tu biografía de Facebook puede ser vista por más personas a parte de tus amigos. Los suscriptores de tu perfil también pueden consultar tus publicaciones y tus fotos. Si no quieres que esto ocurra edita tu biografía de Facebook para impedir que nadie pueda suscribirse a ella.

Para hacer esto accede al menú de configuración de tu cuenta haciendo clic en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Suscriptores’, en la columna de la izquierda. Si marcas la opción ‘Permitir suscriptores’ cualquier podrá suscribirse a las publicaciones que tú decidas: comentarios, fotos, actualizaciones de estado, etc. Si dejas esta opción sin marcar nadie podrá suscribirse. Te explicamos este proceso con más detalle en el practicograma ‘Cómo controlar quién se suscribe a tu perfil de Facebook’.

-

Oculta a tus amigos ‘non gratos’.

Seguro que tienes alguna amistad en Facebook que no le hace mucha gracia a alguien cercano a ti. El clásico ejemplo es tu ex pareja. Pregúntale a tu actual media naranja, a ver qué te dice.

Ante una situación así puedes actuar de dos formas: ocultando a tu amigo en Facebook o bloqueándolo (luego puedes volver a desbloquearlo). Tú decides.

-

Configura la privacidad del chat de Facebook.

Has dicho en el trabajo que estás enfermo y tu jefe ve que estás conectado a Facebook. Pues menudo lío te has buscado. Para evitar que esto te ocurra edita la privacidad del chat de la red social. Si no lo haces cualquiera podrá ver que estás conectado

Haz clic en el botón con forma de rueda dentada, en la esquina inferior derecha de tu biografía de Facebook, justo debajo del chat. Del menú que se despliega pulsa en ‘Configuración avanzada…’. Se abrirá un recuadro con varias opciones:

-‘Activar el chat para todos mis amigos excepto…’.

-‘Activar el chat sólo para algunos amigos’.

-‘Desactivar el chat’.

Elige la opción que más te guste. Para más información consulta el practicograma ‘Cómo configurar la privacidad del chat en Facebook’.

-

¿Qué aspecto tiene mi perfil desde fuera?

Configura la privacidad de tu biografía de Facebook siguiendo todos los pasos de este practicograma. Nadie salvo tus contactos de la red social podrá ver el aspecto que tiene tu perfil. Si aún así te quedas con dudas, compruébalo tú mismo. Te explicamos cómo hacerlo en el practicograma ‘Cómo saber el aspecto que tiene tu biografía de Facebook para las personas que no son tus amigas’.

-

¿Quieres más información?

Si quieres saber más entra en nuestra sección ‘Facebook’, dentro de la categoría ‘Internet y Ordenadores’. Podrás consultar otros muchos practicogramas relacionados con la privacidad de Facebook:

–‘Cómo evitar que las redes sociales arruinen tu vida’.

–Cómo impedir que tu perfil de Facebook aparezca en un buscador’.

–‘Cómo dar de baja tu biografía de Facebook de forma temporal’.

–‘Cómo ocultar amigos en Facebook’.

–‘Cómo cerrar tu sesión de Facebook’.

–‘Cómo configurar tu privacidad en Facebook’.

Visto en Cryptex

Lo cierto es que el mundo de los smartphones nos ha cambiado la vida. Sin embargo, las cosas no siempre son blanco o negro, si no que hay una serie de grises en medio y de eso es de lo que les vamos a hablar hoy en nuestro blog, porque queremos hablarles precisamente del aumento de los ataques a este tipo de dispositivos, que parecen estar a la órden del día. Y que aumentan considerablemente el peligro de los usuarios.

Lo cierto es que el mundo de los smartphones nos ha cambiado la vida. Sin embargo, las cosas no siempre son blanco o negro, si no que hay una serie de grises en medio y de eso es de lo que les vamos a hablar hoy en nuestro blog, porque queremos hablarles precisamente del aumento de los ataques a este tipo de dispositivos, que parecen estar a la órden del día. Y que aumentan considerablemente el peligro de los usuarios.

Desde que los smartphones están a la órden del día, es decir, desde que la mayoría de las personas nos hemos hecho con uno de esos terminales inteligentes, y esto no ha ocurrido hace más de un lustro, es decir, que hace unos 5 años que nos hemos acostumbrado masivamente a todo esto, los ataques han crecido en la misma medida que crecían más sus usuarios.

Sin embargo, y aunque por el momento el sistema Android es el que se lleva la palma en número de ataques, tanto de scam como de phishing, los propios usuarios pueden poner su granito de arena para estar más seguros de lo que están ahora.

¿Y qué tenemos que hacer si nos vemos impotentes ante el crecimiento de estos ataques a smartphones? Pues básicamente estar atentos a políticas como la de Google, que ha aumentado sus medidas de seguridad en la tienda de apps, pero luego prácticas como no entrar en links de los cuáles no conocemos su procedencia, o evitar las páginas bancarias a las que no accedemos de forma directa y que pueden tener prácticas maliciosas son el mejor consejo a los que temen ser víctimas de una práctica tan extendida.

Visto en Incubaweb

El último informe de seguridad de la empresa rusa Kaspersky Lab pone de manifiesto que hasta un cuarto de los internautas emplean navegadores desactualizados que entrañan un importante riesgo ya que les vuelven vulnerables.

En total, la firma investigó a más de 10 millones de miembros de su base datos, y los resultados obtenidos mostraron que el 23 por ciento de ellos emplean versiones de sus navegadores que no corresponden a la última que se ha sacado al mercado.

Además, un 8,5 por ciento empleaba versiones muy antiguas donde el riesgo de fuga de datos e intrusiones en sus sistemas operativos es muy elevado.

Desde Kaspersky se felicitan de que los navegadores combatan las amenazas que les surgen y lancen actualizaciones y parches que ayuden a los usuarios a estar protegidos, pero recuerdan que aquellos que no abandonen versiones obsoletas de sus navegadores pueden ser “carne de cañón” para los cibercriminales.

El informe destaca también que si un usuario tiene instaladas versiones actualizadas de un navegador junto a otras sin actualizar, estas últimas podrían abrir agujeros de seguridad para los hackers.

Visto el The Inquirer

Las técnicas de engaño y manipulación siguen ganando adeptos, como forma de embaucar a los más incautos, empleados o empresas, para que revelen información personal que puede convertirse en una de las principales amenazas contra la seguridad en 2013, según la última valoración de Gartner.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

Por ejemplo, el largo engaño que supuso Windows Event Viewer scam afectó a televendedores que llamaban a la gente diciéndoles que tenían un virus y debían dar autorización para entrar en sus cuentas y utilizar un programa llamado Event Viewer para eliminarlo. Otros operadores aseguraban que eliminaban el virus por una tarifa y llegaban a pedir los datos de la tarjeta de crédito de los clientes.

Otros datos de la consultora Sophos atestiguan que algunos estafadores han llamado a gente haciéndose pasar por miembros del departamento informático de su empresa y mencionando el nombre del responsable del mismo, para ganarse su confianza.

Los expertos consideran que el gran reto es hacer comprender a todos los miembros de la organización la importancia de los datos corporativos y la necesidad de seguir unas normas de seguridad. Sobre todo, porque la cantidad y complejidad de la información no deja de aumentar de forma imparable.

En especial, en el mundo de los medios de pago, donde estas medidas deberían afectar a toda la organización y, por ejemplo, sería recomendable y más sencillo de asegurar esta información, si las empresas pudieran confinar todos los datos relativos a tarjetas de crédito en un área restringida, como un par de bases de datos seguras.

Visto en PC World

Desde que apareció el primer smartphone, el número de terminales con estas características no han dejado de crecer. Se espera que dentro de dos o tres años, el smartphone sea el medio más común para realizar un acceso a internet, quitando el sitio que a día de hoy ocupan los portátiles y los ordenadores de sobremesa.

Desde que apareció el primer smartphone, el número de terminales con estas características no han dejado de crecer. Se espera que dentro de dos o tres años, el smartphone sea el medio más común para realizar un acceso a internet, quitando el sitio que a día de hoy ocupan los portátiles y los ordenadores de sobremesa.

Sin embargo, muchos expertos especializados en materias de seguridad denuncian que los usuarios que poseen este tipo de dispositivos no cuidan de la seguridad los mismos, y no se molestan en instalar programas que protejan la navegación en internet, exponiendo al usuario y a su información personal.

Expertos en seguridad indican incluso que el smartphone es el eslabón más débil de la cadena de seguridad.

¿Tienes algún software de seguridad instalado en tu smartphone o tablet?

Como punto principal, los expertos en seguridad aseguran que la principal entrada para virus y el robo de datos de los usuarios son las aplicaciones. Afirman que los usuarios desconocen las condiciones sobre las que éstas son instaladas en su smartphone, ya que no se paran a leer los permisos que éstas necesitan ni los datos a los que van a acceder.

Desde programas espía hasta troyanos bancarios, son las principales amenazas que los usuarios que se pueden encontrar hoy en día en las tiendas de aplicaciones no oficiales. Y es que cada vez son más los usuarios que acuden a este tipo de tiendas, donde lo barato puede llegar a salir caro.

Es imposible la seguridad total

Desde la Asociación de Internautas creen que la seguridad total es imposible y que no se escapen datos también lo es. Sin embargo, opinan que se deberían crear herramientas con las que el usuario podría configurar la cantidad de datos que son filtrados y tener el derecho de elegir la forma en que sus datos son accedidos y desde la ubicación que ellos crean convenientes.

¿Móvil de empresa o de uso personal?

Ambos poseen ciertos problemas de seguridad. En el caso del personal ya hemos dicho que supone la fuga de datos y la exposición de éstos a terceras personas no autorizadas. En el caso de los smartphones utilizados en las empresas, a través de estos se accede a una gran infinidad de datos corporativos y de la organización de la empresa que podrían ser expuestos.

En resumen, los expertos coinciden en que a día de hoy existen tres amenazas que afectan a estos dispositivos:

- Fuga de información del usuario.

- Entrada de software malicioso.

- Utilización del terminal como medio para extender una amenaza.

Visto en RedesZone

Barcelona, 03 de Noviembre de 2012 – La Compañía TuneUp en sus pruebas de laboratorio, ha demostrado cómo Windows 8 consigue aventajar a su predecesor Windows 7 en el área del rendimiento en la mayoría de disciplinas: arranque del sistema, arranque de aplicaciones, ejecutando juegos o aplicaciones pesadas como editores de video e imagen, etc. Combinado además con la nueva interfaz y su mosaico de aplicaciones puede llevar a pensar que es un sistema operativo completamente nuevo. Sin embargo, a pesar de sus grandes mejoras, Windows 8 hereda la misma arquitectura de siempre, incluyendo todas sus debilidades.

Barcelona, 03 de Noviembre de 2012 – La Compañía TuneUp en sus pruebas de laboratorio, ha demostrado cómo Windows 8 consigue aventajar a su predecesor Windows 7 en el área del rendimiento en la mayoría de disciplinas: arranque del sistema, arranque de aplicaciones, ejecutando juegos o aplicaciones pesadas como editores de video e imagen, etc. Combinado además con la nueva interfaz y su mosaico de aplicaciones puede llevar a pensar que es un sistema operativo completamente nuevo. Sin embargo, a pesar de sus grandes mejoras, Windows 8 hereda la misma arquitectura de siempre, incluyendo todas sus debilidades.

Windows 8 se vuelve más lento con casi todos y cada uno de los programas instalados. Éste es un hecho comprobado, cuántos más programas se instalen en el PC, más lento se volverá. Con el inconveniente añadido que la mayoría de los programas añaden iconos en la barra de tareas de Windows y consumen recursos incluso cuando no están en uso: lanzan aplicaciones tras el arranque del sistema, añaden incluso más servicios y tareas programadas que se mantienen activas en segundo plano.

Windows 8 se vuelve más lento con casi todos y cada uno de los programas instalados. Éste es un hecho comprobado, cuántos más programas se instalen en el PC, más lento se volverá. Con el inconveniente añadido que la mayoría de los programas añaden iconos en la barra de tareas de Windows y consumen recursos incluso cuando no están en uso: lanzan aplicaciones tras el arranque del sistema, añaden incluso más servicios y tareas programadas que se mantienen activas en segundo plano.

Unos pocos programas instalados, no mostrarán un efecto negativo en los potentes sistemas actuales, sin embargo un PC nuevo ya viene cargado con unas 2 docenas de éste tipo de programas como “valor añadido”, a demás de tu propio grupo de programas que necesitas. De este modo, se observa rápidamente un problema grave de rendimiento, seguridad y usabilidad.

Escenario de pruebas: 150 programas y 2 meses de uso

Para realizar una prueba lo más fiable posible, se instalaron toda una variedad de programas, de la lista de favoritos de los usuarios de TuneUp Utilities (todos se limpian a fondo con la nueva herramienta TuneUp Disk Cleaner).

La instalación se llevó a cabo en cerca de 4 horas, aunque tras la instalación de 50 programas ya era evidente una caída en el rendimiento. El PC de test utilizado es un Core 2 Duo de 2009 a 3GHz. 4GB de RAM y un disco SSD de 256GB. De este modo, no es el PC más potente del mercado, pero tampoco una antigua máquina con XP.

Windows limpio vs. 150 programas vs. Optimizado con TuneUp Utilities 2013

El test consistió en una comparación entre el rendimiento del PC limpio en el día 1, justo antes de instalar los programas, y el rendimiento medido 8 semanas después de un uso diario del equipo. Se comprobó además, cuánto ayuda una herramienta de optimización como TuneUp Utilities, utilizando las funciones TuneUp Program Deactivator, el Modo Turbo además de StartUp Manager.

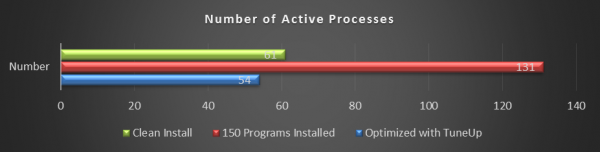

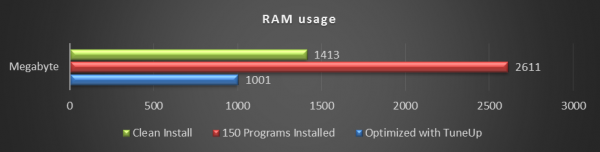

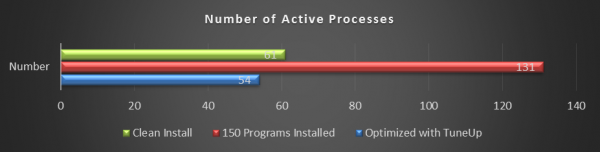

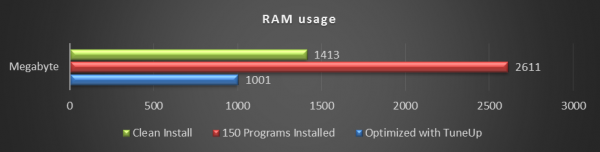

Primer Resultado: Número de procesos y uso de memoria RAM

El número de procesos activos 10 minutos después de arrancar el equipo aumentó de 61, en un Windows 8 perfectamente limpio (esta cifra puede variar según el PC) a una media de 131 procesos 8 semanas y 150 programas más tarde. Sin embargo, al utilizar las herramientas de optimización de TuneUp Utilities (especialmente Program Deactivator) el número de procesos cayó a 54 incluso por debajo de la instalación inicial de Windows.

En el uso de memoria RAM, el impacto de los procesos tras la instalación de 150 programas todavía es más acusado, dejando el sistema con alrededor del 75% de memoria ocupada constantemente, minimizando la memoria disponible para el uso diario. De nuevo, el uso de la optimización con TuneUp Program Deactivator devuelve mayor memoria disponible que en el primer día.

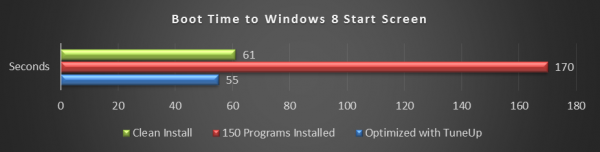

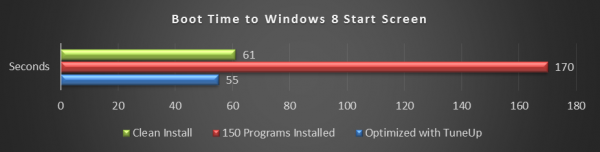

Segundo resultado: Tiempo de arranque

En esta prueba se utilizó la herramienta de Microsoft WPERF para medir el tiempo de arranque hasta que el escritorio está completamente activo y todos los servicios y programas terminan sus comprobaciones.

Tercer resultado: Tiempo de arranque de un programa (Outlook 2013)

Se utilizó la nueva versión de Outlook 2013 Preview en varias rondas de test midiendo con AppTimer.

De nuevo la sobrecarga del sistema provoca una mayor retardo en el arranque del programa. En cambio, TuneUp Utilities consigue recuperar y mejorar la marca de Windows.

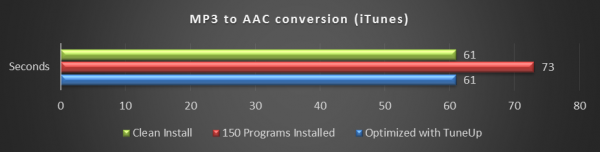

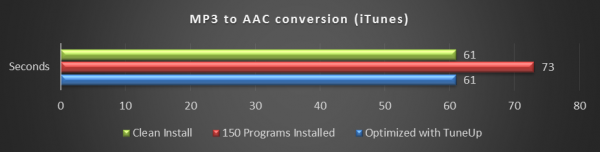

Cuarto Resultado: Conversión de MP3 a formato AAC (iTunes)

En esta conversión se muestra un incremento del 20% de tiempo para hacer una conversión en el sistema de los 150 programas. Si en vez de convertir pequeños archivos MP3 tratamos de hacerlo con DVDs o BluRays el impacto es más fuerte.

Estate atento a la segunda parte de este artículo, en la que se profundiza en el funcionamiento de Windows 8 y su comportamiento además de los resultados que ofrece a nuestras pruebas con TuneUp Utilities 2013. Sigue también todas las novedades en el área de prensa.

Acerca de TuneUp

TuneUp, con sede en Darmstadt, Alemania, es el proveedor líder de herramientas de software inteligente que permiten a los usuarios hacer un uso óptimo de sus sistemas operativos y programas. TuneUp protege a los usuarios de los problemas de los PCs al tiempo que les ayuda a mejorar el rendimiento y aumentar la seguridad de sus PCs.

Desde 1997, la marca TuneUp ha sido sinónimo de “lo mejor de su categoría”: productos de alta calidad con el mayor valor para el cliente. Con el objetivo de mantener los más altos estándares, y al mismo tiempo evitar estar sujetos a patentes, licencias y proveedores externos, todas las soluciones de TuneUp se desarrollan internamente. Esto, sumado al mantenimiento de un estrecho contacto con los clientes y haciendo uso de sus comentarios, permiten a TuneUp crecer continuamente como compañía además de desarrollar productos que responden a las necesidades de los clientes.

TuneUp está disponible en español, alemán, inglés, francés, holandés, italiano, portugués, polaco, japonés, ruso, chino y coreano. Los usuarios finales pueden encontrar TuneUp Utilities en el sitio web de la compañía en: www.tuneup.es

Reconocida como una empresa innovadora y siempre a la vanguardia en la implementación de nuevas tecnologías, el Grupo Gtd se ha posicionado como uno de los pioneros en materia de redes de Fibra Óptica en el país.

Con su concepto eje de “Gente Totalmente Dispuesta”, el Grupo Gtd se ha posicionado como una empresa líder en innovación, no sólo desde el punto de vista tecnológico, sino que también ha sabido hacerse un espacio importante en el mercado, gracias a que ha orientado su funcionamiento al reconocer a cada uno de sus clientes, así como el ofrecerles soluciones personalizadas de acuerdo a sus requerimientos.

Con su concepto eje de “Gente Totalmente Dispuesta”, el Grupo Gtd se ha posicionado como una empresa líder en innovación, no sólo desde el punto de vista tecnológico, sino que también ha sabido hacerse un espacio importante en el mercado, gracias a que ha orientado su funcionamiento al reconocer a cada uno de sus clientes, así como el ofrecerles soluciones personalizadas de acuerdo a sus requerimientos.

Es este espíritu de liderazgo el que ha llevado a la compañía a ser la precursora en materia de Fibra Óptica en el país, con la instalación de su primera red monomodo en el centro de Santiago en 1991 y posteriormente, con la incorporación de esta tecnología a los hogares en el2008, através de las filiales del Grupo Gtd, Gtd Manquehue y Telefónica del Sur.

Sin embargo, este salto tecnológico, de nada serviría si no se contara con una infraestructura que pueda sostener el inmenso flujo de información que corre a través de ella, razón por la que el Grupo Gtd ha desarrollado sistemas de alta capacidad, robustos, eficientes, confiables y capaces de manejar grandes flujo de información.

“En un inicio, estas redes estaban orientadas para ofrecer servicios al sector empresarial, pero al ir incorporando nuevas tecnologías, surgió la necesidad de incorporar el servicio de fibra óptica a los hogares, pues los requerimientos de este segmento han sido cada vez más exigentes, razón suficiente que ha llevado a la compañía a levantar una red que actualmente supera los18.500 kilómetrosde tendido entre Arica y Cochrane”, afirma Mauricio Bernstein, director de tecnología del Grupo Gtd.

“Para nosotros, prosigue el ejecutivo, implementar estos sistemas ha resultado en un desafío constante, pues a medida que vamos introduciendo nuevas tecnologías y ampliamos la oferta de servicios hacia nuestros clientes, éstos a la vez aumentan sus exigencias desde el punto de vista de sus requerimientos, ante lo cual nos obligamos a mejorar en nuestras respuestas, lo que genera una espiral ascendente en lo que se refiere a la calidad de nuestros servicios”.

El Servicio FTTH

Más allá del servicio de fibra ofrecido a las empresas hace más de dos décadas, las filiales del Grupo Gtd, Telefónica del Sur y Gtd Manquehue, desde el año 2008 han expandido su servicio a los clientes residenciales, abarcando más del 25% de su cartera de este sector.

Más allá del servicio de fibra ofrecido a las empresas hace más de dos décadas, las filiales del Grupo Gtd, Telefónica del Sur y Gtd Manquehue, desde el año 2008 han expandido su servicio a los clientes residenciales, abarcando más del 25% de su cartera de este sector.

Esto se explica por la creciente necesidad de información que interesa a las personas. Se puede decir que el uso de Internet ha sido un aspecto clave en este sentido, ya sea para utilizar aplicaciones de TV, conectarse a las redes sociales, conectarse con otras personas para jugar en línea o simplemente revisar el correo electrónico y descargar un archivo adjunto.

“Probablemente quienes más nos han ayudado en la integración de la fibra óptica a los hogares sean los gamers. La necesidad de mantener una alta velocidad de conexión para sobrevivir en un juego del mundo virtual, los convierte en uno de los clientes más exigentes, lo que a su vez nos ha llevado a responder a esas necesidades, lo que implica beneficiar al resto de la cartera del segmento”, explica Juan García, gerente de mantención e instalaciones del Grupo Gtd.

Tanto para el sector corporativo, como para los clientes del sector residencial, el Grupo Gtd ha desarrollado una serie de soluciones que apuntan a responder a los requerimientos de cada uno de ellos. “Esta flexibilidad, se hace posible gracias a la incorporación de la fibra óptica a sus sistemas, pues si hay algo que caracteriza a estas redes, es su infinita capacidad de soportar información. Esto permite, por ejemplo, enviar una señal de televisión sin comprimir, lo que sin duda mejora la experiencia del usuario. Lo importante es que gracias a esta tecnología, sumada a nuestra filosofía de trabajo, siempre estamos en condiciones de responder a los requerimientos cada vez más exigentes, de nuestros clientes” concluye el ejecutivo.

[sws_blue_box box_size=”610″]

Algunos hitos de la fibra óptica en el Grupo Gtd

- 1991: Gtd Teleductos despliega la primera red de abonados de fibra óptica en América.

- 2006: Grupo Gtd realiza las primeras pruebas para implementar la red de fibra óptica al hogar (FTTH).

- 2008: Gtd Manquehue despliega la primera red FTTH del país, beneficiando a más de 2.000 clientes de Santiago.

- 2010: Tras al adquisición de Telefónica del Sur, se completa la red de Fibra Óptica en la zona sur del país.

- 2012: Actualmente la red de fibra óptica del grupo Gtd en Chile cubre más de 18.500 kilómetros. [/sws_blue_box]

[sws_blue_box box_size=”610″]

Algunos hitos de la fibra óptica en el Grupo Gtd

No cabe duda de que en la historia de las telecomunicaciones habrá un antes y un después de la fibra óptica pues su capacidad para transmitir información tiene alcances ilimitados.

Entre algunas de sus ventajas destacan:

- Ancho de banda prácticamente ilimitado.

- Transmisión de datos de alta velocidad.

- Resistencia a cambios drásticos de temperatura y condiciones climáticas extremas.

- Insensibilidad a interferencias electromagnéticas

- Mayor seguridad en el tráfico de información, ya que cualquier brecha de seguridad es fácilmente detectable. [/sws_blue_box]

Prev1...456...14Next

Prev1...456...14Next  Page 5 of 14

Page 5 of 14

De acuerdo a una encuesta de ESET Latinoamérica, la tendencia de utilizar equipos propios para completar las tareas laborales conocida como Bring Your Own Device (BYOD) ya se encuentra instalada entre las empresas de la región.

De acuerdo a una encuesta de ESET Latinoamérica, la tendencia de utilizar equipos propios para completar las tareas laborales conocida como Bring Your Own Device (BYOD) ya se encuentra instalada entre las empresas de la región.