seguridad - search results

If you're not happy with the results, please do another search

La seguridad informática es un punto muy importante a la hora de mantener y proteger su equipo y aún más importante su información. Un gran porcentaje de los usuarios de sistemas informáticos no le toma el peso a este aspecto, ya sea por desconocimiento o por falta de interes de realizar estas pequeñas pero relevantes acciones.

La seguridad informática es un punto muy importante a la hora de mantener y proteger su equipo y aún más importante su información. Un gran porcentaje de los usuarios de sistemas informáticos no le toma el peso a este aspecto, ya sea por desconocimiento o por falta de interes de realizar estas pequeñas pero relevantes acciones.

En esta semana estaré compartiendo algunos consejos necesarios para aumentar la seguridad de nuestros sistemas.

Siempre:

1. Manténgase informado sobre las novedades y alertas de seguridad.

2. Mantenga actualizado su equipo, tanto el Sistema Operativo como cualquier aplicación que tenga instalada.

3. Haga copias de seguridad con cierta frecuencia, para evitar la pérdida de datos importante.

4. Utilice software legal que le suelen ofrecer garantía y soporte.

5. Utilice contraseñas fuertes en todos los servicios, para dificultar la suplantación de su usuario (evite nombres, fechas, datos conocidos o deducibles, etc.).

6. Utilice herramientas de seguridad que le ayudan a proteger / reparar su equipo frente a las amenazas de la Red.

7. Cree diferentes usuarios, cada uno de ellos con los permisos mínimos necesarios para poder realizar las acciones permitidas.

Correo electrónico:

1. No abra ficheros adjuntos sospechosos procedentes de desconocidos o que no haya solicitado.

2. Utilice un filtro anti-spam para evitar la recepción de correo basura.

3. Analice los anexos con un antivirus antes de ejecutarlos en su sistema.

4. Desactive la vista previa de su cliente de correo para evitar código malicioso incluido en el cuerpo de los mensajes.

5. No facilite su cuenta de correo a desconocidos ni la publique “˜alegramente”™.

6. No responda a mensajes falsos, ni a cadenas de correos para evitar que su dirección se difunda.

7. Borre el historial de destinatarios cuando reenvíe mensajes a múltiples direcciones.

Continuará…

Ir a la parte II

Ir a la parte III

Ir a la parte IV

Ir a la parte V

Buscaron tambien:

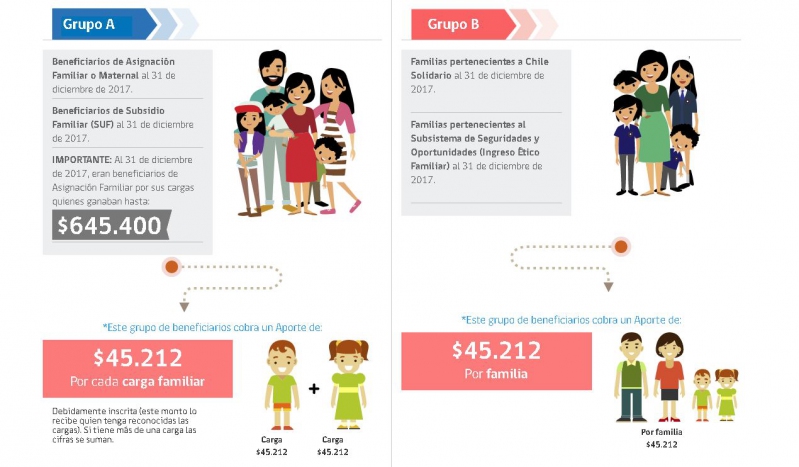

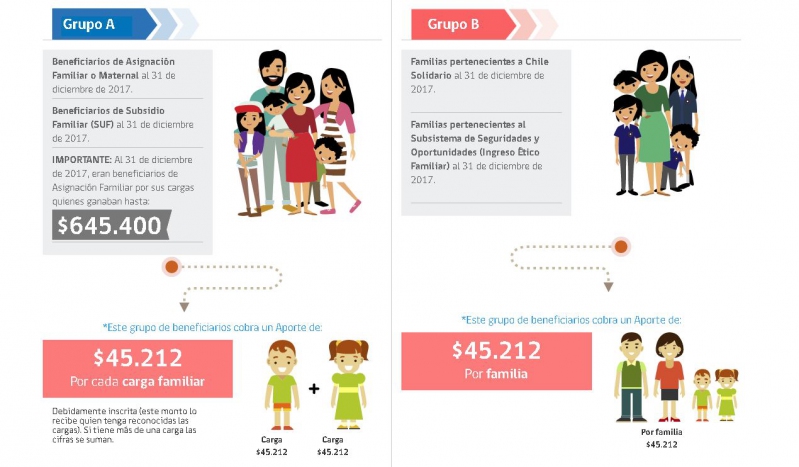

Queda menos de una semana para que comience la entrega del Aporte Familiar Permanente, más conocido como “Bono Marzo“. Desde el 1 de marzo, las personas podrán consultar -a través de una plataforma web- si forman parte de quienes recibirán un aporte de $45.212 por familia o carga.

De cara a este proceso, te contamos quiénes son los dos grupos que podrán recibir el “Bono Marzo“.

Grupo A: Beneficiarios de Asignación Familiar o Maternal y del Subsidio Familiar, que cobraban estos beneficios al 31 de diciembre de 2017. Hasta esa fecha, eran beneficiarios de la asignación familiar quienes ganaban hasta $645.000.

Estas personas recibirán un Aporte de $45.212 por cada carga familiar acreditada o causante de subsidio.

Grupo B: Familias pertenecientes a Chile Solidario o al Subsistema de Seguridades y Oportunidades (Ingreso Ético Familiar), que eran beneficiarias de estos programas al 31 de diciembre de 2016. Estas personas recibirán un Aporte de $45.212 por familia.

¿Cómo saber si fuiste beneficiado?

Desde el 1 de marzo deberás ingresar al sitio web del beneficio o hacer click en la imagen desplegada a continuación. (Si lo haces ahora, te mostrará información de años anteriores)

¿Cuál es el plazo para cobrar el bono si la persona aparece como beneficiaria?

El plazo para cobrar el Bono Marzo es de nueve meses desde la emisión del documento de pago. Es decir, si en www.aportefamiliar.cl se le indica que su pago está disponible desde el 1 de marzo, usted tendrá plazo hasta el 1 de diciembre de ese mismo año para hacer efectivo el cobro, expirada esa fecha pierde el derecho a cobrar el beneficio.

Si el plazo final de cobro del beneficio corresponde a un sábado, domingo o festivo, el día de vencimiento se adelanta al día hábil inmediatamente anterior.

Fuente: T13.cl

Buscaron tambien:

No es ninguna novedad que las grandes empresas como Facebook o Google tienen acceso a la información personal de sus usuarios. Sin embargo, una noticia publicada a mediados de enero en The Guardian aseguraba que WhatsApp, la aplicación líder mundial en mensajería instantánea, tiene una “vulnerabilidad” en su sistema de seguridad que permitía interceptar los mensajes cifrados entre usuarios.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Mientras Facebook, la empresa a la que pertenece, publica anualmente dos informes sobre transparencia, no especifica cuántas solicitudes de datos corresponden a WhatsApp ni se indica qué tipo de información puede facilitar. Además, mientras Facebook informa a un usuario cuando su cuenta está siendo investigada, no está claro si WhatsApp lleva a cabo ese mismo protocolo.

Ver más en: http://www.20minutos.es/

Internet y sus 25 años, conoce algunos de los hitos en su historia.

- 12 de marzo de 1989: el informático británico Tim Berners-Lee hace circular su “propuesta de gestión de la información” en el seno de la organización europea para la investigación nuclear (CERN), sentando las bases de la Internet mundial. Los códigos informáticos son difundidos públicamente al año siguiente, en paralelo a un primer navegador bautizado como “WorldWideWeb”.

- 1993: un equipo de la universidad de Illinois (norte de Estados Unidos) conducido por Marc Andreessen desarrolla Mosaic, un navegador dotado de una interfase intuitiva que ayuda a divulgar Internet y sirve de plataforma al navegador Netscape, lanzado al año siguiente.

- 1994: nace la librería en línea Amazon.com. China accede a Internet pero filtra sus contenidos. La Casa Blanca lanza su sitio web, www.whitehouse.gov, pero algunos usuarios, queriendo acceder a él, digitan la dirección en .com y llegan a un sitio pornográfico.

- 1995: primera conexión Internet en África. El grupo informático Microsoft inicia una “guerra de navegadores” al lanzar Internet Explorer, que terminará liquidando a Netscape, mientras eBay comienza sus ventas en línea. Hay en el mundo 16 millones de internautas, el 0,4% de la población.

- 1996: el grupo finlandés Nokia lanza el primer teléfono móvil con conexión a Internet.

- 1998: las autoridades de Estados Unidos confían la regulación mundial de los nombres de dominio (extensiones en .com, .gov, etcétera) a un organismo privado pero basado en su país, el ICANN. Primeros pasos de Google, que se convertirá en el principal motor de búsqueda en línea.

- 2000: el virus ILOVEYOU infecta millones de computadoras en el mundo, generando daños por miles de millones de dólares y poniendo de relieve la importancia de la seguridad en la red. La fiebre provocada por Internet y sus start-ups lleva al índice bursátil estadounidense Nasdaq, de dominante tecnológica, a un récord de 5.048 puntos hasta ahora no igualado. La explosión de la “burbuja” lo hará retroceder hasta 1.114 puntos en 2002.

- 2001: la justicia de Estados Unidos cierra el popular servicio para compartir música en línea Napster, símbolo de los debates sobre los derechos de autor en la red.

- 2005: Internet llega a mil millones de usuarios.

- 2007: Estonia organiza la primera elección legislativa en línea.

- 2012: la red social informática Facebook supera los mil millones de usuarios. El robot Curiosity de la Nasa se registra en la aplicación de localización Foursquare desde el planeta Marte. Francia pone punto final a su red telemática Minitel.

- 2012: la ONU adopta, con la adhesión de 89 estados, un tratado sobre la reglamentación de las telecomunicaciones que es rechazado por otros 55 países, entre ellos Estados Unidos, en nombre de la libertad de Internet. Algunos países critican el excesivo peso de Estados Unidos en la red.

- 2013: 40% de la población mundial, unos 2.700 millones de personas, acceden a Internet. El chino supera al inglés como lengua dominante.

Fuente BioBio Chile

IBM (NYSE: IBM) anunció que registró un récord de 6.478 patentes en 2012 por invenciones que permitirán avances fundamentales en dominios clave, que incluyen business analytics, Big Data, seguridad cibernética, nube, móvil, redes sociales y entornos definidos por software, así como soluciones de industria para los sectores minorista, banca, salud y transporte. Estas invenciones patentadas también significarán un avance hacia una transformación significativa en computación, conocida como la era de sistemas cognitivos.

IBM (NYSE: IBM) anunció que registró un récord de 6.478 patentes en 2012 por invenciones que permitirán avances fundamentales en dominios clave, que incluyen business analytics, Big Data, seguridad cibernética, nube, móvil, redes sociales y entornos definidos por software, así como soluciones de industria para los sectores minorista, banca, salud y transporte. Estas invenciones patentadas también significarán un avance hacia una transformación significativa en computación, conocida como la era de sistemas cognitivos.

Este es el vigésimo año consecutivo en que IBM lidera la lista anual de receptores de patentes estadounidenses.

“Estamos orgullosos de esta nueva marca lograda en creatividad tecnológica y científica, que emana de un siglo de compromiso de IBM con la investigación y el desarrollo,” declaró Ginni Rometty, Presidente del Directorio y CEO de IBM. “Más concretamente, nuestro récord de patentes 2012 y las dos décadas de liderazgo que extiende son testimonio de los miles de inventores brillantes que integran IBM: la personificación viva de nuestra dedicación a la innovación que importa, para nuestros clientes, para nuestra compañía y para el mundo.”

El conteo récord de patentes 2012 de IBM fue posible gracias al trabajo de los más de 8.000 inventores de IBM que residen 46 estados diferentes de EEUU y 35 países. Los inventores de IBM que residen fuera de EEUU contribuyeron aproximadamente el 30% de la producción de patentes estadounidenses de la compañía en 2012.

De 1993 a 2012, los inventores de IBM recibieron más de 67.000 patentes estadounidenses. La cantidad de patentes 2012 de la compañía excedió los totales combinados de Accenture, Amazon, Apple, EMC, HP, Intel, Oracle/SUN y Symantec.

La lista de los “Top Ten” receptores de patentes estadounidenses* 2012 es la siguiente:

1 IBM 6,478

2 Samsung 5,081

3 Canon 3,174

4 Sony 3,032

5 Panasonic 2,769

6 Microsoft 2,613

7 Toshiba 2,446

8 Hon Hai 2,013

9 General Electric 1,652

10 LG Electronics 1,624

*Datos proporcionados por IFI CLAIMS Patent Services

La producción récord de patentes de IBM en 2012 incluye invenciones que están redefiniendo la manera en que las compañías aplican la tecnología en el actual entorno de un Mundo Más Inteligente (Smarter Planet) y que sientan las bases para la nueva era de sistemas cognitivos.

- Patente Estadounidense No. 8,275,803: Sistema y método para proporcionar respuestas a preguntas: Esta invención patentada se implementó en el sistema IBM Watson y describe una técnica que permite a una computadora captar una pregunta expresada en lenguaje natural, entenderla en detalle y dar una respuesta precisa a la pregunta.

- Patente Estadounidense No. 8,250,010: Sinapsis de aprendizaje electrónico con plasticidad dependiente del tiempo de los potenciales pre- y post-sinápticos (STDP) utilizando elementos de conmutación de memoria unipolar: Esta patente se relaciona con algoritmos y circuitos para imitar en forma eficiente la función de aprendizaje de las sinapsis del cerebro y sienta las bases para una arquitectura de computación no basada en von Neumann. IBM está trabajando en un proyecto de computación cognitiva llamado Neuromorphic Adaptive Plastic Scalable Electronics (SyNAPSE), que apunta a emular las capacidades de percepción, acción y cognición del cerebro, mientras consume menos órdenes de magnitud de potencia y volumen sin programación.

- Patente Estadounidense No. 8,185,480: Sistema y método para optimizar el reconocimiento de patrones de parámetros no gaussianos: Esta patente describe una técnica para tratar y reconocer patrones en conjuntos de datos grandes y de rápido crecimiento de información completa, como la comprensión de frases habladas o el procesamiento de datos de satélite para predecir la ubicación de congestiones de tránsito.

- Patente Estadounidense No. 8,200,501: Métodos, sistemas y productos de programas de computación para sintetizar información de procedimientos médicos en bases de datos de atención de salud: Esta invención describe una técnica que permite a los profesionales médicos acceder y analizar con más eficiencia datos médicos e historias clínicas almacenadas en múltiples fuentes dispares de datos, mejorando su capacidad de investigar, diagnosticar y tratar trastornos de la salud.

- Patente Estadounidense No. 8,291,378: Modelado de implementación simplificada y 8,332,873: Colocación de instancia de aplicación dinámica en entornos de centro de cómputo: Estas invenciones patentadas describen un Entorno Definido por Software compuesto por una plataforma de modelado para definir componentes de aplicaciones con sus requisitos y características, y un sistema de orquestación inteligente para implementar, actualizar y administrar en forma dinámica cargas de trabajo. Las invenciones permite a la familia de productos IBM PureSystems utilizar patrones repetibles para agilizar la implementación y optimizar la gestión del ciclo de vida de cargas de trabajo.

- Patente Estadounidense No. 8,341,441: Reducción del consumo de energía en un entorno de computación en nube: Esta invención patentada describe una técnica que permite el uso más eficiente y efectivo de los recursos de computación en nube, con la consiguiente reducción y minimización del consumo de energía.

- Patente Estadounidense No. 8,247,261: Fabricación de sustrato delgado utilizando spalling de sustrato inducido por presión – Esta patente describe un método de bajo costo para fabricar una nueva clase de materiales semiconductores flexibles que permitirán productos ultra-delgados, de peso liviano y flexibles, y pueden aplicarse a una amplia gama de tecnologías como biomédica, seguridad, computación de vestir e iluminación de estado sólido.

- Patente Estadounidense No. 8,302,173: Proporcionar a un dispositivo de usuario un conjunto de códigos de acceso – Esta invención proporciona un método para validar y recuperar uno o varios códigos de seguridad, válidos sólo por un período muy corto para mejorar la seguridad del sistema- a través de una red móvil (por ejemplo, SMS), y un canal encriptado por separado desde un servidor seguro, por ejemplo, para completar una transacción segura o realizar operaciones de login seguro a través de un teléfono móvil.

Buscaron tambien:

En el último período, cada vez más usuarios emplean su smartphone, tablet o laptop en el trabajo para desarrollar sus tareas, que se suma a la utilización de las redes sociales y webmail con fines laborales. En este contexto, Ipswitch, Inc., desarrolladores de la suite WhatsUp Gold de soluciones de gestión de TI, destaca que esta estrategia de management debe realizarse de forma planificada y global para evitar exponer los datos sensibles de las organizaciones, y a su vez, conocer los costos ocultos producto de la implementación de aplicaciones de seguridad informática para impedir robos de la información.

Bring Your Own Divices (BYOD) o “traiga su propio dispositivo a la oficina” es una modalidad que se está consolidando en las organizaciones. Esto es debido a la gran masificación de los teléfonos con acceso a la red, tablets o computadoras portátiles, el desarrollo de nuevas conexiones, la optimización de la velocidad de Internet y el avance de la presencia de la Generación Y en las empresas. Por esta razón, es necesario coordinar una estrategia de implementación que contemple el impacto que pueda tener esta política en la estructura tecnológica, financiera y de management.

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

Por otro lado, también puede ser una estrategia para seducir a los talentos de la Generación Y, conformada por aquellas personas nacidas entre 1982 y 1994 aproximadamente, quienes buscan utililizar sus propios dispositivos en los trabajos. “Es necesario que el management y el departamento de seguridad IT conozcan sus necesidades mutuas para retener y atraer a aquellos perfiles destacados, pero sabiendo desarrollar una infraestructura segura que impida la fuga de la información crítica”, agrega el ejecutivo.

De esta forma, es necesario tener conciencia del riesgo que trae que los colaboradores utilicen sus propios dispositivos móviles. Por esto, los CIOs deben poseer una buena relación con la dirección de la compañía para complementar sus necesidades.

“En este escenario, desde el punto de vista del usuario, es clave espeficar qué tipo de dispositivos se pueden utilizar, con qué sistema operativo, qué aplicaciones se pueden usar y a qué portales se pueden acceder. Y para el área de sistemas, contar con un software que permita monitorizar la información crítica para poder detectar fallas en el entorno IT o fugas de datos”, concluye Porro.

Acerca de la División de Network Management de Ipswitch, Inc.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

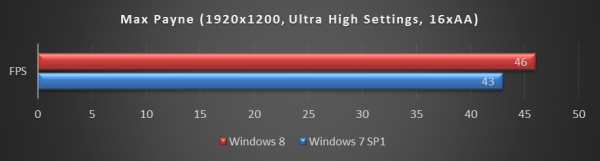

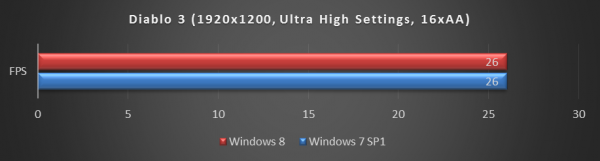

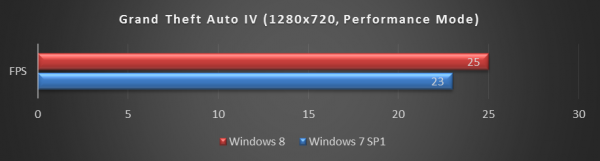

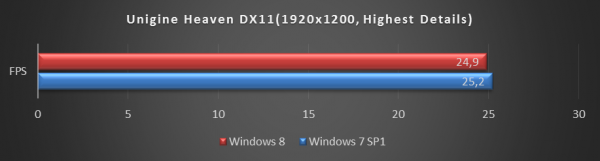

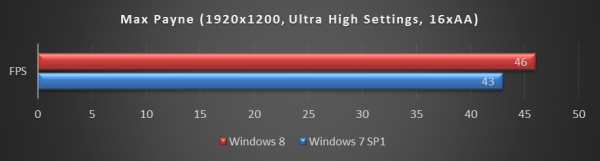

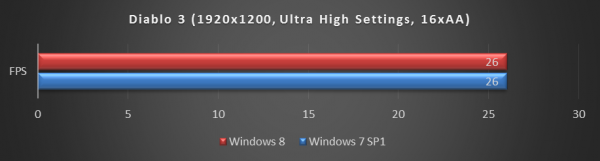

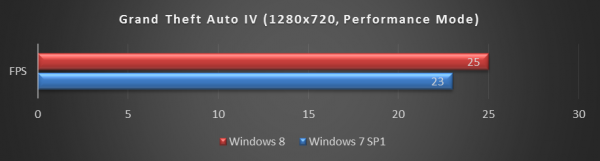

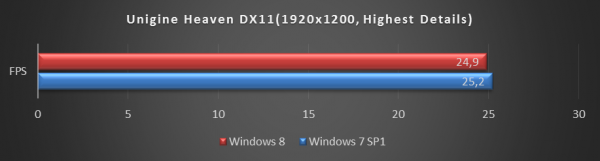

En sus incontables pruebas de laboratorio, la Compañía TuneUp ha pasado Windows 8 por todas sus comprobaciones de referencia en busca de los cambios en el área de rendimiento que el nuevo sistema operativo ha llevado a cabo desde el estable y popular Windows 7. En esta entrega nos muestra sus resultados en el departamento de juegos.

Microsoft se comprometió a hacer algunos cambios en el DirectX y capacidades gráficas de Windows 8. Eso, más la gestión de recursos optimizada debería resultar beneficioso para los gamers, ¿no?

Vamos a ver cómo Windows 8 se posiciona frente a Windows 7 al someterlo a examen con los juegos favoritos en un PC Core i7 de juego.

¡Un poco de todo! Mientras Windows 8 ha logrado exprimir un par de FPS adicionales del sistema cuando Max Payne 3 y Grand Theft Auto IV están en funcionamiento, el rendimiento no aumenta (incluso sufrió una leve pérdida de rendimiento) con Diablo 3 y Unigine Heaven. Esto puede deberse a los primitivos controladores de Windows 8, pero esta situación definitivamente debe mejorar con el tiempo.

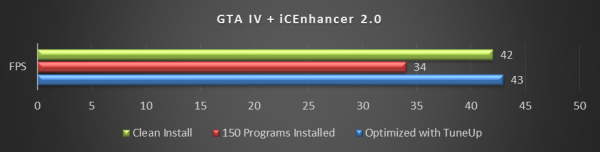

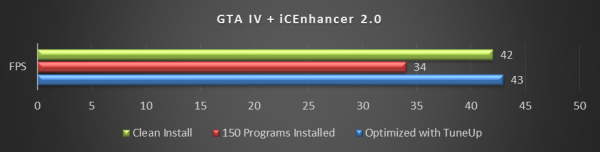

Después de las pruebas en PCs potentes y portátiles de última generación con Windows 8 prácticamente recién instalado, TuneUp decidió comprobar los resultados en un escenario real. Se instaló Windows 8 en un PC del 2009 Core 2 Duo a 3GHz, 4GB de RAM y un disco SSD de 256GB. Se instalaron 150 programas populares y se utilizó el equipo de manera habitual durante 8 semanas.

El juego elegido para la prueba definitiva de rendimiento fue Grand Theft Auto (GTA) IV con iCEnhancer 2.0

Se eligió este juego de 2008 ya que aún hoy tiene un consumo de recursos elevado en los más modernos PCs y se añadió iCEnhancer 2.0 para mejorar la calidad de las texturas del juego y también la luminosidad de modo que quedase a la altura de los juegos actuales.

TuneUp ha comparado el rendimiento y frames por segundo en un Windows 8 recién instalado, después de la instalación de los 150 programas y además ponen a prueba la capacidad de optimización de TuneUp Utilities 2013 en éste escenario.

Durante el test con los 150 programas instalados se observó que los FPS caían drásticamente durante picos de 100% de uso de CPU de varios segundos. Esta situación es inaceptable para los Gamers. Afortunadamente, tras optimizar el sistema utilizando las herramientas TuneUp Program Deactivator y el Modo Turbo, el rendimiento recuperó la normalidad e incluso se ganó 1 frame extra, en todas y cada una de las 5 repeticiones del test.

Acerca de TuneUp

TuneUp, con sede en Darmstadt, Alemania, es el proveedor líder de herramientas de software inteligente que permiten a los usuarios hacer un uso óptimo de sus sistemas operativos y programas. TuneUp protege a los usuarios de los problemas de los PCs al tiempo que les ayuda a mejorar el rendimiento y aumentar la seguridad de sus PCs.

Desde 1997, la marca TuneUp ha sido sinónimo de “lo mejor de su categoría”: productos de alta calidad con el mayor valor para el cliente. Con el objetivo de mantener los más altos estándares, y al mismo tiempo evitar estar sujetos a patentes, licencias y proveedores externos, todas las soluciones de TuneUp se desarrollan internamente. Esto, sumado al mantenimiento de un estrecho contacto con los clientes y haciendo uso de sus comentarios, permiten a TuneUp crecer continuamente como compañía además de desarrollar productos que responden a las necesidades de los clientes.

TuneUp está disponible en español, alemán, inglés, francés, holandés, italiano, portugués, polaco, japonés, ruso, chino y coreano

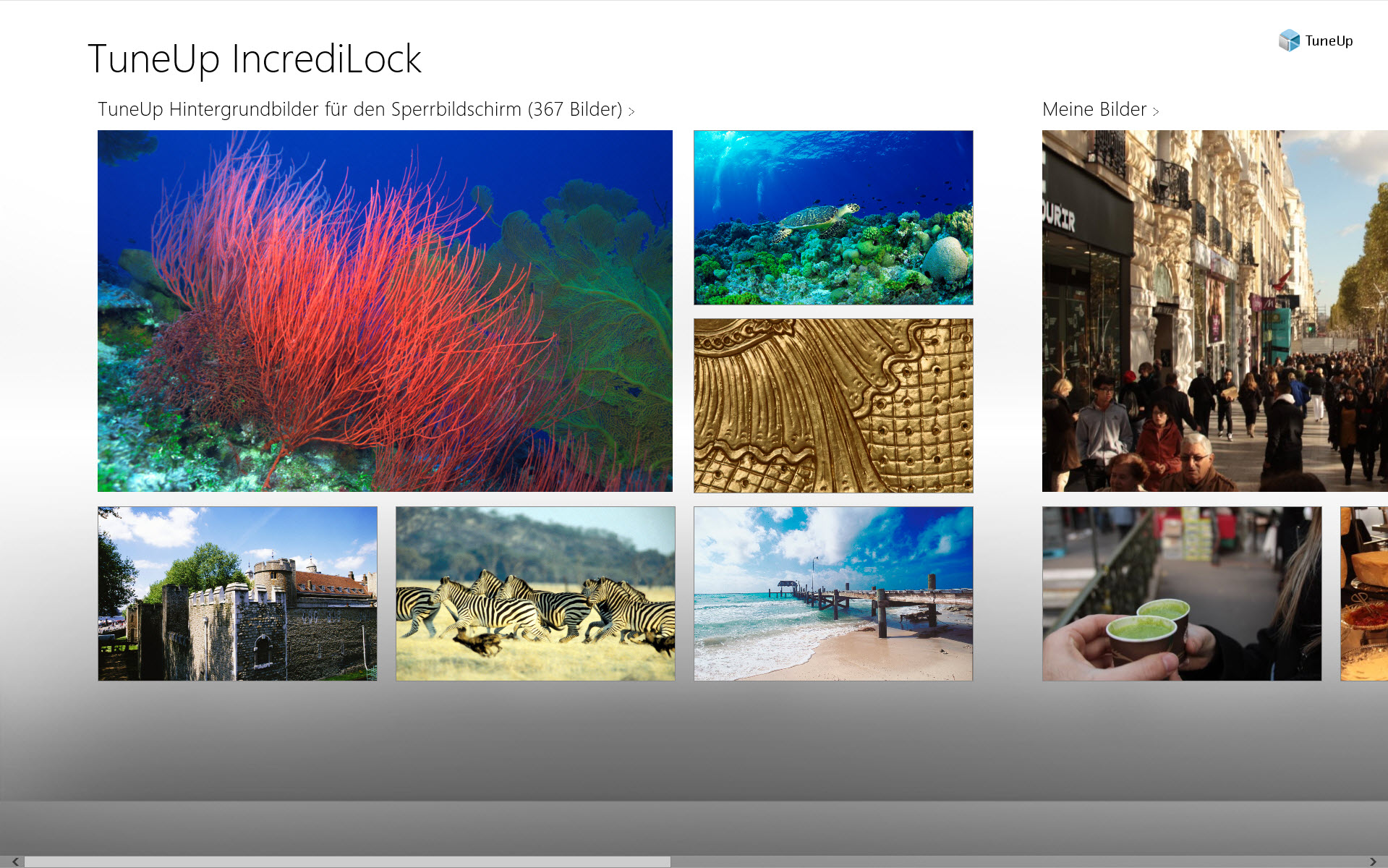

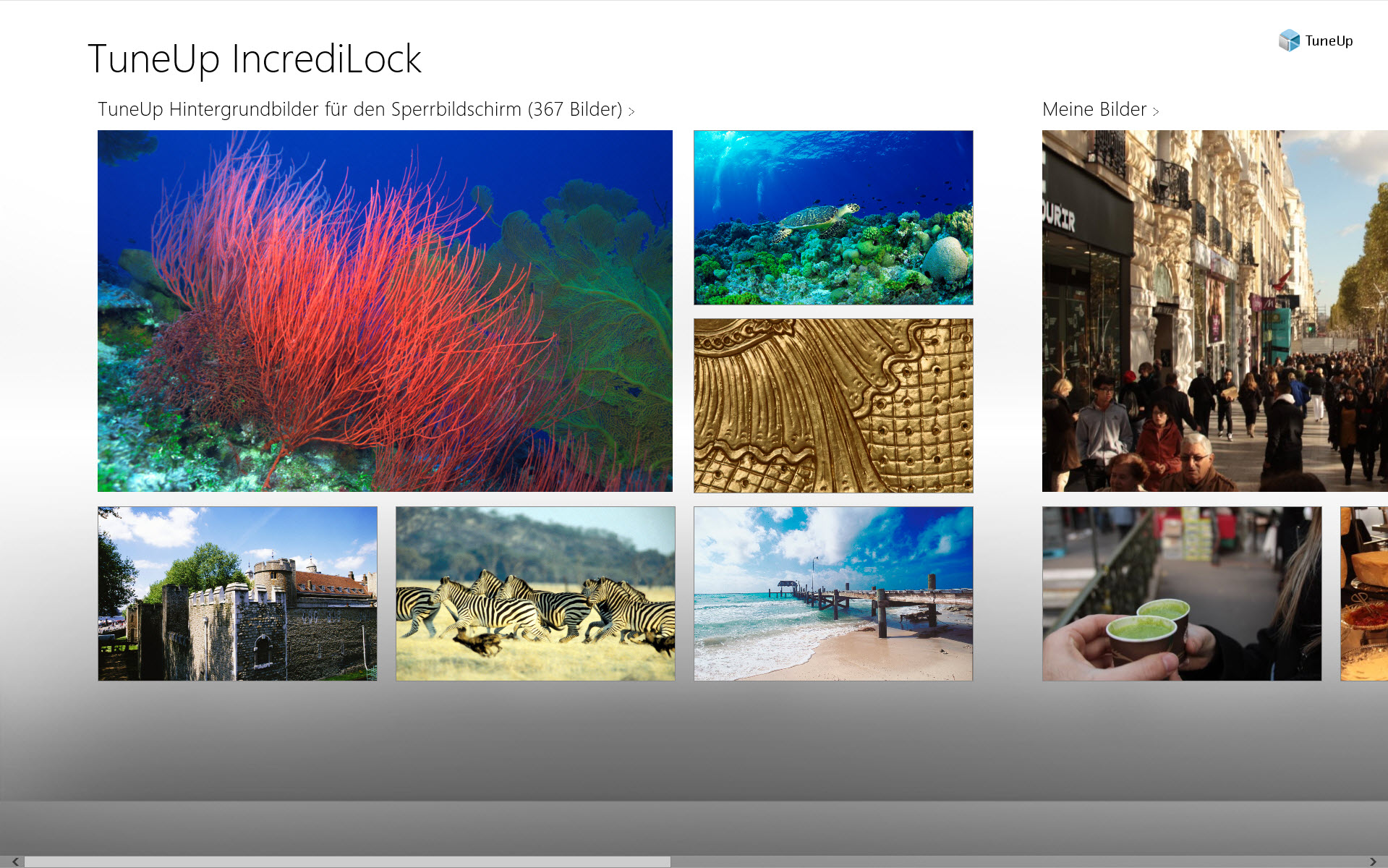

TuneUp Software GmbH, la compañía creadora del popular software de optimización TuneUp Utilities™ 2013, entra ahora en el mundo de las App para Windows 8: La novedosa TuneUp IncrediLock App convierte la pantalla de bloqueo de Windows en un panel multifuncional que permite consultar tareas, noticias y recordatorios directamente desde la pantalla de bloqueo de manera sencilla y sin siquiera iniciar sesión en Windows 8 primero.

TuneUp IncrediLock da vida a la pantalla de bloqueo de Windows 8 y permite:

- Mejorar la pantalla de bloqueo con Widgets: La primera versión de IncrediLock incluye el útil Widget de Notas Rápidas, una forma divertida de mostrar listas de tareas, recordatorios o compras en la pantalla de bloqueo de Windows 8. Próximamente, TuneUp IncrediLock contará con más Widgets y un editor que permitirá personalizar aún más la pantalla de bloqueo, incluyendo Widgets como noticias RSS o predicción de tiempo.

- Seleccionar más de 400 fondos de pantalla: La aplicación incluye 400 atractivos fondos de pantalla en alta definición clasificados en categorías como “Naturaleza”, “Ciudad y Arquitectura” o “Animales”. También permite elegir imágenes guardadas en el PC como fondos de pantalla.

“En las primeras etapas de los ciclos de desarrollo de Windows 8, supimos que no solamente queríamos ayudar a los usuarios con una completa suite de optimización, sino también mejorar su productividad con Windows 8 y conseguir que el nuevo Sistema Operativo fuese más divertido de utilizar.” declara Tibor Schiemann, Vicepresidente de Tuning Technology y fundador de TuneUp.

TuneUp IncrediLock está disponible en la Tienda de Windows totalmente gratuita y es posible descargarla en inglés y alemán. Estén atentos a las próximas actualizaciones, la aplicación recibirá nuevas funciones, Widgets, fondos de pantalla e incluso un editor que permitirá crear una pantalla de bloqueo totalmente personalizada.

Acerca de TuneUp

TuneUp, con sede en Darmstadt, Alemania, es el proveedor líder de herramientas de software inteligente que permiten a los usuarios hacer un uso óptimo de sus sistemas operativos y programas. TuneUp protege a los usuarios de los problemas de los PCs al tiempo que les ayuda a mejorar el rendimiento y aumentar la seguridad de sus PCs.

Desde 1997, la marca TuneUp ha sido sinónimo de “lo mejor de su categoría”: productos de alta calidad con el mayor valor para el cliente. Con el objetivo de mantener los más altos estándares, y al mismo tiempo evitar estar sujetos a patentes, licencias y proveedores externos, todas las soluciones de TuneUp se desarrollan internamente. Esto, sumado al mantenimiento de un estrecho contacto con los clientes y haciendo uso de sus comentarios, permiten a TuneUp crecer continuamente como compañía además de desarrollar productos que responden a las necesidades de los clientes.

TuneUp está disponible en español, alemán, inglés, francés, holandés, italiano, portugués, polaco, japonés, ruso, chino y coreano. Los usuarios finales pueden encontrar TuneUp Utilities en el sitio web de la compañía en: www.tuneup.es

Buscaron tambien:

malware

malware

De acuerdo a los resultados de la investigación desarrollada por ESET Latinoamérica, los smartphones serán el principal objetivo de los ciberdelincuentes el próximo año.

Buenos Aires, Argentina – En materia de seguridad informática, el 2013 estará signado por el aumento exponencial de códigos maliciosos para dispositivos móviles acompañando el uso cada vez mayor de este tipo de dispositivos por parte de los usuarios. Además, los especialistas de ESET Latinoamérica señalan la consolidación de un nuevo paradigma de ataques informáticos basado en la propagación de códigos maliciosos a través de sitios web vulnerados, según las conclusiones del informe “Tendencias 2013: Vertiginoso crecimiento de malware para móviles”.

Las detecciones únicas de códigos maliciosos para dispositivos móviles se han multiplicado 7 veces durante el 2012 en Argentina, 10 en Chile y 4 en Uruguay, y es de esperar que la tendencia continúe en ascenso. A su vez, el 40% del malware para smartphones y teléfonos móviles persigue como objetivo principal la suscripción del usuario a servicios de mensajería Premium con costo asociado, siendo éste el primer motivo de ataque a estos dispositivos.

“Esta tendencia puede verificarse en su vertiente local a partir de la aparición del troyano SMS Boxer, primer código malicioso de este tipo en afectar específicamente a usuarios latinoamericanos. A partir de la obtención de los códigos numéricos de identificación por país y operador MCC (Mobile Country Code) y MNC (Mobile Network Code), el troyano determina el país del smartphone en cuestión así como la compañía telefónica a la cual pertenece para luego suscribirlo a un número de mensajería Premium local”, aseguró Sebastián Bortnik, Gerente de Educación & Servicios de ESET Latinoamérica.

En segundo lugar, entre los principales objetivos de los ciberdelincuentes al atacar equipos móviles, se encuentra el reclutamiento del dispositivo dentro de una red botnet bajo control del cibercriminal (32%). Mientras que en tercer lugar, el 28% de los ataques informáticos a smartphones está vinculado al robo de información.

De acuerdo a la investigación de ESET Latinoamérica, se verifica también la consolidación de un cambio de paradigma en la distribución de códigos maliciosos: de la utilización de medios tradicionales basados en la focalización del ataque hacia la PC del usuario, por medio de correo electrónico o dispositivos removibles, los cibercriminales han virado hacia la explotación de sitios web comprometidos como intermediario para infectar a las víctimas.

“Es importante considerar que aunque el mercado de las computadoras tradicionales no evolucione a la velocidad de las ventas de teléfonos inteligentes, los ciberdelincuentes seguirán desarrollando gran cantidad de códigos maliciosos diseñados para estos equipos como también nuevas técnicas de ataques, tal como lo demuestra la propagación vía web. En línea con esto, es fundamental que los usuarios tomen conciencia del valor de la información que manejan y de las pérdidas económicas en las que pueden redundar estos ataques y utilicen tecnologías de seguridad a la vez que implementan buenas prácticas de seguridad”, concluyó Bortnik.

Visto en ESET

Buscaron tambien:

Los especialistas de ESET Latinoamérica presentan un resumen de los ataques informáticos destacados de este año.

El robo de información fue el principal incidente del 2012 en materia de seguridad informática, según afirma una reciente

investigación de ESET Latinoamérica. A su vez, e

n lo que refiere asmartphones, la explotación de vulnerabilidades, estuvo a la orden del día.

“Desde Megaupload hasta Linkedin o Formspring, la fuga de información fue una dura realidad que debieron enfrentar muchas empresas este año. No sólo se trata de la exposición – y muchas veces publicación – de valiosa información personal de los usuarios, sino también de un fuerte golpe a la reputación de las compañías”, aseguró Sebastián Bortnik, Gerente de Educación y Servicios de ESET Latinoamérica.

Entre los casos de fuga de información más resonantes del 2012 pueden mencionarse la filtración de datos de más de 56.000 cuentas de Visa y Mastercard, la exposición de 6.5 millones de contraseñas de LinkedIn y las más de 450.000 credenciales robadas de Yahoo! Voice.

A su vez, el robo de información ha estado entre los principales objetivos de los códigos maliciosos durante este año, tal como lo evidencian las sucesivas campañas de propagación de Dorkbot, código malicioso que al día de hoy cuenta con el 54% de su propagación en Latinoamérica y roba credenciales de acceso de los usuarios,además de convertir a los equipos infectados en parte de una red botnet.

“El robo de información no fue ni será solamente un riesgo para las compañías: los usuarios no suelen ser conscientes del valor de los datos que manejan. Por lo tanto, las campañas de propagación de códigos maliciosos, así como las estrategias de Ingeniería Social, se enfocaron durante este 2012 en explotar ese factor”, agregó Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

Este año, el segundo foco de ataque destacado ha sido la explotación de vulnerabilidades en smartphones.Durante 2012, una vulnerabilidad de diseño en las aplicaciones móviles de Facebook, Dropbox y LinkedIn las hizo susceptibles al robo de contraseñas. Lo mismo ocurrió con WhatsApp, viéndose expuesta la información de los usuarios debido a la aparición de una herramienta que permitía robar el contenido de las conversaciones, dado que la aplicación no cifraba los mensajes al enviarlos. Finalmente, entre los casos de mayor relevancia se lista la vulnerabilidad USSD en sistemas operativos Android que permitía, entre otras cosas, el borrado completo de la información del dispositivo.

“La evolución del mercado de los teléfonos inteligentes sumada al crecimiento de ataques para estas plataformas que viene registrando el Laboratorio de ESET Latinoamérica nos permite anticipar que los dispositivos móviles serán uno de los principales objetivos durante el año que viene, de modo que se recomienda a los usuarios que implementen soluciones de seguridad en los mismos, se mantengan informados y realicen un uso responsable”, concluyó Bortnik.

Visto en ESET

Prev1...345...14Next

Prev1...345...14Next  Page 4 of 14

Page 4 of 14

La seguridad informática es un punto muy importante a la hora de mantener y proteger su equipo y aún más importante su información. Un gran porcentaje de los usuarios de sistemas informáticos no le toma el peso a este aspecto, ya sea por desconocimiento o por falta de interes de realizar estas pequeñas pero relevantes acciones.

La seguridad informática es un punto muy importante a la hora de mantener y proteger su equipo y aún más importante su información. Un gran porcentaje de los usuarios de sistemas informáticos no le toma el peso a este aspecto, ya sea por desconocimiento o por falta de interes de realizar estas pequeñas pero relevantes acciones.