internet - search results

If you're not happy with the results, please do another search

La renovada versión de Office, que incluye diversas mejoras respecto de la versión 2007, comenzará a venderse en las tiendas nacionales a partir del 15 de junio.

La renovada versión de Office, que incluye diversas mejoras respecto de la versión 2007, comenzará a venderse en las tiendas nacionales a partir del 15 de junio.

De acuerdo con lo informado por Microsoft Chile a Emol, Office 2010 se ofrecerá a público en tres diferentes versiones: “Hogar y Estudiantes”; incluye Word, Excel, PowerPoint y OneNote y está destinada sólo al uso en la casa , “Hogar y Negocio” que puede ser usada con fines comerciales y que además incluye Outlook y “Profesional”, que suma a diferencia de las anteriores Publisher y Access.

Pese a que sólo estas tres modalidades se ofrecerán a público general, algunos fabricantes de computadores incluirán Office Starter, que sólo posee Word y Excel, aunque con diversas funcionalidad limitadas y con publicidad.

A diferencia de las tres versiones mencionadas anteriormente, ésta no puede ser descargada ni adquirida en el comercio formal.

Respecto al costo que tendrán, sólo se manejan precios sugeridos, ya que las tiendas son las que finalmente establecen el valor de venta a público. Así, el costo recomendado es de 60 mil, 119 mil y 238 mil pesos para las versiones “Hogar y Estudiantes”, “Hogar y Negocio” y “Profesional” respectivamente.

No obstante, Microsoft anunció que todas las personas que compren Office 2007 o lo hayan adquirido preinstalado entre el 5 de marzo y el 30 septiembre de este año tendrán derecho a actualizarlo a la versión 2010 a través de internet, ya que si desea adquirir físicamente, se debe pagar aparte.

Nuevas herramientas

La versión 2010 de Office incluye decenas de nuevas herramientas entre las que destacan las siguientes:

Más de dos personas al mismo tiempo: Con esta versión, ahora los usuarios podrán conectarse y colaborar en la coautoría de documentos de Word, PowerPoint y OneNote.

Edición a través del navegador de Internet: También se implementan diversas aplicaciones web, que permiten trabajar desde cualquier lugar en diversos documentos de Office, gracias a la implementación de “versiones ligeras” de Word, PowerPoint, Excel y OneNote, las cuales conservan el aspecto y utilización de los programas originales. Sólo requiere tener un Skydrive de Microsoft (gratuito) y haber creado el documento desde una versión para PC de Office, ya que desde Internet no se pueden crear archivos.

Actualización de herramientas: Algunas aplicaciones incluyen mejoras en edición de video, texto e imágenes, con nuevas capacidades de presentación –como en PowerPoint-, vista previa automática en Word, además de los “sparklines” en Excel, que permiten hacer diminutos gráficos en una sola celda para visualización tendencias y datos.

Personalización chilena

Los chilenos y los usuarios de todo mundo contarán en esta versión con una personalización pensada en el mercado local. Se trata de que al momento de configurar Word para imprimir etiquetas, podrán encontrar pre definidas las dimensiones de Adetec, productos de oficina de fabricadas por una empresa chilena dueña del estándar de etiquetas más utilizadas en nuestro país.

Visto en Emol

Buscaron tambien:

Un relevamiento de TeemSeele, unidad de negocios de Baufest especializada en el selección y reclutamiento de recursos humanos para el ámbito de IT, aseguró que la Web 2.0 ganó mucho terreno en lo relación a los procesos de búsqueda. Más del 40% de las empresas se volcaron a las redes sociales para encontrar empleados.

Un relevamiento de TeemSeele, unidad de negocios de Baufest especializada en el selección y reclutamiento de recursos humanos para el ámbito de IT, aseguró que la Web 2.0 ganó mucho terreno en lo relación a los procesos de búsqueda. Más del 40% de las empresas se volcaron a las redes sociales para encontrar empleados.

De ello se desprende que portales como LinkedIn pasaron de tener 25 millones de usuarios en octubre de 2008, a más de 60 millones actualmente.

TeemSeele no dudó en sostener que la balanza se inclinó a favor de los avisos laborales online, en detrimento de los métodos tradicionales, lo cual se vislumbra en que las páginas de reclutamiento a nivel local vienen creciendo y sumando funciones a un ritmo sostenido desde 2004.

En relación a los perfiles más buscados, las empresas aumentaron el rango de edad considerado como requisito para sus posiciones IT. Hubo una suba del 25% en el rango de 40 años de edad. Y se registró que la mayor salida laboral es para desarrolladores Java (30%), .NET, Sharepoint, especialistas en Business Intelligence e Integración de Datos, administradores SAP Basis, project manager y líderes de Proyecto con experiencia en Scrum.

Por otra parte, también se registró un interesante crecimiento la demanda de programadores para aplicaciones Mobile, producto de que muchas empresas están migrando contenidos a plataformas móviles.

Visto en Canal Ar

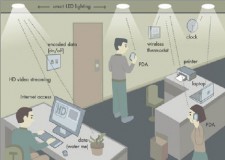

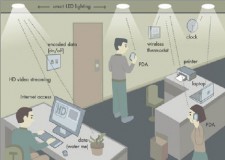

Científicos de la Academia china de Ciencias investigan una tecnología que permitiría la transmisión inalámbrica de datos utilizando diodos emisores de luz (LED). Aunque la idea no es nueva y la tecnología se prueba en otros centros de investigación, parece que el equipo chino es el más avanzado ya que ha conseguido poner en marcha una red a velocidades de 2 Mbps. Resultados prometedores aunque aún falta bastante tiempo para que esta tecnología salga del laboratorio y llegue a oficinas y hogares.

Científicos de la Academia china de Ciencias investigan una tecnología que permitiría la transmisión inalámbrica de datos utilizando diodos emisores de luz (LED). Aunque la idea no es nueva y la tecnología se prueba en otros centros de investigación, parece que el equipo chino es el más avanzado ya que ha conseguido poner en marcha una red a velocidades de 2 Mbps. Resultados prometedores aunque aún falta bastante tiempo para que esta tecnología salga del laboratorio y llegue a oficinas y hogares.

El uso de los diodos emisores de luz no se va a limitar a dispositivos de iluminación o de señalización, o de las pantallas de visualización que se están imponiendo en el mercado en televisores o monitores de equipos informáticos.

Según cuentan medios chinos, desde su Academia de Ciencias están experimentando y han conseguido velocidades de conexión de 2 Mbps en redes de banda ancha mediante LEDs.

Una tecnología que investigan también universidades de Europa y Estados Unidos y que reduciría el problema de las ondas electromagnéticas que afectan (o pueden hacerlo) al ser humano. Este tipo de redes se podría utilizar para accesos a Internet y redes locales, así como para gestionar todos los electrodomésticos de los hogares.

Visto en Muy Computer

Los precios de los teléfonos inteligentes (aquellos con funciones similares a las de un ordenador sencillo) están cayendo con rapidez, debido a que los vendedores de terminales están utilizando software gratis como el Android de Google y los precios de los procesadores también están cayendo al simplificarse su fabricación.

Los precios de los teléfonos inteligentes (aquellos con funciones similares a las de un ordenador sencillo) están cayendo con rapidez, debido a que los vendedores de terminales están utilizando software gratis como el Android de Google y los precios de los procesadores también están cayendo al simplificarse su fabricación.

El software gratis es significativo, ya que Microsoft cobra hasta 15 dólares por teléfono a los fabricantes que utilizan su sistema operativo móvil.

La empresa china ZTE, que empezó haciendo teléfonos baratos para mercados emergentes, quiere repetir ese éxito en los teléfonos inteligentes con un nuevo modelo que pondrá a prueba por unos 150 dólares el modelo, indicó el lunes He Shiyou, responsable de la división de móviles de la empresa en la Cumbre Tecnológica de Reuters.

Los teléfonos de ZTE se suman a la creciente cosecha de modelos más baratos, pero aún así inteligentes, diseñados para competir con esos modelos tradicionales más caros como el iPhone de Apple, que cuesta más de 600 dólares si se compra libre, o los BlackBerrry de Research In Motion, que suelen costar 250 dólares o más.

“Tendrá una tremenda importancia cuando los teléfonos inteligentes bajen a quizá 100 ó 150 dólares, entonces podrás llegar a todos los segmentos (de consumidores)“, indicó en la cumbre, que se celebra en varias oficinas de Reuters en todo el mundo, Johan Wibergh, que dirige la división de equipamiento de redes móviles en Ericsson, el mayor fabricante de equipamiento móvil del mundo.

El teléfono inteligente barato de ZTE, que está fabricando para la operadora local China Unicom, sigue los pasos de otras empresas y podría marcar el principio de una nueva oleada de móviles que llegarían al mercado con precios de entre los 100 y los 150 dólares.

El primer fabricante de móviles del mundo, Nokia, ya vende un modelo a partir de 125 euros, y se espera que las marcas chinas empiecen a llevar los precios a territorio inexplorado.

“Vamos a tener un dispositivo Android por 85 euros para final de año“, dijo Oren Nissim, consejero delegado del fabricante de software de navegación por satélite Telmap, en la Cumbre Reuters de París, aunque declinó identificar al fabricante.

Telmap y muchos otros grandes vendedores de software tienen acceso a nuevos modelos mucho antes de que se presenten al público.

ZTE, Nokia, Huawei y Google ganarían

Se cree que un éxito de estos modelos intermedios beneficiaría a firmas como ZTE, Nokia y la china Huawei, con experiencia desarrollando móviles para mercados emergentes, sensibles al precio de los productos, y que cuentan con la capacidad de fabricarlos a bajo precio.

“El mercado está viendo una abundancia de teléfonos inteligentes asequibles, pero eso plantea un nuevo reto para las operadoras sobre cómo hacer tarifas de datos atractivas y accesibles en prepago“, indicó el analista CCS Insight Geoff Blaber.

También podría beneficiar a las operadoras con redes 3G que quieren recaudar más dinero de los servicios de datos para los que pueden utilizarse estos teléfonos, como los juegos online, la reproducción de música en descarga simultánea desde Internet y la navegación por la Red. Y los fabricantes de equipamiento de redes podrían beneficiarse de las mejores en redes de las operadoras para atender su demanda.

Otro posible beneficiario es Google, ya que su sistema operativo Android se está convirtiendo con rapidez en el favorito de muchos fabricantes de teléfonos inteligentes de gama baja.

Visto en La Flecha

Así lo aseguró el director de Seguridad de la Información y Prevención del Fraude de Telefónica, Manuel Carpio, antes de ofrecer la conferencia “Los nuevos retos de la seguridad en las comunicaciones con las que se enfrenta la sociedad“, organizada por el Colegio de Ingenieros de Telecomunicaciones de Canarias con motivo del Día de las Telecomunicaciones y de la Sociedad de la Información.

Así lo aseguró el director de Seguridad de la Información y Prevención del Fraude de Telefónica, Manuel Carpio, antes de ofrecer la conferencia “Los nuevos retos de la seguridad en las comunicaciones con las que se enfrenta la sociedad“, organizada por el Colegio de Ingenieros de Telecomunicaciones de Canarias con motivo del Día de las Telecomunicaciones y de la Sociedad de la Información.

La inexistencia de unidades de medición de la seguridad en Internet, lo que no significa que no exista seguridad en la red; la protección de los menores ante el uso de las redes sociales, o la “biodegradación” de los datos subidos a la “nube” para impedir su uso pasado un determinado tiempo son algunos de los retos en los que se trabaja en la actualidad.

Sobre este último, Carpio explicó que para garantizar la privacidad, la Universidad de Washington ha desarrollado una tecnología de datos biodegradable en Internet a la que han bautizado como “Vanish“, como el detergente, y que mediante unos sistemas criptográficos “permite que los datos subidos se vayan biodegradando de tal forma que nadie los pueda recuperar pasado un tiempo“.

Manuel Carpio aludió también a la “hipocresía socialmente aceptada” que existe sobre la cesión de los datos personales en Internet, sobre todo a través de las redes sociales.

Así, afirmó que a veces hay personas “dispuestas a vender sus datos por un plato de lentejas, incluso a cambio de dinero“, para acceder a un determinado contenido en Internet y, a la misma vez, “se sienten muy heridos si sus datos son mal tratados“.

Otro de los asuntos en los que trabaja el sector de las telecomunicaciones es el de la seguridad en el denominado “Internet de las cosas“, término que, según explicó Manuel Carpio, alude al hecho de que las cosas puedan hablar entre ellas sin intervención de los humanos, algo que ya ocurre, como demuestra el dato de que el 12% de las comunicaciones en Internet se realizan entre máquinas, no entre personas.

Así ocurría en 2007, por lo que en la actualidad estas cifras se han incrementado y serán mayores en el futuro, de ahí que sean necesarias nuevas formas de seguridad para que las máquinas, que cada vez tendrán mayor capacidad de inteligencia y comunicación entre ellas sin intervención humana, sean capaces de tomar decisiones sin que afecten a los humanos.

Visto en La Flecha

Se trata de una distribución de Linux que tiene como base a Ubuntu 10.04. Utiliza el escritorio LXDE, una versión de escritorio que utiliza como gestor de ventanas OpenBox y que hacen que esta distribución sea una de las más livianas del mercado, permitiendo su uso en equipos antiguos o con pocos recursos.

Se trata de una distribución de Linux que tiene como base a Ubuntu 10.04. Utiliza el escritorio LXDE, una versión de escritorio que utiliza como gestor de ventanas OpenBox y que hacen que esta distribución sea una de las más livianas del mercado, permitiendo su uso en equipos antiguos o con pocos recursos.

A la hora de instalarlo es realmente rápido. Tras probarlo en un Pentium III con 256 MB de RAM el equipo está instalado en poco más de 20 minutos. Por el tipo de equipos a los que va destinado, no incorpora algunos programas habituales en el universo Linux como OpenOffice o Firefox. En su lugar opta por AbiWord y GNumeric como aplicaciones ofimáticas y Chromium como navegador, que los responsables de la distribución consideran que gestionan mejor los recursos de hardware del equipo.

Esta distribución incorpora también una opción de inicio de sesión con escritorio orientada hacia los netbooks, con un escritorio minimalista a caballo entre el estilo del Unity de Ubuntu y el supuesto aspecto que tendría Chrome OS, con la navegación por pestañas para organizar los distintos apartados de las aplicaciones. En este caso se dividen en:

- Área Internet donde se agrupan opciones que tienen que ver con la web como el navegador, clientes de mensajería instantánea, Pidgin, o un cliente torrent, en este caso Transmission, entre otras opciones.

- Área Trabajo donde se reúnen todas las aplicaciones ofimáticas, gráficos o accesorios. Quizás deberían haber incluido también el área que llaman aprender donde sólo está la aplicación GNumeric y tiene sentido integrarla en esta pestaña. También disponemos de opciones para comprobar el rendimiento del sistema. Área divertirse donde quizás el nombre es desafortunado y sería más adecuado llamarla área multimedia, pues es realmente este tipo de aplicaciones las que incorpora.

- Área de preferencias donde podremos controlar todas las opciones de configuración del sistema.

En definitiva un sistema adecuado para equipos antiguos con pocos recursos. Los requisitos mínimos son comparables a los de la instalación de un Windows 98, con 128 MB de RAM y un procesador Pentium II sería suficiente para mover este sistema con soltura. Está claro que no hará milagros, pero si nos dará un sistema que podremos utilizar para labores básicas ofimáticas, navegar por internet, etc.

Me ha sorprendido y gustado bastante la opción del escritorio pensado para netbooks, que nos da una alternativa diferente al escritorio tradicional, también en los equipos de sobremesa. Además me gusta la forma que gestionan el arranque, al inicio de sesión donde nos permite arrancar con el escritorio predeterminado o elegir el escritorio para netbooks.

– Torrent : http://people.ubuntu.com/~gilir/lubuntu-10.04.iso.torrent

– Descarga directa : http://people.ubuntu.com/~gilir/lubuntu-10.04.iso

– MD5Sum: http://people.ubuntu.com/~gilir/md5sum.txt

Más información: lubuntu.net

Visto en La Flecha

Según un estudio realizado por BCS, The Chartered Institute for IT – El Instituto de Información Tecnológica – el consumir tecnología de manera frecuente nos hace más felices.

Según un estudio realizado por BCS, The Chartered Institute for IT – El Instituto de Información Tecnológica – el consumir tecnología de manera frecuente nos hace más felices.

¿Cómo? Según este estudio, el tener acceso a internet y/o equipos móviles hace que las personas se sientan mejor pues se encuentran más comunicadas y conectadas.

En muchos países la tecnología te da cierto estatus, lo que se asocia por a la prosperidad económica y a un buen vivir. Este punto tendrá una estrecha relación con el lugar donde vives, pues existen sociedades en donde la tecnología es barata y al alcance de todos y otras en las que el acceso a Internet aún se encuentra limitado y sólo pueden tenerlo unos pocos.

El estudio también señala que la tecnología influye en la felicidad sin importar tu edad, pues todos necesitan vivir en sociedad por lo que de cualquier manera la vida actual se encuentra inmersa en ella. Hoy puedes tomar clases online, visitar lugares que nunca antes soñaste con conocer y hablar con familiares y amigos que se encuentran al otro lado del mundo.

Las mujeres de los países en vías de desarrollo son las que más felices se sienten con la tecnología, según afirma la investigación. Paul Flatters, director de BCS señala que las mujeres de estas regiones están más oprimidas por la sociedad y se benefician más de la tecnología y las redes sociales y porque tienen un papel fundamental en la familia y otras áreas de la vida.

Además, la tecnología se asocia a una mejor educación en todos los países del mundo, pues tienes acceso a Internet y a una buena parte del conocimiento mundial: bibliotecas, museos, reportajes, estudios, entre otros.

Sin duda que la tecnología nos permite un mayor acceso a la educación, la información y la comunicación instantáneas, pero al mismo tiempo crea una dependencia de la cuál no resulta tan fácil desconectarse.

Visto en Oh My Geek!

Con motivo de celebrar el Día Mundial de Internet (17 de mayo), una iniciativa que tiene como objetivo dar a conocer las posibilidades que ofrecen las nuevas tecnologías para elevar el nivel de vida de las personas y contribuir a su desarrollo personal, especialistas del Laboratorio de ESET Latinoamérica prepararon un Decálogo de Seguridad con los consejos más importantes para cuidarse al momento de navegar por la Web.

Con motivo de celebrar el Día Mundial de Internet (17 de mayo), una iniciativa que tiene como objetivo dar a conocer las posibilidades que ofrecen las nuevas tecnologías para elevar el nivel de vida de las personas y contribuir a su desarrollo personal, especialistas del Laboratorio de ESET Latinoamérica prepararon un Decálogo de Seguridad con los consejos más importantes para cuidarse al momento de navegar por la Web.

Según Cristian Borghello, director de Educación de la firma para América Latina, estas recomendaciones permitirán a los usuarios aumentar su protección contra las principales amenazas que circulan en la actualidad por la Red. “En general todas ellas son sencillas y minimizarán la posibilidad de infecciones mientras se utilice la red de redes. Además, es importante que cada uno haga su aporte para que la navegación sea segura”.

- Evitar los enlaces sospechosos: uno de los medios más utilizados para direccionar a las víctimas a sitios maliciosos son los hipervínculos o enlaces. Evitar hacer clic en éstos previene el acceso a páginas con amenazas capaces de infectar las computadoras. Los enlaces pueden estar presentes en un correo electrónico, una ventana de chat o un mensaje en una red social: la clave está en analizar si son ofrecidos en alguna situación sospechosa (una invitación a ver una foto en un idioma distinto al propio, por ejemplo), provienen de un remitente desconocido o remiten a un sitio poco confiable.

- No acceder a sitios web de dudosa reputación: a través de técnicas de Ingeniería Social, muchos portales suelen promocionarse con datos que pueden llamar la atención del usuario – como descuentos en la compra de productos (o incluso ofrecimientos gratuitos), primicias o materiales exclusivos de noticias de actualidad o multimediales. Es recomendable estar atento a esos mensajes y evitar acceder a páginas web con estas características.

- Actualizar el sistema operativo y aplicaciones: mantener actualizados con los últimos parches de seguridad no sólo el sistema operativo, sino también el software instalado en el sistema a fin de evitar la propagación de amenazas a través de las vulnerabilidades que posea el sistema.

- Descargar aplicaciones desde sitios web oficiales: muchos sites simulan ofrecer programas populares que son alterados, modificados o suplantados por versiones que contienen algún tipo de malware y descargan el código malicioso al momento que el usuario lo instala en el sistema. Por eso, es recomendable que al momento de descargar aplicaciones lo haga siempre desde las páginas oficiales.

- Utilizar tecnologías de seguridad: las soluciones antivirus, firewall y antispam representan las aplicaciones más importantes para la protección del equipo ante la principales amenazas que se propagan por Internet. Utilizar estas tecnologías disminuye el riesgo y exposición ante amenazas.

- Evitar el ingreso de información personal en formularios dudosos: cuando una persona se enfrenta a un formulario web que contenga campos con información sensible (por ejemplo, usuario y contraseña), es recomendable verificar la legitimidad del sitio. Una buena estrategia es corroborar el dominio y la utilización del protocolo HTTPS para garantizar la confidencialidad de la información. De esta forma, se pueden prevenir ataques de phishing que intentan obtener información sensible a través de la simulación de una entidad de confianza.

- Tener precaución con los resultados arrojados por buscadores web: a través de técnicas de Black Hat SEO, los atacantes suelen posicionar sus sitios web entre los primeros lugares en los resultados de los buscadores, especialmente en los casos de búsquedas de palabras clave muy utilizadas por el público, como temas de actualidad, noticias extravagantes o temáticas populares (como por ejemplo, deporte y sexo). Ante cualquiera de estas búsquedas, hay que estar atento a los resultados y verificar a qué sitios está enlazando.

- Aceptar sólo contactos conocidos: tanto en los clientes de mensajería instantánea como en redes sociales, es recomendable aceptar e interactuar sólo con contactos conocidos. De esta manera se evita acceder a los perfiles creados por los atacantes para comunicarse con las víctimas y exponerlas a diversas amenazas como malware, phishing, cyberbullying u otras.

- Evitar la ejecución de archivos sospechosos: Para que el malware no ataque a través de archivos ejecutables es recomendable evitar su ejecución a menos que se conozca la seguridad del mismo y su procedencia sea confiable (tanto si proviene de un contacto en la mensajería instantánea, un correo electrónico o un sitio web). Cuando se descargan archivos de redes P2P, se sugiere analizarlos de modo previo a su ejecución con un una solución de seguridad.

- Utilice contraseñas fuertes: muchos servicios en Internet están protegidos con una clave de acceso, de forma de resguardar la privacidad de la información. Si esta contraseña fuera sencilla o común (muy utilizada entre los usuarios) un atacante podría adivinarla y por lo tanto acceder indebidamente como si fuera el usuario verdadero. Por este motivo se recomienda la utilización de contraseñas fuertes, con distintos tipos de caracteres y una longitud de al menos 8 caracteres.

Visto en Canal Ar

Dos de las compañías más grandes de Internet, como Facebook y Google, están en la lista de los cinco principales objetivos de ataques a través de phishing durante el primer trimestre de este año.

Dos de las compañías más grandes de Internet, como Facebook y Google, están en la lista de los cinco principales objetivos de ataques a través de phishing durante el primer trimestre de este año.

Según el informe elaborado por Kaspersky Labs, en los primeros tres meses del año los cinco sitios más atacados durante este periodo fueron: PayPal (52,2%), eBay (13,3%), el sitio del banco HSBC (7,8%), Facebook (5,7%) y Google (3,1%).

En el primer trimestre de este año el porcentaje medio de spam en el tráfico de correo fue de 85,2%, cifra que coincide con los índices generales de 2009. En la primera mitad de marzo se observó una notable reducción de la cantidad de spam, lo cual posiblemente se deba -afirma Kaspersky– a la clausura de 277 sitios relacionados con una botnet.

En este contexto, las principales fuentes del correo electrónico spam no han cambiado respecto de años anteriores durante el primer trimestre de 2010, ya que EE.UU. (16%), India (7%) y Rusia (6%) se mantienen en los tres primeros lugares.

Cabe destacar que en Brasil la situación mejoró notablemente, bajado del tercer al sexto lugar. Asimismo, Turquía y China ya no están entre los 10 primeros.

Con ello, y al igual que el año pasado, Asia sigue siendo la región que más spam envía (31,7%), pero Europa no está muy por detrás, ya que se ha enviado un 30,6% del spam desde este continente.

Visto en Emol

Buscaron tambien:

Verizon planea lanzar al mercado lo que será la cuarta generación en telefonía móvil (4G), una nueva experiencia en tecnología inalámbrica. Denominada Long Term Evolution (LTE), ofrece la posibilidad de enviar desde señales de televisión hasta controlar la energía del hogar mediante enchufes de pared.

Verizon planea lanzar al mercado lo que será la cuarta generación en telefonía móvil (4G), una nueva experiencia en tecnología inalámbrica. Denominada Long Term Evolution (LTE), ofrece la posibilidad de enviar desde señales de televisión hasta controlar la energía del hogar mediante enchufes de pared.

La compañía ansia brindar su servicio a más de 100 millones de usuarios. A demás, con este avance, los celulares también estarán a la orden del día, siendo capaces de hacer lo mismo que una computadora de escritorio A su vez, mejorará la calidad de la comunicación de voz.

“Queremos alcanzar una penetración del 500 al 600 por ciento“, afirma el vicepresidente ejecutivo y director tecnológico, Richard Lynch, a Technology Review. Esto equivaldría a cinco o seis aparatos por persona.

La tecnología 4G ofrece a los usuarios la posibilidad de navegar de manera más rápida con menor latencia, es decir, el tiempo que tardan los datos en llegar desde un punto de la red a otro, a diferencia de las redes sociales actuales. Lynch sostiene que con la LTE se logrará un rendimiento uniforme y fiable de entre cinco a doce megabits por segundo.

Además de ser más rápida que las otras redes, la técnica 4G promete cambiar la forma de vida de los individuos, ya que modifica gradualmente la manera de manipular los aparatos domésticos, como por ejemplo el televisor, así como también los automóviles, los ordenadores y los teléfonos celulares normales. Así mismo se pensaron enchufes de pared y enchufes múltiples con la capacidad de monitorear la temperatura del hogar y administrar su energía.

El problema que presenta la compañía es que la mayoría de los dispositivos no estarán a cargo de Verizon ya que la empresa, cuando adquirió el espectro de 700 megahercios, se vio obligada a abrir su red a otros aparatos creados por otras compañías. Sin embargo, hasta el momento los instrumentos están en una primera fase, puesto que deben ser testeados para garantizar su buen funcionamiento en la red.

Un dato no menor es que la compañía líder de telecomunicaciones comenzó a construir un nuevo laboratorio en Waltham, Massachussets, para que diversas empresas puedan crear y poner a prueba los instrumentos inalámbricos 4G.

Jeff Kagan, analista independiente del sector inalámbrico y de telecomunicaciones, cree que los nuevos aparatos serán aceptados por una gran mayoría de usuarios.

Wi-Max y LTE

En la era 4G también estará presente la tecnología inalámbrica Wi-Max, que presenta caracteristicas similares a la red LTE. Será utilizada en su mayoría para brindar el acceso a Internet en lugares donde escasea las redes cableadas. Según Arogyaswami Paulraj, profesor de Stanford que ha trabajado con esta compañía sostiene que los datos inalámbricos superan a los de voz en diversas zonas del mundo.

Un dato clave de la red LTE es que funciona con los protocolos de Internet (IP). Lynch sostiene que la voz se transmite como una aplicación a lo largo de la red 4G. Por lo que algunos investigadores creen que el tráfico inalámbrico nuevo tendrá su origen en dispositivos basados en IP.

Según Lynch, es posible que una cantidad de nuevos dispositivos inalámbricos terminen por colmar el ancho de banda. “Nunca habrá suficiente ancho de banda para mi visión de lo que puede hacerse a nivel de tecnología inalámbrica“, afirma.

La tecnología del mañana, hoy

Para Kagan, a partir de que la empresa Apple creó los dispositivos móviles como el IPhone, una gran cantidad de usuarios se ha acostumbrado a las conexiones de datos móviles. Un ejemplo claro es el consumo masivo de aparatos con redes 3G. A su vez, cree que los consumidores, cuando noten la velocidad y practicidad de sus equipos, comenzarán a demandar nuevos dispositivos que se conecten a Internet con una banda más ancha.

Paralelamente, Pauraj considera que la empresa Verizon esta dejando a un costado la necesidad del ancho de banda. Para él, otro éxito como lo fue el iPhone podría dejar a la compañía a un costado del mercado de la telefonía móvil.”La LTE es una buena tecnología, aunque su problema es la falta de espectro.”, concluye.

Lee Ki-tae, presidente de negocios de la red de telecomunicaciones de Samsung, cree que este año la tecnología 4G superará sus expectativas, ya que “se convertirá en el servicio móvil que abarcará prácticamente todo.”

Visto en La Flecha

Prev1...131415...28Next

Prev1...131415...28Next  Page 14 of 28

Page 14 of 28

La renovada versión de Office, que incluye diversas mejoras respecto de la versión 2007, comenzará a venderse en las tiendas nacionales a partir del 15 de junio.

La renovada versión de Office, que incluye diversas mejoras respecto de la versión 2007, comenzará a venderse en las tiendas nacionales a partir del 15 de junio.