buscadores - search results

If you're not happy with the results, please do another search

Concretamente, la cuota de mercado de Google ha caído a un 69,7% durante el segundo trimestre, desde el 71,1% de la primera mitad del año. “El crecimiento de los ingresos en las búsquedas de Google continúa disminuyendo, ya que el mercado de Europa Occidental ha alcanzado su madurez y Google tiene dificultades para ganar cuota en los mercados asiáticos de rápido crecimiento“, ha declarado Martin Olausson, analista de Strategy Analytics.

Concretamente, la cuota de mercado de Google ha caído a un 69,7% durante el segundo trimestre, desde el 71,1% de la primera mitad del año. “El crecimiento de los ingresos en las búsquedas de Google continúa disminuyendo, ya que el mercado de Europa Occidental ha alcanzado su madurez y Google tiene dificultades para ganar cuota en los mercados asiáticos de rápido crecimiento“, ha declarado Martin Olausson, analista de Strategy Analytics.

“Como compañía, será cada vez más importante para Google encontrar nuevas e importantes fuente de ingresos que compensen la desaceleración del crecimiento en las búsquedas“, opina Olausson. En enero, Google advirtió de manera inesperada de que podría abandonar China debido a la censura y después de sufrir un ataque de piratería que parecía proceder desde dentro del país, y finalmente dejó su servicio de búsqueda Google.cn y comenzó a desviar a los usuarios a la página de Hong Kong, no sometida a filtros.

El mayor beneficiado a escala global fue el portal chino Baidu, el cuarto mayor proveedor de búsqueda a nivel mundial, que casi alcanzó a los buscadores de Yahoo y Microsoft. “Baidu ha capitalizado la retirada de Google en China y el rápido crecimiento en general del mercado chino de búsquedas“, según los datos de Strategy Analytics. La cuota global de Baidu ha ascendido a un 4,6%, mientras que Microsoft controla el 4,8 por ciento del mercado y Yahoo el 5,4%.

El mercado mundial de publicidad en línea llegó a los 6.200 millones de dólares en el segundo trimestre, lo que implica un aumento del 2,7% con respecto al anterior trimestre, indica Strategy Analytics.

Visto en La Flecha

Buscaron tambien:

Google encontrará antes de buscar. Parece un acertijo pero es el nuevo objetivo de los ingenieros del principal buscador, y también de sus competidores. Con los datos que tienen en sus servidores, más lo que saben de cada uno de sus usuarios, en poco tiempo podrán ofrecer información relevante al internauta antes incluso de que abra el navegador. El precio a pagar es alto: renunciar a la privacidad.

Google encontrará antes de buscar. Parece un acertijo pero es el nuevo objetivo de los ingenieros del principal buscador, y también de sus competidores. Con los datos que tienen en sus servidores, más lo que saben de cada uno de sus usuarios, en poco tiempo podrán ofrecer información relevante al internauta antes incluso de que abra el navegador. El precio a pagar es alto: renunciar a la privacidad.

El ingeniero jefe de búsquedas de Google, Amit Singhal, estuvo ayer en Madrid para dar una charla sobre el pasado, presente y futuro de las tecnologías de búsqueda. Sólo dedicó 15 minutos, más las preguntas, al porvenir, pero el panorama que dibujó será muy diferente al actual. Hoy Google ofrece información pasada o, como mucho, la recién publicada en internet, gracias al nuevo sistema de búsqueda en tiempo real que presentó en abril. Pero en dos años podrá anticiparse a las necesidades del usuario.

“La privacidad no debe frenar la innovación”, dice un ingeniero de Google

Singhal puso varios ejemplos. En uno, el usuario comparte su agenda de actividades con el buscador. De esta manera, conoce cuándo tiene un rato libre para, por ejemplo, comprar algo que tenía apuntado. Gracias al móvil, Google puede localizarlo y ofrecerle tiendas a su alrededor. El trabajo más duro, el de mostrar las ofertas en su web, lo hace el dueño de la tienda. En otro ejemplo, ante una reunión en un punto concreto de la ciudad, Google News sabrá que, minutos antes de la cita, se ha producido un gran accidente en la zona. El buscador podrá avisar al usuario mostrando el suceso sobre el mapa, dándole alternativas para llegar.

La tecnología ya existe

“La tecnología necesaria para conseguirlo ya está disponible”, aseguró Singhal. Pero cree que el servicio se pondrá en marcha dentro de entre dos y cinco años. El retraso no es esencialmente tecnológico. “Antes necesitamos investigar más para que el servicio respete la privacidad”, explicó. La clave del éxito de esta anticipación a los deseos es que el buscador sepa lo más posible del usuario: donde está en ese momento, su historial de búsquedas anteriores en internet o su agenda personal.

“Lo que uno busca ya lo han buscado otros muchos antes”, dice Yahoo

Singhal recordó que un servicio así sólo puede funcionar con el consentimiento expreso del internauta. Pero también reconoció que sin ese ok su eficacia sería muy reducida. “En la historia de la tecnología, con cada cosa nueva surgían problemas”, comenta. Y puso el ejemplo de la aparición de la imprenta, cuando la iglesia lanzó advertencias de que podrían surgir biblias con contenido corrompido. “Todas las tecnologías pueden usarse de forma perversa; los buscadores, como la medicina, han mejorado la vida, pero podrían ser usados para el mal”, añadió.

El ingeniero de Google parece emplazar al usuario a elegir. “La clave está en que la privacidad sea una prioridad pero, al mismo tiempo, no hay que dejar que frene la innovación tecnológica que mejora nuestras vidas”.

Adivinar la intención

“Internet sabrá lo que todo el mundo está haciendo”, asegura Ballmer

Para el responsable del centro de investigación que Yahoo tiene en Barcelona, Ricardo Baeza-Yates, el objetivo es que el usuario deje de trabajar. “Que la búsqueda sea implícita, que te la dé antes de ir a buscarla”, explica. Para ello hay que imaginar los deseos del internauta. Pero no se trata de jugar a ser adivinos. “Anticiparse significa saber qué hacías antes para ver qué vas a hacer después”, aclara. Si alguien busca en Yahoo un vuelo, lo más probable es que a continuación necesite un hotel, ejemplifica.

La base de este razonamiento está en la biología: somos seres de costumbres. “Muchas de las cosas que hacemos son previsibles”, señala Baeza-Yates. Además, las personas no son muy diferentes unas de otras. Lo que uno busca ya lo han buscado otros muchos antes. “Si consigues deducir cómo buscan los grupos, el problema de la privacidad deja de serlo”, asegura el ingeniero de Yahoo.

En una reciente charla en la Universidad de Sao Paulo, el presidente de Microsoft, Steve Ballmer, puso un ejemplo de cómo pueden aprovecharse los buscadores de este hecho biológico. Cuando la compañía lanzó Bing incorporó un corrector ortográfico similar al que lleva su Microsoft Word. Pero a diferencia del procesador de textos, este corrector se apoya en su conexión a internet, lo que permite analizar los fallos de muchos. “Y ahora tenemos literalmente millones y millones de personas equivocándose con las mismas palabras, lo sabemos en tiempo real, y el corrector es mejor. La nube [en referencia a la informática en la red] aprende y te ayuda a aprender”, dijo. Con este ejemplo, Ballmer dibujó el porvenir de las búsquedas: “En el futuro, internet sabrá qué estás haciendo cada vez más, con tu permiso, entenderá lo que estás haciendo, y sabrá mejor cómo servirte, o verá lo que todo el mundo está haciendo y usará este conocimiento para servirte mejor”, declaró.

Inteligencia colectiva

Los primeros ejemplos de esta inteligencia colectiva almacenada en los servidores de los buscadores ya pueden verse. Google Suggest , por ejemplo, sólo necesita que se ponga la palabra España en la casilla para mostrar sugerencias que intentan adivinar lo que se está buscando. Antes de acabar la frase, la web ofrece acabarla con “Mundial 2010” o con alguno de los contrincantes con los que se ha topado el equipo español de fútbol en Suráfrica.

En este caso, Google se ha apoyado en las recientes búsquedas que han hecho millones de personas en los días pasados para anticiparse. Además cuenta con otras herramientas. Así, aprovecha el historial de navegación, por ejemplo, para conocer qué páginas se han visitado previamente. La dirección IP (que identifica al ordenador en internet) les ayuda a ubicar al internauta para que la información le resulte cercana.

El último elemento clave es la información creada por los propios usuarios en redes sociales y blogs. Google, como Yahoo y Bing, ya no buscan sólo en viejos archivos; ahora rastrean la información en tiempo real. Mediante acuerdos con sitios como Facebook, Twitter o las principales redes de blogs, los buscadores pueden saber qué se está cociendo en internet al instante. En Google, por ejemplo, aparecen las actualizaciones de Twitter a los dos segundos de producirse. El problema que genera esta inmediatez es que es difícil saber qué mensaje en Twitter o qué post en un blog es más relevante.

Pero para que se cumplan los vaticinios de Singhal, Baeza-Yates y Ballmer, las webs han de entender también lo que se busca. “Adivinar lo que el usuario quiere con sólo dos palabras es complicado”, recuerda Baeza-Yates. El problema es que ambas partes, personas y máquinas, “han aceptado este tipo de comunicación minimalista”, añade. Para él, lo importante es darle significado a las búsquedas que hoy son sintácticas.

Visto en Público

Titulo: Marketing online. Posicionamiento en Buscadores

Formato: PDF

Tamaño: 10.29 Mb

Descargar

Archivos alojados en formato ZIP en MediaFire.com usa tu descompresor favorito para disfrutar del manual.

Hace unas horas se activo la opción “Suggest” en nuestro buscador favorito Google. Como su nombre lo indica nos sugiere palabras claves para realizar mas fácilmente las búsquedas.

Está tecnología ya era usada en Google.com ahora está disponible para todos los países de Latinoamérica.

Arturo González Rebolledo

Webfecto.com

El equipo del Laboratorio de la empresa desarrolladora del multipremiado antivirus ESET NOD32 advierte sobre el afianzamiento del malware dinámico como tendencia para el 2011, apoyado en el creciente desarrollo de las botnet.

El equipo del Laboratorio de la empresa desarrolladora del multipremiado antivirus ESET NOD32 advierte sobre el afianzamiento del malware dinámico como tendencia para el 2011, apoyado en el creciente desarrollo de las botnet.

Las redes botnet serán protagonistas durante el próximo año, afirmando la tendencia observada durante el 2010: mayor cantidad de malware del tipo bot, aumento en la cantidad de redes activas y más cantidad de equipos zombis, según el informe “Tendencias 2011: las botnet y el malware dinámico” de la compañía líder en seguridad informática ESET.

Asimismo, el monto recaudado por los administradores de este tipo de redes también aumentará y se verán innovaciones en las tecnologías de las mismas. Esta tendencia incrementará el trabajo enfocado a dar de baja este tipo de redes delictivas. Asimismo, el monto recaudado por los administradores de este tipo de redes también aumentará y se verán innovaciones en las tecnologías de las mismas. Esta tendencia incrementará el trabajo enfocado a dar de baja este tipo de redes delictivas.

Entre las principales, se pueden mencionar:

Auge de las botnet y el fin del malware estático

Los códigos maliciosos dinámicos son aquellos que primero infectan el sistema y luego, a través de algún acceso remoto al equipo afectado, permiten al atacante realizar diversas tareas mientras el equipo no sea desinfectado.

Las botnet son la confirmación del malware dinámico en conjunto con el negocio delictivo: los equipos zombis pueden ser utilizados en cualquier momento por el administrador de la red para realizar diversas tareas que por lo general están asociadas a diversos delitos informáticos, tales como el robo de información, ataques a través de Internet o envío de spam, entre otros.

Según los datos relevados por el Laboratorio de ESET Latinoamérica, a noviembre de 2010 fueron detectadas unas cinco mil quinientas botnet (habiendo llegado a seis mil en meses como mayo o julio de 2010), contra los pocos más de cuatro mil de finales del año anterior. Según esta tendencia se estima que durante el 2011 la mayoría de los usuarios infectados con cualquier tipo de código malicioso podrían formar parte de una botnet.

El principal motivo del auge de las botnet y de la gran cantidad de usuarios infectados está basado en que el atacante obtiene un importante rédito económico por los servicios delictivos brindados por estas redes. Además, necesitan de muy poco dinero inicial para armar este tipo de red delictiva ya que pueden obtener paneles de administración y malware del tipo bot a muy bajo costo.

Desarrollo de malware multiplataforma

Como alternativa más rentable para los desarrolladores de malware aparece la creación de códigos maliciosos multi-plataforma, archivos que pueden afectar a diversas plataformas con un mismo fin, o bajo un mismo modelo de infección. Un ejemplo de esta tendencia se observó a finales de año, con la aparición de una nueva variante del troyano Koobface, conocida como Boonana e identificada por ESET con la firma Java/Boonana.A. Esto implicó entonces la primer versión multi-plataforma de este troyano que está en actividad desde finales de 2008 y que, dos años después de su creación, expande su propagación más allá de sistemas Windows, infectado también sistemas Linux y Mac OS.

También esta tendencia se observó a principio de año con un experimento realizado para crear botnet en plataformas móviles con iPhone y Android, obteniendo más de ocho mil dispositivos afectados.

BlackHat SEO Social

Hoy en día prácticamente ningún usuario de Internet pasa un día completo sin realizar una búsqueda en la web o utilizar alguna red social. Durante el próximo año este dato tampoco será ignorado por los atacantes, por lo que se estima que incorporen nuevas tendencias basadas en los ataques ya existentes para estos dos servicios.

En materia de buscadores, se espera una optimización en los tiempos de posicionamiento, es decir, una menor demora entre la ocurrencia del evento usado como anzuelo y su ubicación en resultados envenenados por medio de técnicas de BlackHat SEO.

Las redes sociales, por su parte, ganan cada vez más usuarios, por lo que es esperable que continúen siendo usadas como medio de propagación de malware, phishing, spam o scam entre otras amenazas informáticas.

A su vez, es probable que el hecho de que los buscadores comiencen a mostrar no sólo sitios web, sino también resultados en redes sociales origine una nueva forma de BlackHat SEO basada en las redes sociales, donde ya no es necesario para los atacantes la creación de sitios web envenenados sino que pueden hacerlo directamente con perfiles falsos generando contenidos que enlacen a malware.

“El malware dinámico apoyado en el crecimiento de las botnet, el desarrollo de malware multiplataforma y el BlackHat SEO Social serán noticias en el 2011. Sin embargo, también continuarán consolidándose ataques informáticos que ya casi son clásicos y que se sumarán a las tendencias mencionadas: la explotación de vulnerabilidades, el uso de técnicas de Ingeniería Social, la apropiación de datos privados de los usuarios por medio de las redes sociales y el desarrollo de malware desde Latinoamérica”, aseguró Federico Pacheco, Gerente de Educación e Investigación de ESET Latinoamérica.

Visto en CXO Community

Un nuevo informe del Pew Internet Research concluye que cada vez más usuarios sienten preocupación por su reputación online. Así lo confirman los datos, ya que más de la mitad de los internautas adultos (un 57% en concreto) dicen haber rastreado sus huellas en un buscador para localizar qué información sobre ellos se encuentra disponible en la Web.

Un nuevo informe del Pew Internet Research concluye que cada vez más usuarios sienten preocupación por su reputación online. Así lo confirman los datos, ya que más de la mitad de los internautas adultos (un 57% en concreto) dicen haber rastreado sus huellas en un buscador para localizar qué información sobre ellos se encuentra disponible en la Web.

El estudio, realizado entre una muestra de 2.253 personas, revela que los jóvenes, lejos de ser indiferentes a cómo se percibe su presencia en la Red, son los más activos a la hora de trabajar su reputación en todas sus dimensiones. Sólo un ejemplo: más de dos tercios de los usuarios de redes sociales (un 71%) con edades comprendidas entre los 18 y los 29 años han cambiado las opciones de privacidad en sus perfiles para limitar lo que comparten con otros usuarios.

La administración de la reputación online se ha convertido actualmente en una característica que define cualquier actividad que se desarrolla en internet para un gran número de usuarios, especialmente para los más jóvenes. En cualquier caso, se detectan dos claras conductas: la de aquellos que se muestran muy cuidadosos en cómo proyectar su imagen en la Red para adapatar a su potencial público y la de quienes adoptan una actitud más abierta a la hora de compartir información sobre ellos no restringiendo lo que comparten.

Mary Madden, responsable de este estudio, ha asegurado que “los buscadores y las redes sociales ahora juegan un papel esencial en la construcción de nuestra identidad online” y que “muchos usuarios están aprendiendo y redefiniendo su actitud cuando cambian las opciones de privacidad en sus perfiles, personalizando quien puede ver sus actualizaciones y eliminando la información que no quieren que aparezcan online”. En contra de una percepción mayoritaria, los jóvenes son el colectivo que más se presta a restringir lo que comparten y con quién lo comparte, vigilando más de cerca aquello que puede dañar su imagen en internet.

Visto en ABC

Con motivo de celebrar el Día Mundial de Internet (17 de mayo), una iniciativa que tiene como objetivo dar a conocer las posibilidades que ofrecen las nuevas tecnologías para elevar el nivel de vida de las personas y contribuir a su desarrollo personal, especialistas del Laboratorio de ESET Latinoamérica prepararon un Decálogo de Seguridad con los consejos más importantes para cuidarse al momento de navegar por la Web.

Con motivo de celebrar el Día Mundial de Internet (17 de mayo), una iniciativa que tiene como objetivo dar a conocer las posibilidades que ofrecen las nuevas tecnologías para elevar el nivel de vida de las personas y contribuir a su desarrollo personal, especialistas del Laboratorio de ESET Latinoamérica prepararon un Decálogo de Seguridad con los consejos más importantes para cuidarse al momento de navegar por la Web.

Según Cristian Borghello, director de Educación de la firma para América Latina, estas recomendaciones permitirán a los usuarios aumentar su protección contra las principales amenazas que circulan en la actualidad por la Red. “En general todas ellas son sencillas y minimizarán la posibilidad de infecciones mientras se utilice la red de redes. Además, es importante que cada uno haga su aporte para que la navegación sea segura”.

- Evitar los enlaces sospechosos: uno de los medios más utilizados para direccionar a las víctimas a sitios maliciosos son los hipervínculos o enlaces. Evitar hacer clic en éstos previene el acceso a páginas con amenazas capaces de infectar las computadoras. Los enlaces pueden estar presentes en un correo electrónico, una ventana de chat o un mensaje en una red social: la clave está en analizar si son ofrecidos en alguna situación sospechosa (una invitación a ver una foto en un idioma distinto al propio, por ejemplo), provienen de un remitente desconocido o remiten a un sitio poco confiable.

- No acceder a sitios web de dudosa reputación: a través de técnicas de Ingeniería Social, muchos portales suelen promocionarse con datos que pueden llamar la atención del usuario – como descuentos en la compra de productos (o incluso ofrecimientos gratuitos), primicias o materiales exclusivos de noticias de actualidad o multimediales. Es recomendable estar atento a esos mensajes y evitar acceder a páginas web con estas características.

- Actualizar el sistema operativo y aplicaciones: mantener actualizados con los últimos parches de seguridad no sólo el sistema operativo, sino también el software instalado en el sistema a fin de evitar la propagación de amenazas a través de las vulnerabilidades que posea el sistema.

- Descargar aplicaciones desde sitios web oficiales: muchos sites simulan ofrecer programas populares que son alterados, modificados o suplantados por versiones que contienen algún tipo de malware y descargan el código malicioso al momento que el usuario lo instala en el sistema. Por eso, es recomendable que al momento de descargar aplicaciones lo haga siempre desde las páginas oficiales.

- Utilizar tecnologías de seguridad: las soluciones antivirus, firewall y antispam representan las aplicaciones más importantes para la protección del equipo ante la principales amenazas que se propagan por Internet. Utilizar estas tecnologías disminuye el riesgo y exposición ante amenazas.

- Evitar el ingreso de información personal en formularios dudosos: cuando una persona se enfrenta a un formulario web que contenga campos con información sensible (por ejemplo, usuario y contraseña), es recomendable verificar la legitimidad del sitio. Una buena estrategia es corroborar el dominio y la utilización del protocolo HTTPS para garantizar la confidencialidad de la información. De esta forma, se pueden prevenir ataques de phishing que intentan obtener información sensible a través de la simulación de una entidad de confianza.

- Tener precaución con los resultados arrojados por buscadores web: a través de técnicas de Black Hat SEO, los atacantes suelen posicionar sus sitios web entre los primeros lugares en los resultados de los buscadores, especialmente en los casos de búsquedas de palabras clave muy utilizadas por el público, como temas de actualidad, noticias extravagantes o temáticas populares (como por ejemplo, deporte y sexo). Ante cualquiera de estas búsquedas, hay que estar atento a los resultados y verificar a qué sitios está enlazando.

- Aceptar sólo contactos conocidos: tanto en los clientes de mensajería instantánea como en redes sociales, es recomendable aceptar e interactuar sólo con contactos conocidos. De esta manera se evita acceder a los perfiles creados por los atacantes para comunicarse con las víctimas y exponerlas a diversas amenazas como malware, phishing, cyberbullying u otras.

- Evitar la ejecución de archivos sospechosos: Para que el malware no ataque a través de archivos ejecutables es recomendable evitar su ejecución a menos que se conozca la seguridad del mismo y su procedencia sea confiable (tanto si proviene de un contacto en la mensajería instantánea, un correo electrónico o un sitio web). Cuando se descargan archivos de redes P2P, se sugiere analizarlos de modo previo a su ejecución con un una solución de seguridad.

- Utilice contraseñas fuertes: muchos servicios en Internet están protegidos con una clave de acceso, de forma de resguardar la privacidad de la información. Si esta contraseña fuera sencilla o común (muy utilizada entre los usuarios) un atacante podría adivinarla y por lo tanto acceder indebidamente como si fuera el usuario verdadero. Por este motivo se recomienda la utilización de contraseñas fuertes, con distintos tipos de caracteres y una longitud de al menos 8 caracteres.

Visto en Canal Ar

Según el informe “Uso de Internet desde el móvil: Tendencias de Futuro”, publicado por Nielsen Online y TAPTAP Networks, el perfil de los usuarios de Internet móvil se corresponde principalmente con hombres (61%), con una edad de entre 25 y 34 años, que se decantan por la búsqueda de información en portales y buscadores y por el acceso al correo electrónico, concentrando esta categoría el mayor número de visitas.

Según el informe “Uso de Internet desde el móvil: Tendencias de Futuro”, publicado por Nielsen Online y TAPTAP Networks, el perfil de los usuarios de Internet móvil se corresponde principalmente con hombres (61%), con una edad de entre 25 y 34 años, que se decantan por la búsqueda de información en portales y buscadores y por el acceso al correo electrónico, concentrando esta categoría el mayor número de visitas.

Los contenidos más buscados son los relacionados con las redes sociales, que destaca como la herramienta que registra un mayor crecimiento en el último año, así como el entretenimiento, noticias y mapas de ubicación.

En cuanto a los modelos y marcas de dispositivos más utilizados a la hora de navegar por Internet, el Nokia 5800 encabeza el ranking de los más populares, seguido del iPhone y el Nokia N95, lo que pone de manifiesto la preferencia de los usuarios por los móviles táctiles a la hora de acceder a la red.

Desde el punto de vista publicitario, el estudio pone de manifiesto que el mercado de móviles y smartphones tiene cada vez más relevancia para los anunciantes, que ven en él un medio “poco saturado” donde obtener un “buen recuerdo” de marca y poder segmentar mejor sus audiencias.

Visto en PC World

Buscaron tambien:

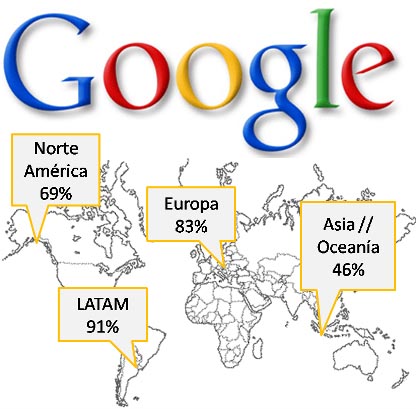

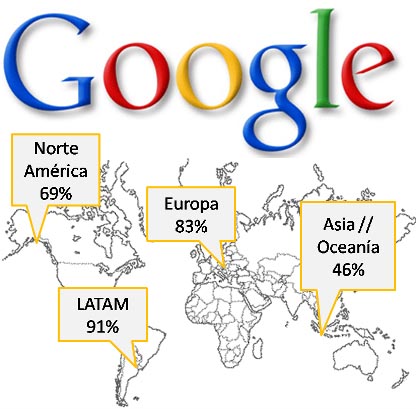

Cuota de mercado de Google entre los buscadores web

¿Sabías que en latino América Google Ocupa el 91% de la cuota mundial entre los buscadores Web? Tan natural se nos ha hecho el uso de Google como nuestro buscador web favorito que en Chile el 93% de los usuarios ha optado por él. Está y las demás estadísticas sobre la penetración de Google en el mercado mundial de los buscadores web podrás conocerlas a continuación.

Google en el Norte y centro de América América // Norte // Centro 69%

- México 88%

- Canadá 78%

- USA 72%

- Puerto Rico 57%

- Iceland 51%

|

Google en Sudamerica América Latina 91%

- Venezuela 93%

- Chile 93%

- Colombia 91%

- Brazil 89%

- Argentina 89%

|

Google en Europa Europa 83%

- Lithuania 98%

- Latvia 97%

- Belgium 96%

- Hungary 96%

- Netherlands 95%

- Poland 95%

- Romania 95%

- Portugal 94%

- Spain 93%

- Germany 93%

- Switzerland 93%

- Finland 92%

- Denmark 92%

- France 91%

- UK 90%

- Italy 90%

- Austria 88%

- Norway 81%

- Sweden 80%

- Bulgaria 80%

- Israel 80%

- Ireland 76%

- Slovakia 75%

- Ukraine 72%

- Estonia 53%

- Czech. R 34%

- Russia 32%

|

Google en Asia y Oceanía Asia // Oceanía 46%

- Australia 87%

- India 81%

- NewZelanda 72%

- Singapore 57%

- Malasya 51%

- Japan 38%

- China 26%

- Hong Kong 26%

- Taiwan 18%

- S. Korea 3%

|

Imagen original

Arturo

Webfecto.com

Buscaron tambien:

Facebook supera a Google

Las numerosas felicitaciones navideñas realizadas a través de las redes sociales durante estas fiestas son muestra de la importancia que estas webs han adquirido como canales de comunicación. Hasta el punto de que Facebook, por primera vez en su historia, ha superado en número de visitas al gigante de los buscadores: Google.

Según la información de la web Fontem.com, Facebook se posicionó como el site más visto durante los días de Nochebuena y Navidad, como registró la empresa Hitwise, que analiza el tráfico online.

Una noticia que no resulta sorprendente para los expertos, como recoge Marshall Kirkpatrick en Read Write Web. Ya durante las Navidades del 2008, la red social se colocó como la segunda página más visitada en los EE UU, con 140 millones de usuarios únicos.

Una cifra que ha aumentado hasta los 350 millones de usuarios en todo el mundo, siendo además la palabra más usada en los motores de búsqueda.

Visto en 20 minutos

12Next  Page 1 of 2

Page 1 of 2

Concretamente, la cuota de mercado de Google ha caído a un 69,7% durante el segundo trimestre, desde el 71,1% de la primera mitad del año. “El crecimiento de los ingresos en las búsquedas de Google continúa disminuyendo, ya que el mercado de Europa Occidental ha alcanzado su madurez y Google tiene dificultades para ganar cuota en los mercados asiáticos de rápido crecimiento“, ha declarado Martin Olausson, analista de Strategy Analytics.

Concretamente, la cuota de mercado de Google ha caído a un 69,7% durante el segundo trimestre, desde el 71,1% de la primera mitad del año. “El crecimiento de los ingresos en las búsquedas de Google continúa disminuyendo, ya que el mercado de Europa Occidental ha alcanzado su madurez y Google tiene dificultades para ganar cuota en los mercados asiáticos de rápido crecimiento“, ha declarado Martin Olausson, analista de Strategy Analytics.