Infografía: Principales amenazas para tu ordenador los Troyanos

El troyano o caballo de Troya a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños.

El troyano o caballo de Troya a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños.

A medida que nuestro mundo se vuelve cada vez más complejo e interconectado, necesitamos una nueva lente para ayudar a darle sentido.

La ciencia nos ayuda a modelar y entender la complejidad, el diseño nos ayuda a interactuar con ella administrar una gran cantidad de datos. Ciencia y diseño en conjunto constituyen una poderosa herramienta para navegar por el futuro.

The Internet map es un ejercicio que aplica este lente al creciente volumen de datos en el mundo. A través de este trabajo, estamos comenzando a tener un nuevo “Big Picture”, con nuevas perspectiva en los patrones, flujos y las fuerzas que sustentan la vida moderna, lo que provoca nuevas ideas, intuiciones y emociones.

El mapa abarca más de 350 mil sitios web de 196 países e incluye todos los nombres de dominio. El mapa presenta los vínculos entre sitios web. Cada sitio web está representado por un círculo, y cuanto mayor sea la cantidad de tráfico del sitio web, más grande será el círculo.

Los usuarios pueden elegir entre diferentes sitios web, averiguar el modo en que se conectan, entre más fuertes sea la conexión los círculos estarán más cerca unos de otros.

The Internet map es parte del proyecto Visualizing the Big Picture y es una suma del trabajo entre diseñadores y científicos para revelar esta nueva perspectiva de la información y sus relaciones.

Visto en IsoPixel

El día de hoy, Google ha lanzado una divertida aplicación web para poder tocar música con 19 diferentes instrumentos con tus amigos, se trata de Jam With Chrome y simula una banda virtual; pues podrás tocar la guitarra, el piano, baterías junto con tus amigos creando así divertidas melodías.

Con Jam With Chrome es posible invitar hasta tres amigos a tocar juntos, cada quien improvisando a su gusto y eligiendo el instrumento de su agrado.

Es una interesante herramienta para divertirse un rato, pero más que nada fue lanzado por Google para mostrar las últimas tecnologías web modernas, incluidas las características de HTML5, como la API Web Audio, WebSockets y CSS3.

Visto en WebAdictos

Este año 2012 las redes sociales han crecido en gran medida. A continuación conocerás su expansión.

Angry Birds Star Wars ya está aquí disponible para descarga desde el sitio oficial http://angrybirds.tumblr.com/, selecciona el sistema operativo de tu dispositivo móvil o de escritorio y a jugar.

Estamos a horas del esperado lanzamiento de las nuevas aventuras de los irritados pájaros versus sus cerdos enemigos.

Luego de varios vídeos donde conocimos a los personajes han publicado ya el último, que comparto a continuación.

Ahora solo falta jugarlo!

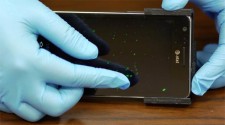

Actualmente la mayoría de los teléfonos funcionan con pantallas sensibles al tacto (Touch Screen) pero te has preguntado qué tan contaminado puede estar tu gadget por la constante manipulación. Diversos estudios indican que estos aparatos pueden ser considerados como un potencial riesgo para la salud; pruebas demuestran que las pantallas táctiles superan hasta 18 veces en bacterias a los baños públicos.

Actualmente la mayoría de los teléfonos funcionan con pantallas sensibles al tacto (Touch Screen) pero te has preguntado qué tan contaminado puede estar tu gadget por la constante manipulación. Diversos estudios indican que estos aparatos pueden ser considerados como un potencial riesgo para la salud; pruebas demuestran que las pantallas táctiles superan hasta 18 veces en bacterias a los baños públicos.

La cantidad de bacterias que viven dentro de un organismo sano excede el número de las células humanas en razón de 10 a 1. Solo en la boca humana habitan 600 tipos diferentes de bacterias. Dentro y fuera del cuerpo habitan millones más, están en todo lo que vemos, tocamos y comemos.

A diferencia de otros microorganismos, las bacterias tienen la capacidad de sobrevivir a condiciones climáticas extremas y algunas no requieren de oxígeno pudiendo causar una infección cuando se encuentran en grandes cantidades y consiguen una ventana de entrada como heridas o cuando son trasportadas a un habitat distinto.

“Cuando combinas la proximidad de la nariz, boca y oídos con un teléfono, más allá de establecer cualquier tipo de comunicación, estás engendrando con tu calor una serie de bacterias o virus que pueden desencadenar gripe, conjuntivitis, diarrea y otro tipo de enfermedades ya que su portabilidad y el hecho de que lo llevemos a cualquier lugar, permite que tenga contacto prácticamente con cualquier superficie y objeto” dice Jeffrey Cain presidente de la Academia Americana de Médicos de Familia.

Y aquí es donde surge el problema de mantener una pantalla táctil limpia, ya que hay discrepancia entre lo que aconsejan los doctores y lo que sugieren los fabricantes de aparatos acerca de su limpieza, porque aunque existen productos que se venden específicamente para limpiar teléfonos móviles, en ocasiones lo único que logran es dañar la pantalla del aparato sin eliminar el 100% de gérmenes que en él habitan.

Para analizar con más detenimiento este fenómeno, la Universidad Médica de Carolina del Sur realizo estudios a teléfonos seleccionados al azar. Encontrando principalmente la presencia de bacterias como E.coli, estafilococos y coliformes, bacterias que indica contaminación fecal.

Una vez llegando a esta conclusión, los científicos se dispusieron de analizar los principales métodos de limpieza: agua, alcohol, Windex y toallas húmedas Nice n’ Clean. El alcohol fue el que mejor calificación obtuvo, ya que su uso elimina casi el 100% de bacterias. El agua, en comparación, resultó ser el peor método de limpieza con solo un 20%.

Por su parte, los fabricantes como Apple y BlackBerry en el manual del propietario prohíben limpiar la pantalla con Windex, aerosoles, disolventes, alcohol, amoniaco y abrasivos. En cambio los fabricantes que utilizan Gorilla Glass no tienen una política oficial sobre métodos de asepsia.

Sin embargo Boh Ruffin, ingeniero de Corning Gorilla Glass, dice que sus productos son fácil de limpiar que soportan todo tipo de productos para su aseo. La limpieza con toallitas de alcohol no degrada el rendimiento del vidrio, lo único que puede a afectar el cristal son substancias como el ácido clorhídrico.

Visto en Matuk

¿Te imaginas el mundo sin Internet? ¿Que sucedería? Quizás esto…

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

1. Sea precavido con la ejecución de archivos adjuntos que provengan de remitentes desconocidos o poco confiables: A pesar de que es una táctica antigua, los ciberdelincuentes siguen utilizando el correo electrónico para propagar malware debido al bajo costo que les insume y a que aún algunos usuarios incautos suelen caer en este tipo de estrategias.

2. Evite hacer clic en cualquier enlace incrustado en un correo electrónico: Como ocurre con los archivos adjuntos, resulta sencillo para un cibercriminal enviar un enlace malicioso accediendo al cual la víctima infecta su equipo. En este tipo de engaños se suele suplantar la identidad de grandes empresas, de modo de despertar confianza en el usuario.

3. Recuerde que su banco nunca le pedirá información sensible por e-mail: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. Este tipo de engaños se valen del correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos.

4. Habilite el filtro anti-spam en su casilla de correo: Cuando esta configuración se encuentra deshabilitada, el usuario abre las puertas a recibir en su bandeja de entrada no sólo información indeseada sino también e-mails que buscan convertirlo en víctima de estrategias de Ingeniería Social.

5. Utilice distintas cuentas de correo de acuerdo a la sensibilidad de su información: Es recomendable utilizar más de una cuenta de correo electrónico, contando en cada una de ellas con una contraseña diferente. Por ejemplo, se puede disponer de una cuenta laboral, una personal para familiares y amigos y, por último, una tercera cuenta para usos generales en dónde recibir todos los correos de poca o nula importancia.

6. Implemente contraseñas seguras y únicas por cada servicio: De esta forma se evita que muchas cuentas se vean afectadas si uno de ellas es comprometida. Recuerde que una contraseña segura es igual o mayor a 10 caracteres y posee mayúsculas, minúsculas, números y caracteres especiales.

7. Evite, en la medida de lo posible, acceder al correo electrónico desde equipos públicos: Si se ve obligado a hacerlo, asegúrese de que la conexión realizada es segura y recuerde cerrar la sesión al finalizar.

8. Sea precavido en la utilización de redes Wi-Fi inseguras o públicas: La consulta de nuestro correo electrónico desde las mismas puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red. Para eso se recomienda utilizar siempre HTTPS y verificar que las páginas accedidas estén certificadas digitalmente.

9. Utilizar el envío en Copia Oculta (CCO): En caso de enviar un mensaje a muchos contactos, o reenviar uno que recibiste, asegúrate de utilizar copia oculta en lugar de agregar a todos los remitentes en los campos de Para o CC (Con copia), a fin de proteger sus direcciones de e-mail.

10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: En la mayoría de los casos es el propio usuario quién facilita al cibercriminal su información personal, de modo que es fundamental mantenerse atentos y actualizados en materia de seguridad informática, además de implementar buenas prácticas de seguridad.

Visto en Eset

Phishing se denomina a un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria).