Home Authors Posts by Arturo González Rebolledo

Arturo González Rebolledo

1398 POSTS

Arturo González Rebolledo, creador de Webfecto.com.

La Coordinación del Programa EXPLORA CONICYT Región de Los Ríos y la Universidad Austral de Chile organizan el “1° Encuentro Nacional de Divulgadores Científicos: Democratizando la ciencia en el Bicentenario“, a realizarse en la ciudad de Valdivia entre el 14 y el 16 de abril.

La Coordinación del Programa EXPLORA CONICYT Región de Los Ríos y la Universidad Austral de Chile organizan el “1° Encuentro Nacional de Divulgadores Científicos: Democratizando la ciencia en el Bicentenario“, a realizarse en la ciudad de Valdivia entre el 14 y el 16 de abril.

Durante los tres días, no sólo se realizarán ponencias de los participantes, sino que además, el miércoles 14, se llevarán a cabo talleres gratuitos y se realizará la Inauguración del Encuentro, con la exposición de Elaine Reynoso con “La Comunidad de los Divulgadores de la Ciencia ante los restos del Siglo XXI“. Por su parte, el 15 de abril está destinado a la presentación de posters y a ponencias orales, mientras que para el viernes 16, está contemplado un paseo a la Isla Huapi, en donde se realizarán grupos de trabajo en torno a la discusión de “La divulgación de la ciencia en Chile” (a esta jornada sólo asistirán quienes hayan cancelado su inscripción).

Fecha: 14 al 16 de Abril de 2010

Lugar: Universidad Austral de Chile, Valdivia.

Inscripciones: hasta el 31 de marzo de 2010.

Más información en:

Web: http://www.explora.cl/rios

Mail: divulgadores2010@uach.cl

Teléfono: 63- 293203

Visto en Conicyt

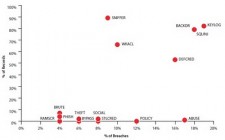

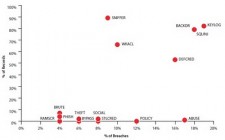

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

El informe identifica, clasifica y esboza los ataques más comunes. Para cada tipo de ataque, el informe proporciona escenarios reales, señales de alertas, cómo se ha orquestado el ataque, en qué activos se centraron los atacantes, qué industrias son las más afectadas y cuáles son las contramedidas más eficaces.

Además clasifica e identifica un top 15 de ataques de seguridad por infracciones cometidas y registros comprometidos.

- Keyloggers y spyware (19%)

- Puerta trasera, comandos de control (18%)

- SQL Injection (18%)

- Violación de privilegios/acceso del sistema (17%)

- Acceso no autorizado a través de credenciales por defecto (16%)

- Violación de las políticas de uso (12%)

- Acceso no autorizado a través de listas de control de acceso (ACL) mal configuradas (10%)

- Sniffers (9%)

- Acceso no autorizado a través de credenciales robadas (8%)

- Ingeniería social (8%)

- Authentication bypass (6%)

- Robo físico de activos (6%)

- Ataques por fuerza bruta (4%)

- RAM scraper (4%)

- Phishing (4%)

No podemos detectarlo todo, no podemos prevenirlo todo, pero siempre nos irá mejor si nos preocupamos en tener un buen conjunto de indicadores y controles que nos ayuden a mitigar los riesgos.

¿Se preocupan las organizaciones en mantener un conjunto de indicadores y controles adecuados? ¿Y las redes sociales y la industria 2.0? de las que hemos podido ver como sus registros han sido comprometidos durante este año de manera desmesurada.

Visto en Security by Default

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Los servicios son aplicaciones que se ejecutan en segundo plano, de forma transparente al usuario, para proporcionar funcionalidades varias. Sin embargo hay muchos de estos servicios que puedes no necesitar, y que, sin embargo, consumen recursos en tu máquina que podrías utilizar para otros menesteres.

Puedes ver una lista de los servicios instalados en tu equipo, así como pararlos, iniciarlos o desactivarlos, en Inicio -> Panel de control -> Sistema y seguridad -> Herramientas administrativas -> Servicios.

Una fuente bastante buena a la que recurrir para saber qué servicios puedes desactivar de forma segura para mejorar el rendimiento es BlackViper.com, que además de para Windows 7, mantiene una lista de servicios para Windows Vista, Windows XP y Windows 2000.

Para Windows 7 los servicios que puedes desactivar sin mayores problemas son los siguientes:

- Windows Search (WSearch): Indexa archivos, correo electrónico y otro tipo de contenido para agilizar las búsquedas.

- Servicio de uso compartido de red del Reproductor de Windows Media (WMPNetworkSvc): Comparte las bibliotecas del Reproductor de Windows Media con otros dispositivos multimedia y reproductores en red.

- Captura SNMP (SNMPTRAP): Recibe mensajes del protocolo SNMP (Servicio de Protocolo simple de administración de redes) y los retransmite a los programas de administración de SNMP que se estén ejecutando en el equipo.

- Directiva de extracción de tarjetas inteligentes (SCPolicySvc): Permite configurar el sistema para bloquear el escritorio del usuario al quitar la tarjeta inteligente.

- Tarjeta inteligente (SCardSvr): Administra el acceso a tarjetas inteligentes leídas por el equipo.

- Registro remoto (RemoteRegistry): Permite modificar el registro a usuarios remotos.

- Ubicador de llamada a procedimiento remoto (RpcLocator): Utilizado para RPC en versiones anteriores de Windows. Actualmente sólo está presente por motivos de compatibilidad.

- Parental Controls (WPCSvc): Utilizado para el control parental en Windows Vista. Se mantiene sólo por motivos de compatibilidad.

- Archivos sin conexión (CscService): Realiza actividades de mantenimiento en la caché de archivos sin conexión, responde a eventos de inicio y cierre de sesión del usuario, implementa la información interna de la API pública y procesa eventos interesantes para los interesados en las actividades de archivos sin conexión y los cambios de estado de la caché.

- Agente de Protección de acceso a redes (napagent): Administra información de los equipos de una red para garantizar que tengan el software y la configuración dictadas por directivas de mantenimiento. No es necesario para una red de un hogar.

- Net Logon (Netlogon): Mantiene un canal seguro entre el equipo y el controlador de dominio para autenticar usuarios y servicios. No es necesario para una red de un hogar.

- Servicio del iniciador iSCSI de Microsoft (MSiSCSI): Administra las sesiones SCSI de Internet (iSCSI) de este equipo a los dispositivos iSCSI remotos.

- Aplicación auxiliar IP (iphlpsvc): Proporciona conectividad de túnel mediante tecnologías de transición IPv6 (6to4, ISATAP, Proxy de puerto y Teredo) e IP-HTTPS. La mayoría de los ISP no utilizan ninguno de los dos.

- Cliente de seguimiento de vínculos distribuidos (TrkWks): Mantiene los vínculos entre archivos NTFS dentro de un equipo o entre equipos de una red. Se puede desactivar si no utilizas enlaces simbólicos en Windows.

- Propagación de certificados (CertPropSvc): Copia los certificados de usuario y certificados raíz de tarjetas inteligentes en el almacén de certificados del usuario actual, detecta la inserción de una tarjeta inteligente en un lector de tarjetas inteligentes y, si es necesario, instala el minicontrolador Plug and Play para tarjetas inteligentes.

- BranchCache (PeerDistSvc): Este servicio almacena en caché el contenido de la red de los sistemas del mismo nivel de la subred local. Es un servicio pensado para redes corporativas.

- Servicio de compatibilidad con Bluetooth (bthserv): Permite la detección y asociación de dispositivos Bluetooth remotos. Se puede desactivar si no vas a utilizar dispositivos Bluetooth.

Personalmente, además de estos servicios también tengo deshabilitados:

- Brillo adaptable (SensrSvc), que permite utilizar los sensores de luz ambiental que tienen algunos monitores para auto ajustar su brillo

- Servicio de detección automática de proxy web WinHTTP (WinHttpAutoProxySvc) para descubrir el proxy que utiliza la red

- Administración remota de Windows (WinRM)

- Servicio Informe de errores de Windows (WerSvc), para enviar los informes de error a Microsoft

- Sistema de color de Windows (WcsPlugInService), necesario para el uso de perfiles de color

- Servicio de puerta de enlace de nivel de aplicación (ALG), necesario para utilizar la función de Conexión compartida a Internet (ICS)

- Servicio Cifrado de unidad BitLocker (BDESVC), para cifrar discos duros

- Sistema de cifrado de archivos (EFS), para almacenar archivos cifrados en particiones NTFS

- Fax (Fax)

- Acceso a dispositivo de interfaz humana (hidserv), para el uso de botones de acceso directo predefinidos en algunos teclados, controles remotos y otros dispositivos multimedia

- Configuración de Escritorio remoto (SessionEnv)

- Servicios de Escritorio remoto (TermService)

- Redirector de puerto en modo usuario de Servicios de Escritorio remoto (UmRdpService)

- Servicio de entrada de Tablet PC (TabletInputService)

- Servicio biométrico de Windows (WbioSrvc)

Visto en MundoGeek

Buscaron tambien:

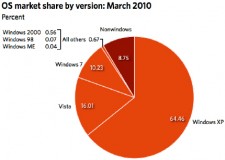

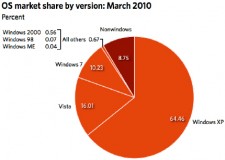

Windows 7 continúa su escalada y si en noviembre sobrepasó a Mac OS X en el tercer puesto mundial, en el mes de marzo alcanzó los dos dígitos para un 10,23 por ciento de cuota de mercado según las estimaciones de Net Applications tras analizar 160 millones de equipos conectados a Internet.

Windows 7 continúa su escalada y si en noviembre sobrepasó a Mac OS X en el tercer puesto mundial, en el mes de marzo alcanzó los dos dígitos para un 10,23 por ciento de cuota de mercado según las estimaciones de Net Applications tras analizar 160 millones de equipos conectados a Internet.

Si la tendencia sigue inalterable, Windows 7 sobrepasaría a mediados de año en cuota de mercado a Windows Vista que actualmente tiene un 16,01 por ciento de cuota. La penetración de 7 es muy superior a la de Vista que en los cinco primeros meses desde su lanzamiento apenas superó el 4 por ciento de cuota de mercado tras sus problemas de compatibilidad y rendimiento.

Windows XP sigue al frente de la clasificación con un 64,46 por ciento de cuota de mercado aunque nuevamente ha perdido más de un punto porcentual el último mes. Aunque el total de Windows también desciende desde un 92,12 al 91,58 por ciento de cuota, Microsoft sigue manteniendo un control absoluto del mercado de sistemas operativos cliente.

Visto en Muy Computer

Buscaron tambien:

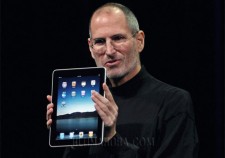

El iPad, último producto de Apple, fue puesto a la venta a partir de hoy a las 09.00 horas (diez de la mañana en Chile) en la costa este de Estados Unidos, y unos 500 clientes esperaban en la tienda de Apple de la Quinta Avenida en Nueva York.

El iPad, último producto de Apple, fue puesto a la venta a partir de hoy a las 09.00 horas (diez de la mañana en Chile) en la costa este de Estados Unidos, y unos 500 clientes esperaban en la tienda de Apple de la Quinta Avenida en Nueva York.

Luego de una cuenta regresiva similar al que precede un cambio de año, la tienda abrió sus puertas a los clientes que expresaron su alegría con aplausos, observados por muchos periodistas.

Adi Thomas, de 38 años, viajó desde Australia para presenciar el evento. El iPad “es fino, magnífico. Quiero llevarlo a mi casa y jugar con él“, declaró.

Muchos fanáticos de tecnología habían acampado afuera de la tienda, algunos por más de 24 horas.

Sin embargo, el lanzamiento del iPhone en el verano boreal de 2007 había generado más fervor, con aficionados acampando por más de cinco días en Nueva York para adquirir el aparato.

La tableta electrónica se vendía en las tiendas de Apple (Apple Stores) y las de Best Buy, especializadas en material electrónico, con precios que oscilaban entre 499 y 829 dólares. Los aparatos que fueron comprados por internet también deben ser entregados este sábado.

Sudamérica a la espera

Por ahora, Apple sólo ha confirmado que las dos versiones de su nuevo producto estrella estarán disponibles en España, Reino Unido, Francia, Alemania, Italia, Suiza, Japón, Canadá y Australia a finales de este mes.

En cambio, para el resto del mundo aún no hay fechas claras, por lo que los países de Sudamérica continúan a la espera.

En Chile aún no hay noticias claras sobre cuando podría comenzar la venta, ya que los distribuidores locales estaban a la espera de información oficial desde Estados Unidos.

Según estimaciones de expertos, Apple ya recibió cerca de 240.000 pedidos de iPad en las últimas dos semanas, 120.000 sólo el primer día, y se calcula que venderá entre una y cinco millones de unidades el primer año.

Visto en Emol

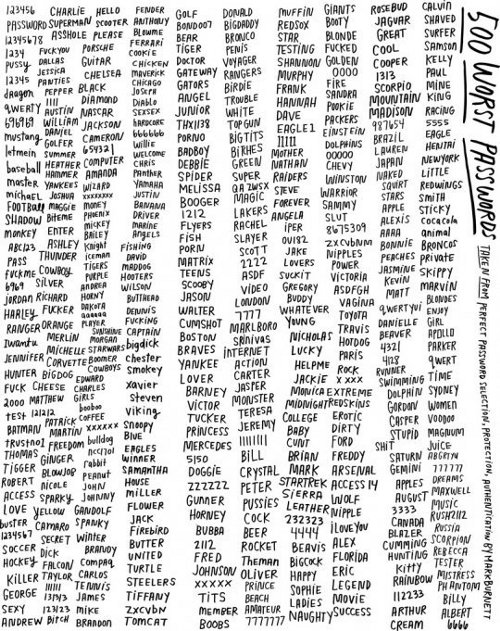

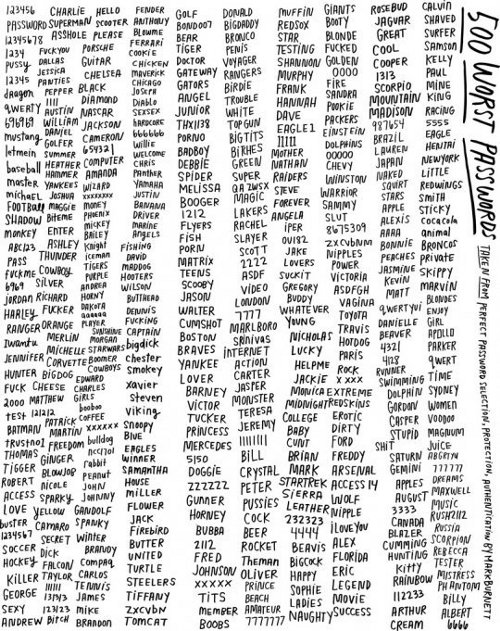

La seguridad en Internet no es algo con lo que tengamos que jugar ni bromear ya que en muchos casos compartimos cosas personales y alguien con malas intensiones nos podría hacer mucho daño. Aunque no debemos cogerle miedo a utilizar Internet, si que debemos acostumbrarnos a utilizar unas buenas practicas en cuanto a seguridad se refiere. Todos sabemos que en la calle existen miles de peligros y no por ello dejamos de pasear, simplemente nos has enseñado que por ejemplo antes de cruzar hay que mirar a ambos lados por si viene algún vehículo, pues con Internet exactamente lo mismo.

Una de estas buenas practicas es utilizar contraseñas complejas de descifrar, utilizando caracteres en mayúsculas y minúsculas, números y letras y a ser posible algún carácter fuera del abecedario, como guiones altos y bajos, corchetes, paréntesis, etc.

En resumen, sí tu clave es la típica, “123456“, “password“, “superman“, “qwerty“ o alguna de las quinientas de la siguiente lista deberías cambiarla, porque un hacker medianamente espabilado será lo primero que pruebe.

Visto en Geekool

Visto en Geekool

Conscientes de lo que supone la vida moderna. El equipo que gestiona el proyecto de creación de un Manual de Ubuntu, que será incluido en Ubuntu Lucid Lynx (10.04), nos anuncia que también será posible aprender sobre el funcionamiento de Ubuntu en el bus, metro, mientras conducimos y donde queramos que estemos mediante versiones en audio de dicho manual.

Conscientes de lo que supone la vida moderna. El equipo que gestiona el proyecto de creación de un Manual de Ubuntu, que será incluido en Ubuntu Lucid Lynx (10.04), nos anuncia que también será posible aprender sobre el funcionamiento de Ubuntu en el bus, metro, mientras conducimos y donde queramos que estemos mediante versiones en audio de dicho manual.

Estará disponible en diferentes idiomas y podremos descargarlo el próximo día 29 de Abril, coincidiendo con la liberación oficial de Lucid Lynx.

Desde luego puede ser una gran idea. Sobretodo para aquellos que tenemos poco tiempo o que necesitamos soporte adicional para enseñar a otros a usar Ubuntu Linux en escuelas o academias.

Hace poco más de 10 años atrás, James Cameron era “el rey del mundo,” como él mismo se autoproclamó al aceptar el Oscar por “Mejor Película” que se llevó Titanic. El filme más caro de la historia (hasta ese momento) se había convertido en la película más exitosa del mundo. Para cualquier persona, un logro único para recordar toda la vida.

Hace poco más de 10 años atrás, James Cameron era “el rey del mundo,” como él mismo se autoproclamó al aceptar el Oscar por “Mejor Película” que se llevó Titanic. El filme más caro de la historia (hasta ese momento) se había convertido en la película más exitosa del mundo. Para cualquier persona, un logro único para recordar toda la vida.

Pero no para James Cameron. El director canadiense interpretó que su próxima película iba a tener que ser todavía más exitosa que Titanic.

No iba a ser sencillo, claro está. Uno no se levanta un buen día y se sienta como si nada a escribir la película más taquillera de la historia. Menos en un mundo donde internet te permite ver los últimos estrenos cómodamente en la pantalla de tu PC o tu celular. ¿Cómo conseguir un número récord de espectadores cuando la gente está dejando de ir al cine?

“En la industria del cine definitivamente nos sentimos amenazados por la piratería”, admitió esta semana el director de Alien y Terminator. “Vimos cómo se incendiaban las discográficas tratando de frenarla.”

Participando de un panel en el CTIA 2010, en Las Vegas, Cameron dijo que la industria musical cometió un error grave cuando dedicó toda su energía a tratar de frenar la piratería en lugar de dedicarse a descubrir nuevas experiencias que lleven al consumidor a gastar dinero. “La industria musical la vio venir, trató de frenarla y la pasó por encima. Entonces, después empezó a demandar a todo el mundo. Y las cosas están como están,” dijo.

Decidido a batir un nuevo récord de ventas, James Cameron se sentó a analizar su nueva película desde el punto de vista del espectador. Tenía que darle una razón para ir al cine.

Y dice haber descubierto que si un director ofrece una “experiencia revigorizada” en el cine, la gente va a estar dispuesta a pagar dinero para experimentar el mismo contenido de diferentes maneras.

“La gente discrimina basándose en la experiencia. La quieren tener [a la película], tenerla a su disposición en el iPhone para cuando se les dé por verla, y quieren la experiencia social de ir al cine. Son experiencias bien distintas. Y considero que todas pueden coexistir en el mismo ecosistema,” explicó Cameron.

A cuatro meses de su estreno, la gente sigue yendo al cine a ver Avatar, la última creación de James Cameron, la película que más dinero recaudó en la historia del cine: más de 2.600 millones de dólares. Sí, más que Titanic. Y el “rey del mundo”, que ni piensa en ceder su trono, tiene otro as bajo la manga. El mes que viene, mientras sus aliens azules siguen llevando gente a las salas 3D de los cines de todo el mundo, Cameron piensa lanzar la película en DVD.

Mucho que perder no tiene. Y si bien esta vez no acompañó el éxito con un hombrecito dorado de la Academia de Hollywood, James no se preocupa mucho y se queda con lo que importa para su industria: “Si tengo que elegir entre el Oscar y los 2600 millones, me quedo con los 2600 millones.”

Visto en Blog Dattatec

Es raro ver este tipo de noticias faltando pocos más de 6 meses para su lanzamiento, pero es oficial. Project Natal, el nuevo controlador de movimiento de la Xbox 360, va a incorporar la tecnología de la compañía PrimeSense. La misma hace muy diferente la forma en que Natal va a interactuar con otros dispositivos.

Es raro ver este tipo de noticias faltando pocos más de 6 meses para su lanzamiento, pero es oficial. Project Natal, el nuevo controlador de movimiento de la Xbox 360, va a incorporar la tecnología de la compañía PrimeSense. La misma hace muy diferente la forma en que Natal va a interactuar con otros dispositivos.

También mejora la detección 3D, y sobre todo las formas intuitivas de control gestual se multiplican. Con todo lo anterior, el Natal que veremos en los próximos meses no será el mismo que hemos visto en anteriores presentaciones. Ahora vendrá mucho más desarrollado y, sobre todo, con nuevas posibilidades en cuanto a control gestual se refiere.

Con respecto a las desarrolladoras, ya están calentando motores y EA ha confirmado que el próximo FIFA tendrá soporte para Natal, aunque no como control principal obviamente. Aviad Maizels, fundador de PrimeSense, ha dicho con respecto a Project Natal:

“El equipo de ingenieros de Hardware de Xbox 360 ha basado el sensor de ‘Project Natal’ en el PrimeSensorTM para incorporar algunos requerimientos especiales de ‘Project Natal,’”

Todo parece indicar que la innovación no será poca. Ahora queda ver si los juegos acompañan para que tal avance no se quede estancado. Según Microsoft, Project Natal estará disponible en Navidad de 2010.

Visto en Ludoquia

Facebook anunció ayer que comenzará en breve a compartir la información de los usuarios que resulte relevante para terceros. Permitirá en resumidas cuentas que cualquier socio previamente aprobado por Facebook disponga de información personal y relevante del usuario sin utilizar la herramienta “Facebook Connect“.

Facebook anunció ayer que comenzará en breve a compartir la información de los usuarios que resulte relevante para terceros. Permitirá en resumidas cuentas que cualquier socio previamente aprobado por Facebook disponga de información personal y relevante del usuario sin utilizar la herramienta “Facebook Connect“.

Anteriormente, era necesaria una aprobación del usuario para conectar la web con Facebook e interactuar de manera más efectiva con los contactos. Facebook tiene actualmente más de 400 millones de usuarios.

Según informó Facebook … “Un paso más en la regulación abierta del site” y “aprobadas por Facebook para ofrecer una experiencia más personalizada” “No poseemos ni manejamos las aplicaciones y webs con los que los usuarios interactúan a través de Facebook“.

Cuando se visiten determinadas web asociadas, el usuario podrá ver una publicidad más personaliza, sobretodo los usuarios que decidiesen por gusto o ignorancia compartir con todos (opción por defecto para nuevos usuarios) mediante las “cookies” del navegador y donde se pueden incluir los nombres, fotos de perfil, género, ID del usuarios, páginas y grupos.

Las quejas ya han empezando a generalizarse entre multitud de sectores encabezados por populares medios como Financial Times o TechCrunch y ZDNet, remarcando que la información sobre estos profundos cambios se enviase tanto en España como EEUU a horas intempestivas.

Visto en Guru Informatico

Prev1...454647...140Next

Prev1...454647...140Next  Page 46 of 140

Page 46 of 140

La Coordinación del Programa EXPLORA CONICYT Región de Los Ríos y la Universidad Austral de Chile organizan el “1° Encuentro Nacional de Divulgadores Científicos: Democratizando la ciencia en el Bicentenario“, a realizarse en la ciudad de Valdivia entre el 14 y el 16 de abril.

La Coordinación del Programa EXPLORA CONICYT Región de Los Ríos y la Universidad Austral de Chile organizan el “1° Encuentro Nacional de Divulgadores Científicos: Democratizando la ciencia en el Bicentenario“, a realizarse en la ciudad de Valdivia entre el 14 y el 16 de abril.