Home Authors Posts by Arturo González Rebolledo

Arturo González Rebolledo

1398 POSTS

Arturo González Rebolledo, creador de Webfecto.com.

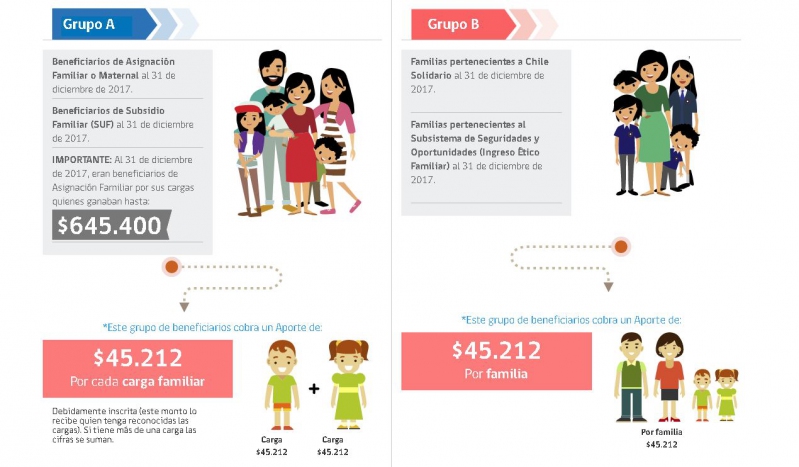

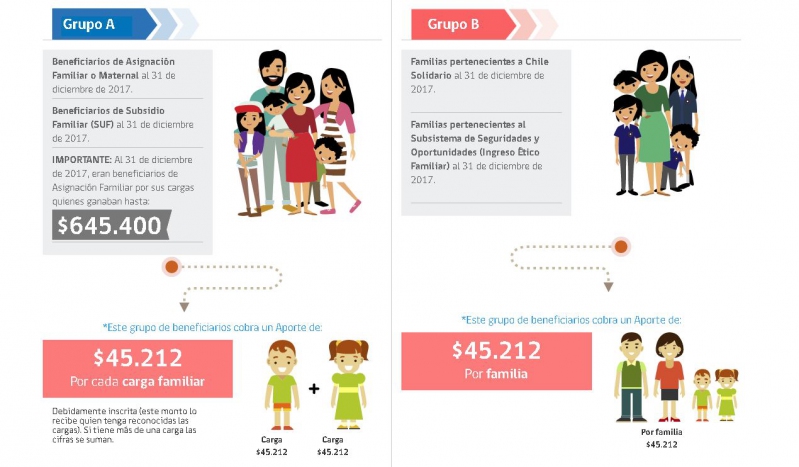

Queda menos de una semana para que comience la entrega del Aporte Familiar Permanente, más conocido como “Bono Marzo“. Desde el 1 de marzo, las personas podrán consultar -a través de una plataforma web- si forman parte de quienes recibirán un aporte de $45.212 por familia o carga.

De cara a este proceso, te contamos quiénes son los dos grupos que podrán recibir el “Bono Marzo“.

Grupo A: Beneficiarios de Asignación Familiar o Maternal y del Subsidio Familiar, que cobraban estos beneficios al 31 de diciembre de 2017. Hasta esa fecha, eran beneficiarios de la asignación familiar quienes ganaban hasta $645.000.

Estas personas recibirán un Aporte de $45.212 por cada carga familiar acreditada o causante de subsidio.

Grupo B: Familias pertenecientes a Chile Solidario o al Subsistema de Seguridades y Oportunidades (Ingreso Ético Familiar), que eran beneficiarias de estos programas al 31 de diciembre de 2016. Estas personas recibirán un Aporte de $45.212 por familia.

¿Cómo saber si fuiste beneficiado?

Desde el 1 de marzo deberás ingresar al sitio web del beneficio o hacer click en la imagen desplegada a continuación. (Si lo haces ahora, te mostrará información de años anteriores)

¿Cuál es el plazo para cobrar el bono si la persona aparece como beneficiaria?

El plazo para cobrar el Bono Marzo es de nueve meses desde la emisión del documento de pago. Es decir, si en www.aportefamiliar.cl se le indica que su pago está disponible desde el 1 de marzo, usted tendrá plazo hasta el 1 de diciembre de ese mismo año para hacer efectivo el cobro, expirada esa fecha pierde el derecho a cobrar el beneficio.

Si el plazo final de cobro del beneficio corresponde a un sábado, domingo o festivo, el día de vencimiento se adelanta al día hábil inmediatamente anterior.

Fuente: T13.cl

Buscaron tambien:

La sociedad belga de marketing digital Newfusion ha implantado a varios de sus empleados un chip bajo la piel que funciona como una “llave” de identificación para abrir puertas o acceder al ordenador, según el diario local Le Soir.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

“Nadie está obligado. Se trata de un proyecto lúdico. La idea proviene de un empleado que a menudo se olvidaba su tarjeta”, explicó a la cadena de televisión belga VRT el director de la empresa, Vincent Nys, quien consideró que en términos de invasión de la privacidad “un iPhone es diez veces (más peligroso) que un chip”.

Los trabajadores que no quieran someterse al implante, al que los hombres son más receptivos que las mujeres en el caso de Newfusion, pueden utilizar un anillo que cumpla la misma función.

“La tecnología hace más fácil nuestra vida cotidiana. No hay que tenerle miedo, basta con probarlo”, agregó Nys, quien explicó que “el chip dispone de una memoria que permite insertar tarjetas de visita” que permite volcar los datos de contacto a un teléfono inteligente de manera inmediata.

Se trata de un avance tecnológico que experimentó en 1998 el científico británico Kevin Warwick, cuyo prototipo se puede contemplar en el Museo de Ciencia de Londres.

Nunca antes se había ensayado en Bélgica un chip de este tipo, que se utiliza desde hace años en Estados Unidos, especialmente entre el personal hospitalario. No obstante, hay estados, como Wisconsin o California, que prohíben su empleo, según recoge el medio belga de información tecnológica NewsMonkey. El desarrollo de este tipo de implantes ha generado recelos por las dudas que suscita en términos de privacidad como por los posibles riesgos para la salud que pudieran entrañar, como se recoge en un informe de la Asociación Médica de Estados Unidos con fecha de 2007. “Si clamas ser tecnológicamente innovador, ¿por qué no empezar con uno mismo?”, reflexionó Nys.

Ver más en: http://www.20minutos.es/

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

No es ninguna novedad que las grandes empresas como Facebook o Google tienen acceso a la información personal de sus usuarios. Sin embargo, una noticia publicada a mediados de enero en The Guardian aseguraba que WhatsApp, la aplicación líder mundial en mensajería instantánea, tiene una “vulnerabilidad” en su sistema de seguridad que permitía interceptar los mensajes cifrados entre usuarios.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Mientras Facebook, la empresa a la que pertenece, publica anualmente dos informes sobre transparencia, no especifica cuántas solicitudes de datos corresponden a WhatsApp ni se indica qué tipo de información puede facilitar. Además, mientras Facebook informa a un usuario cuando su cuenta está siendo investigada, no está claro si WhatsApp lleva a cabo ese mismo protocolo.

Ver más en: http://www.20minutos.es/

La batería del teléfono móvil es unos de los componentes que pueden provocar que te plantees un cambio de móvil en cuanto esta empieza a fallar.

Se estima que, en condiciones normales, su vida útil (y a pleno rendimiento) puede estar entre 18 y 24 meses. Desde ese momento, es fácil que empiece a dar problemas y a descargarse a gran velocidad. Tener la batería calibrada es esencial. Sobre todo porque una descalibrada nos dará problemas. Uno de ellos es que el nivel de carga real de la batería no se corresponda con lo que nos ofrece el indicador de pantalla, haciendo que el móvil se descargue y apague antes de lo que supuestamente mostraba el indicador.

Desde Xataka Móvil dan una serie de consejos para que puedas calibrar la batería de tu smartphone y mejorar de esta forma la vida útil de esta. Para empezar, lo mejor es evitar aplicaciones que prometen calibrar la batería. No suelen funcionar y muchas son falsas, por lo que lo mejor es seguir una serie de sencillos pasos.

Lo primero es cargar la batería hasta el 100% (dejando incluso unos minutos más cuando haya llegado al nivel máximo). Después usarlos hasta que se quede a 0% y no cargarlo antes. Esperar un mínimo de cuatro horas y empezar de nuevo la carga hasta llevarlo de nuevo al 100% como en el primer paso.

El tiempo de reposo si se trata de un iPhone debe ser de entre 6 y 8 horas. De esta forma, la batería del móvil dejará de dar problemas por unos meses. Es interesante tener en cuenta que las cargas rápidas pueden provocar la descalibración y degradación de la batería a mayor velocidad, por eso es importante siempre respetar, al menos, una carga que llegue al 80% y procurar no iniciarla antes de llegar al 20%.

Ver más en: http://www.20minutos.es/

1- El diseño web responsive dejara obsoletas las webs para móviles.

Hace un par de años, las paginas webs diseñadas para móviles eran toda una novedad, pero con la llegada del diseño web responsive, ya no son necesarias, todos prefieren hoy un diseño que sea adaptable a móviles y tablets. Es mas, es una de las recomendaciones de Google a los webmasters.

“Sitios que utilicen el diseño web responsive, es decir, sitios que sirvan para todos los dispositivos en el mismo conjunto de direcciones URL, que cada URL que tengan el mismo código HTML para todos los dispositivos, y utilizando sólo CSS para cambiar cómo se procesa la página en el dispositivo. Esta es la configuración recomendada por Google.”

Esto es lo mas importante ya que se estima que un año mas habrá mas usuarios navegando con móviles o tablets que desde un computador.

2- Mapas y Localización

Hoy, es de uso común por parte de los usuarios Google Maps, por esto, es indispensable que se encuentre en las páginas web. Se puede usar como un fondo para la página de contacto, o como un anexo al formulario de contacto del sitio.

3- Y Flash?

Desde hace unos años Flash viene desapareciendo del diseño web, producto de las nuevas tecnologías web. Además, los especialistas en Posicionamiento Web, saben hace años que Google tiene dificultades en indexar correctamente los contenidos de los sitios web realizados en Flash, otro de los problemas de Flash es que dependemos del webmaster para actualizar sus contenidos.

4- Potenciar las Redes Sociales

Las redes sociales siguen avanzando, es fundamental que hayan iconos de redes para seguir al sitio web, y con los que compartir los contenidos publicados. Por otro lado, las redes sociales tienen cada vez más importancia cara a SEO, por esto es necesario crear sitios web pensados para fomentar la interacción con los usuarios.

Fuente: Americainternet

¿Qué es la Hora del Planeta?

¿Qué es la Hora del Planeta?

La Hora del Planeta tiene su origen en el año 2007. Por aquél entonces, la organización Wide Fund for Nature (WWF) decidió poner en marcha una iniciativa en Sidney (Australia) para mostrar al mundo la importancia del ahorro energético. Se trataba de un apagado de luces general por parte de los ciudadanos y edificios australianos.

Desde entonces la Hora del Planeta se ha extendido por más de 5.000 países diferentes a lo largo de los cinco continentes. Este año la iniciativa se celebra el 29 de marzo.

Apaga las luces entre las 20.30 y las 21.30 horas.

La forma más clásica y sencilla de participar en la Hora del Planeta consiste en apagar las luces de tu hogar entre las 20.30 y las 21.30 horas del 29 de marzo. La idea es que, a medida que la noche vaya adentrándose en las ciudades, las ciudades disminuyan su consumo.

La hora es la misma para todos los países del mundo que se aventurarán en la Hora del Planeta cuando su huso horario apunte a las 20.30h. En el año 2011 España consiguió la ‘medalla de plata’ por ser el segundo país con más ciudades inscritas en la campaña. Un total de 250 localidades, solo superadas por las 422 de Canadá.La Puerta de Alcalá, la Cibeles, el Palacio Real, la Sagrada Familia, la Mezquita de Córdoba, el Acueducto de Segovia o la Alhambra de Granada son algunos de los monumentos históricos que se han quedado a oscuras en anteriores ediciones.

Súmate a la iniciativa desde tu página web.

Este año la Hora del Planeta llega también a Internet. Por primera vez se intentará extender la campaña al mundo virtual ¿Cómo conseguirlo? Si quieres participar es muy sencillo. Se trata, básicamente, de añadir un texto HTML en la portada de tu página web.

Puedes encotnrar este código en los tutoriales subidos en la web oficial de la campaña. Además encontrarás un paso a paso para usuarios de WordPress y Blogger. En esta misma web descubrirás incluso un propio demo de cómo quedará tu página a oscuras. Portales como Prisa o Santillana ya se han unido.

También puedes mostrar tu apoyo en las redes sociales.

No todos los internautas tienen una página web. Pero la gran mayoría son muy activos en alguna de las redes sociales. Por este motivo, la organización de la Hora del Planeta anima a los usuarios a compartir la iniciativa a través de Twitter, Facebook o Google +.Cambia tu foto de perfil por la imagen que encuentras en este paso o comenta la campaña con el ‘hashtag’ #apagaInternet. La difusión puede ayudar mucho a que la Hora del Planeta sea un éxtio.

Fuente: http://finanzas-personales.practicopedia.lainformacion.com

1. Quien propuso el concepto de la web fue el científico británico Tim Berners-Lee en 1989, 20 años después de que comenzara a desarrollarse Internet, porque no es lo mismo. Internet es una infraestructura que une a millones de ordenadores en todo el mundo, mientras que la World Wide Web es solo un servicio del Internet.

1. Quien propuso el concepto de la web fue el científico británico Tim Berners-Lee en 1989, 20 años después de que comenzara a desarrollarse Internet, porque no es lo mismo. Internet es una infraestructura que une a millones de ordenadores en todo el mundo, mientras que la World Wide Web es solo un servicio del Internet.

2. De hecho, fue lo que le dio realce al Internet, al que sólo le tomó 5 años llegar a un público de 50 millones de personas, bastante decente tomando en cuenta que la radio necesitó 38 años, la televisión 13 y la televisión por cable 10.

3. Según las ONU la Web es un medio que ha dado la posibilidad de que el mundo exprese sus ideas y realice cambios en la sociedad. De hecho, ha declarado que el acceso a Internet es un derecho humano básico.

4. Y aunque el punto anterior podría parecer algo exagerado para algunos, estudios de sociología indican que para el 2025 pasará de ser un derecho a una necesidad humana básica.

5. El primer emoticono reconocido fue ‘smile’ en 1979, claro que para ese entonces se veía así -). Tuvieron que pasar tres años hasta que Scott Fehlman creó la conocida sonrisa 🙂 tan usada hoy en día, como indica Rt.

6. Según los expertos, hoy en día sería imposible desconectar al mundo entero de la red. Esto por lo difícil que sería desconectar completamente los 13 grupos de servidores DNS.

7. El primer sitio disponible en la red fue info.cern.ch, creado por Berners-Lee en 1991. Luego fue agregando más páginas a las que se podía acceder por medio de links colocados en la página inicial. Bastante útil tomando en cuenta que no existían los motores de búsqueda. También fue Berners-Lee el primero en subir una foto a la web en 1992.

8. Fue hasta 1993 cuando llegaron los navegadores gráficos, el primero en aparecer fue Mosaic, mismo que fue la base para el navegador Internet Explorer. Claro que ahora sobran.

9. Aproximadamente el 37.7% de la población mundial usa el Internet, es decir, unas 2.400.000.000 personas. De las cuales un 70% navegan diariamente por la web.

10. El Internet no se podía quedar sin su santo patrono. Por eso el Vaticano, durante el papado de Juan Pablo II, nombró a San Isidoro de Sevilla como el guardián del Internet, de los usuarios de computadoras y sus técnicos.

Fuente: Planeta Curioso

Las pantallas táctiles se han adueñado de todos los aspectos de nuestras vidas, probablemente sean más utilizadas que otros sistemas de entrada tradicionales como teclados físicos y ratones. Sin embargo, no siempre ha sido así, y durante bastante tiempo estos sistemas estuvieron confinados a un puñado de dispositivos puntuales.

Las pantallas táctiles se han adueñado de todos los aspectos de nuestras vidas, probablemente sean más utilizadas que otros sistemas de entrada tradicionales como teclados físicos y ratones. Sin embargo, no siempre ha sido así, y durante bastante tiempo estos sistemas estuvieron confinados a un puñado de dispositivos puntuales.

Tipos de pantalla táctil

Las pantallas táctiles tienen décadas entre nosotros, hemos visto diferentes tecnologías, y más allá de las que dominan actualmente, hay nuevos sistemas en desarrollo tratando de abrirse un hueco en el mercado. Repasemos los principales tipos.

- Capacitivas: Las pantallas capacitivas son las más comunes en la actualidad. Al principio solían ser bastante caras, pero con el paso del tiempo han ido abaratándose. Es el tipo de pantallas que vemos en el iPhone desde su primera generación, y en la mayoría de dispositivos Android actuales. Funcionan gracias a una superficie, generalmente de cristal, sobre la que actúa un campo magnético. Cuando algún objeto con capacidad de conducir electricidad entra en contacto con la mentada superficie, se distorsiona el campo magnético, y es esa distorsión lo que determina la posición en la pantalla.

- Resistivas: Como su nombre lo indican funcionan por resistencia eléctrica. Se trata de dos capas, una que conduce electricidad continuamente y otra que al entrar en contacto con la primera crea resistencia, siendo ese punto de resistencia el que servirá para determinar el eje de posición. Aunque las pantallas resistivas tienden a ser menos sensibles, siguen manteniendo un lugar importante en el mercado, fundamentalmente porque tienen a ser más resistentes que las capacitivas, a lo que se suma un precio bastante inferior. Su diseño en capas, también permite determinar niveles de presión sin elevar demasiado los costos.

- Dispersivas: Una tecnología muy nueva y que quizás tenga futuro. Su fundamento es la piezoelectricidad formada al tocar la pantalla. En otras palabras, cuando un objeto entra en contacto con otro objeto solido, el golpe genera electricidad. Los sistemas dispersivos detectan dónde se originó esa onda eléctrica en la superficie de una pantalla. Lo que hace estas pantallas superiores respecto a los sistemas capacitivos y resistivos es que no se necesita capas sobre el panel de la pantalla, por lo que no se distorsiona la calidad de imagen.

- Cuadricula IR: Se trata de uno de los primeros tipos de pantalla táctil inventada, y como tal, también de uno de los sistemas menos efectivos. Funciona mediante un entramado de LEDs infrarrojos dispuestos en el marco externo de la pantalla que apuntan en dirección de un receptor situado en el marco contra lateral. Como es fácil de imaginar, cuando un objeto obstruye la luz infrarroja en dirección al receptor, entonces se identifica dónde ha ocurrido el evento táctil. El problema con este tipo de pantallas es que son poco sensibles, además de que con frecuencia el polvo y otros factores externos actúan sobre ellos y los descomponen. Pocos dispositivos actuales usan la tecnología, y uno de los últimos que implementó una variación mucho más moderna fue el Microsoft Surface original, la mesa inteligente de Redmond.

- Sistemas ópticos: Aunque hay pocas implementaciones comerciales en la actualidad, es una tecnología que está creciendo en popularidad debido a sus grandes posibilidades y a la disminución progresiva de los costos. Se trata de cámaras infrarrojas que determinan la posición exacta de un objeto sobre una superficie, del modo en que hace Kinect. El problema es que estos sistemas siguen siendo muy caros para el mercado de consumo, y siguen sin estar todo lo maduros que deben para hacer frente a los sistemas ya implantados.

- Sistemas acústicos: El fundamento es muy similar al de las pantallas dispersivas, solo que en lugar de electricidad formada por piezoelectricidad, hace lo propio con el sonido que se produce al contactar con la superficie de la pantalla. El problema con este tipo de pantallas es que diferentes objetos producen diferentes sonidos, y el polvo o láminas protectoras también pueden modificar el funcionamiento, por lo que aún queda mucho por pulir.

Fuente: Gizmología

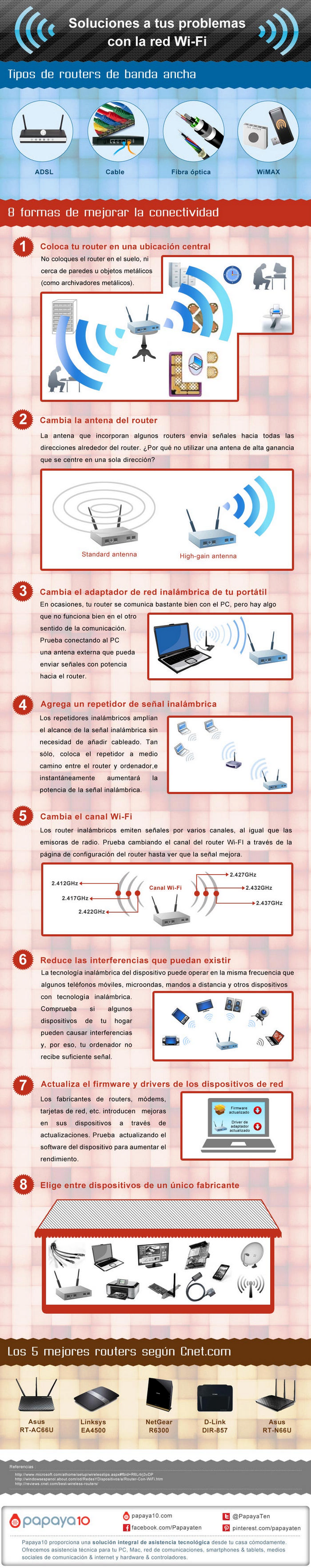

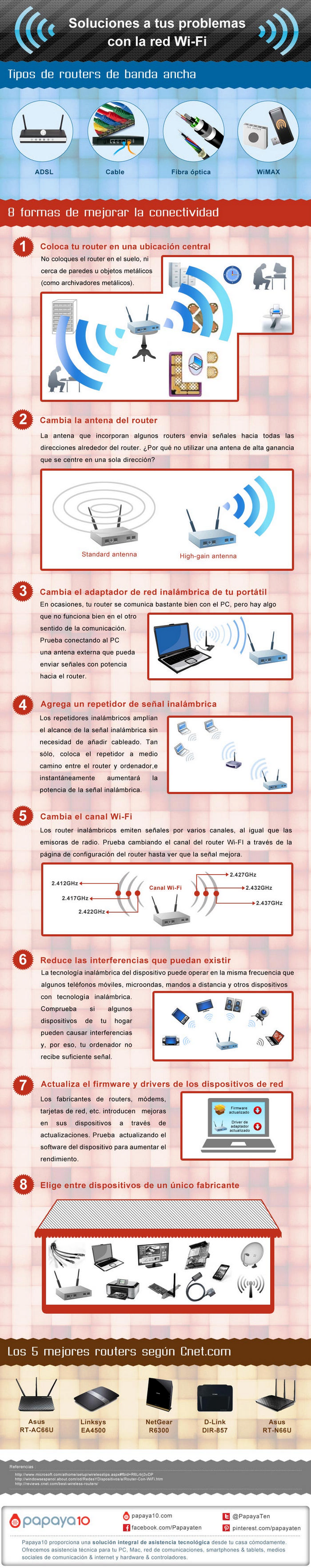

Recomendaciones para mejorar la conectividad de la red WiFi en el hogar u oficina

123...140Next  Page 1 of 140

Page 1 of 140