informacion digital - search results

If you're not happy with the results, please do another search

La sociedad belga de marketing digital Newfusion ha implantado a varios de sus empleados un chip bajo la piel que funciona como una “llave” de identificación para abrir puertas o acceder al ordenador, según el diario local Le Soir.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

“Nadie está obligado. Se trata de un proyecto lúdico. La idea proviene de un empleado que a menudo se olvidaba su tarjeta”, explicó a la cadena de televisión belga VRT el director de la empresa, Vincent Nys, quien consideró que en términos de invasión de la privacidad “un iPhone es diez veces (más peligroso) que un chip”.

Los trabajadores que no quieran someterse al implante, al que los hombres son más receptivos que las mujeres en el caso de Newfusion, pueden utilizar un anillo que cumpla la misma función.

“La tecnología hace más fácil nuestra vida cotidiana. No hay que tenerle miedo, basta con probarlo”, agregó Nys, quien explicó que “el chip dispone de una memoria que permite insertar tarjetas de visita” que permite volcar los datos de contacto a un teléfono inteligente de manera inmediata.

Se trata de un avance tecnológico que experimentó en 1998 el científico británico Kevin Warwick, cuyo prototipo se puede contemplar en el Museo de Ciencia de Londres.

Nunca antes se había ensayado en Bélgica un chip de este tipo, que se utiliza desde hace años en Estados Unidos, especialmente entre el personal hospitalario. No obstante, hay estados, como Wisconsin o California, que prohíben su empleo, según recoge el medio belga de información tecnológica NewsMonkey. El desarrollo de este tipo de implantes ha generado recelos por las dudas que suscita en términos de privacidad como por los posibles riesgos para la salud que pudieran entrañar, como se recoge en un informe de la Asociación Médica de Estados Unidos con fecha de 2007. “Si clamas ser tecnológicamente innovador, ¿por qué no empezar con uno mismo?”, reflexionó Nys.

Ver más en: http://www.20minutos.es/

Hoy es el cumpleaños número 25 de la web. El 12 de marzo de 1989 distribuí una propuesta para mejorar el flujo de información: “una ‘red’ de notas con enlaces entre ellas”.

Hoy es el cumpleaños número 25 de la web. El 12 de marzo de 1989 distribuí una propuesta para mejorar el flujo de información: “una ‘red’ de notas con enlaces entre ellas”.

Debido a que el CERN, como laboratorio de física, no podía justificar un proyecto de software general como ese, mi jefe, Mike Sendall, me permitió trabajar en él de manera paralela. En 1990 codifiqué mi primer navegador y editor. En 1993, después de mucha insistencia, el CERN declaró que la tecnología de WWW estaría disponible para todos, sin pagar regalías, para siempre.

Esta decisión permitió que decenas de miles de personas empezaran a trabajar en conjunto para construir la web. Actualmente, alrededor del 40 por ciento estamos conectados y creando cosas en línea. La web ha generado un valor económico de billones de dólares, transformado la educación y la entrega de servicios de salud, y ha activado muchos nuevos movimientos de democracia alrededor del mundo. Y apenas estamos comenzando.

Con motivo del 25 aniversario de la web, les pido que se unan y nos ayuden a imaginar y construir los futuros estándares de la web, y a presionar para que cada país desarrolle un proyecto de ley sobre los derechos digitales que promueva una web libre y abierta para todos. Para más información visiten el sitio webat25.org y levanten la voz a favor de la web que realmente queremos utilizando la etiqueta #Web25 .

Fuente: geektheplanet.net

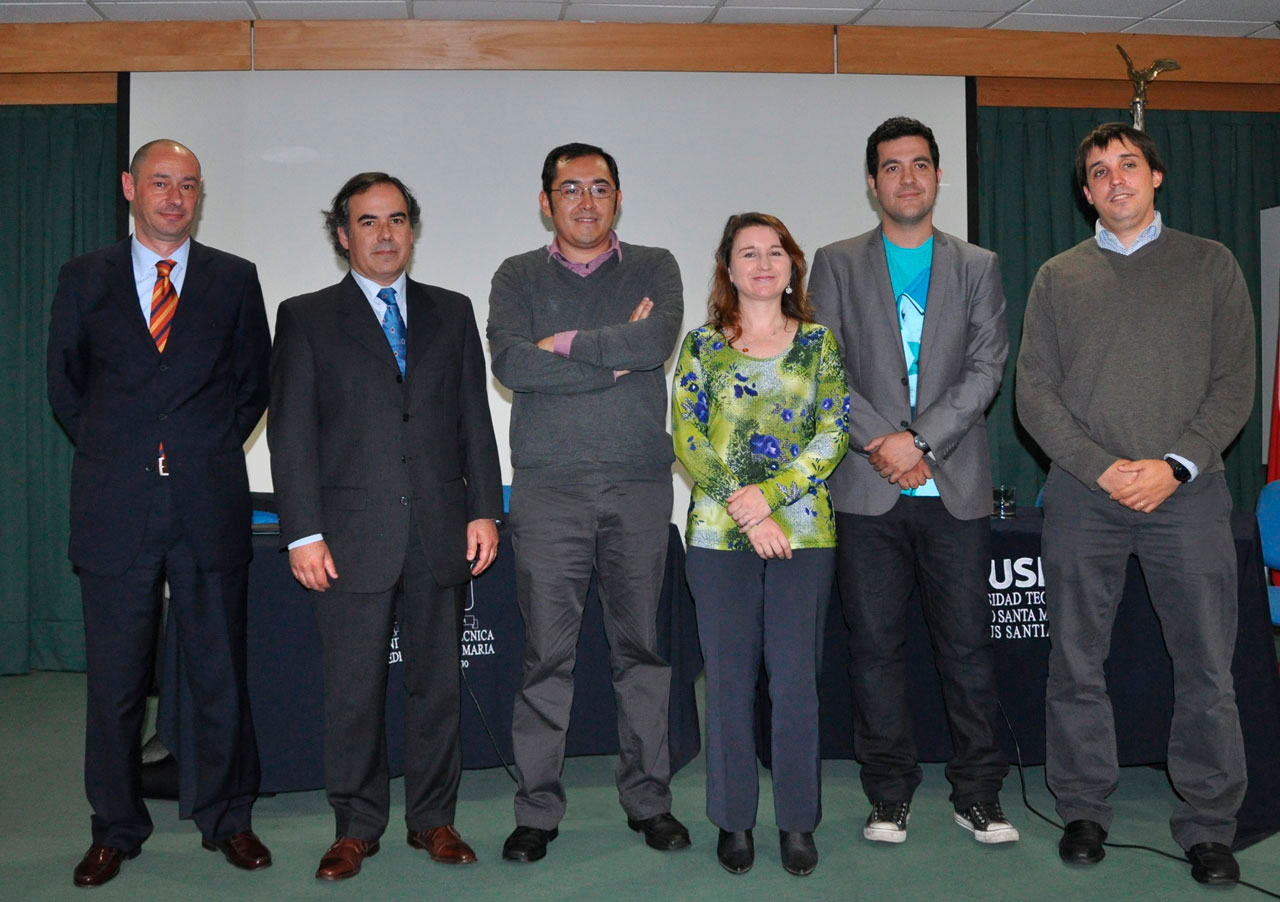

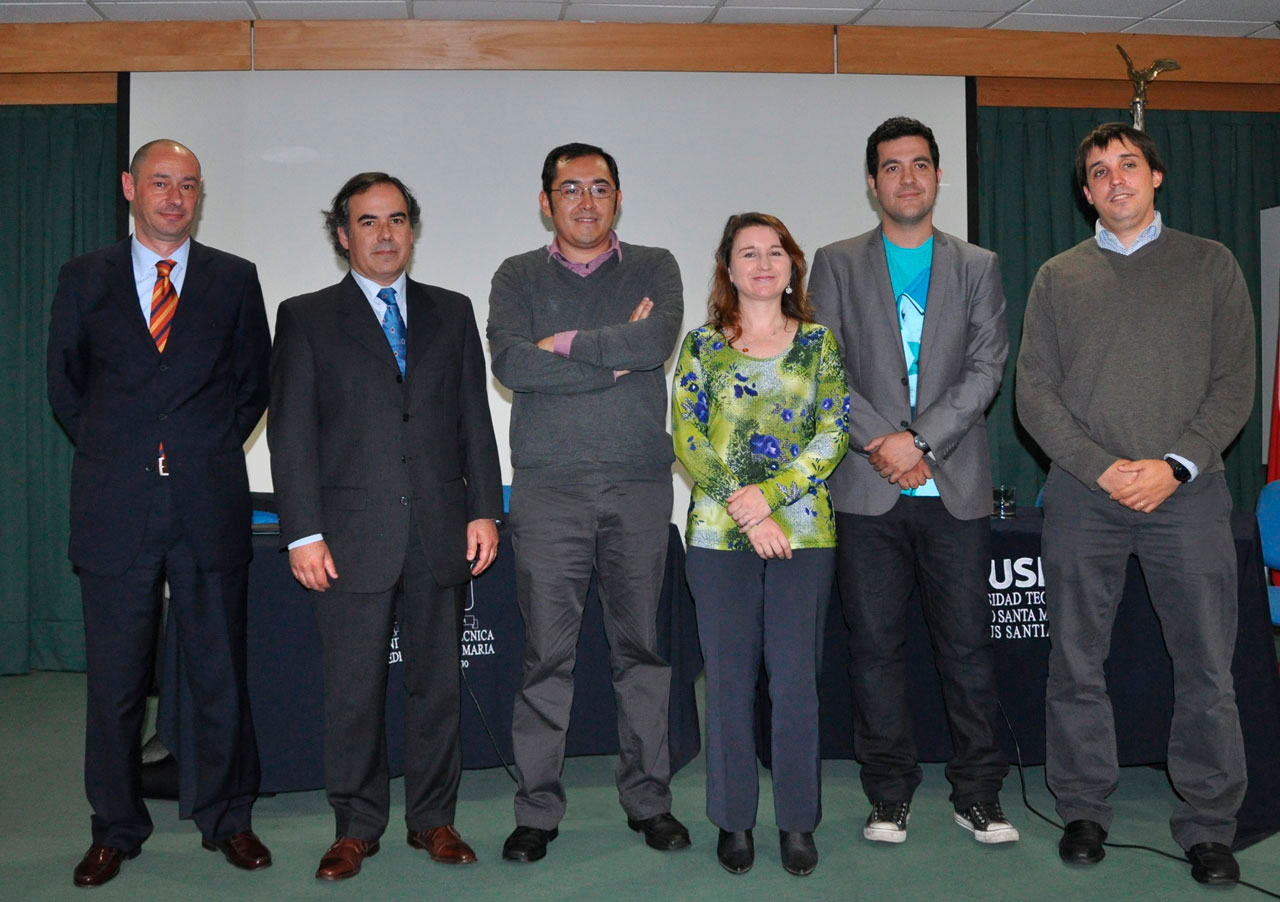

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

IBM Chile en conjunto con la Universidad Federico Santa María (USM), presentaron ante la comunidad académica, un estudio que recoge la visión de 1,700 gerentes de marketing (chief marketing officers – CMO) de 64 países y 19 industrias acerca del nuevo escenario que presenta la digitalización de la información.

A través de un panel de expertos compuesto por Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; María Laura Martínez, editora general de revista Publimark; y Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A, se analizaron las diversas conclusiones que entregó el informe realizado por IBM, que reveló una fuerte debilidad de los ejecutivos y las empresas ante las redes sociales y la hiperconectividad. Sólo 26% de los CMO hacen un seguimiento de blogs, 43% monitorea las críticas de terceros y 48% monitorea revisiones de consumidores para contribuir a la definición de sus estrategias de marketing.

La información que no es tomada en cuenta, toman real importancia si se considera que aproximadamente 90% de toda la información en tiempo real que se crea en la actualidad consiste en datos no estructurados. “Los CMO que aprovechen con éxito esta nueva fuente de conocimiento se encontrarán en una posición fuerte para aumentar los ingresos, reinventar las relaciones con los clientes y construir nuevo valor de marca”, sostuvo Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina.

Los clientes comparten mucho sus experiencias en línea, lo cual les da más control e influencia sobre las marcas. Este cambio en la balanza de poder de las organizaciones a sus clientes requiere nuevos enfoques, herramientas y habilidades de marketing para mantenerse competitivo. “Las empresas están ocupándose de internet y saben que se deben integrar a la nueva realidad digital”, recalcó Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Otro de los grandes problemas que se identifican en el estudio, es que el 80% o más de los CMO entrevistados sigue enfocándose principalmente en fuentes tradicionales de información, como la investigación de mercado y el benchmarking competitivo, en tanto que 68% confía en el análisis de campañas de venta para tomar decisiones estratégicas.

Uno de los desafíos planteados es cómo generar contenidos valiosos en medios sociales. El 56% de los CMO considera a estos como un canal clave de enganche. Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki coincide con este planteamiento, “ya que las empresas quieren generar cercanía con la gente, pero no saben cómo hacerlo”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El encuentro organizado por IBM tiene como objetivo dar a conocer el último Estudio Global de Ejecutivos de Marketing (IBM Global Chief Marketing Officer Study). Este es el primer estudio sobre las perspectivas de los CMO, y los encargados se reunieron cara a cara con 1,734 CMO en 19 industrias y 64 países para comprender mejor sus objetivos y los desafíos que enfrentan. Los encuestados eran de una amplia variedad de organizaciones, desde 48 de las 100 marcas principales enumeradas en los rankings Interbrand de 2010 a empresas con un perfil principalmente local.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

La propuesta que surge de los países nórdicos europeos -reconocidos como vanguardistas en iniciativas para proteger derechos en Internet- abre el debate sobre cómo y hasta dónde hay que controlar lo que hacen los niños. “Es una preocupación de muchos padres: como sus hijos son nativos digitales y ellos no, la falta de versatilidad en el manejo del instrumento tecnológico hace que muchas veces queden como espectadores -dijo la licenciada Susana Mauer, psicoanalista especializada en niñez y adolescentes-. Pero una cosa es intervenir, ayudando a regular y moderar su uso, y otra es el avasallamiento de la intimidad, y eso nunca es bueno. Mauer va más allá: “Entrar sin permiso a ver qué hacen los niños en Facebook es como leer en otra época un diario íntimo o como irrumpir intrusivamente en la habitación del adolescente”.

La Convención fue creada y firmada cuando la conectividad a Internet en hogares era aún muy limitada y los jóvenes menores de 18 años no tenían un acceso regular y diario a la Web. Hoy, cuando todos los niños en edad escolar navegan a diario por Internet, muchos comienzan a pensar si no debería existir un artículo que mencione específicamente los derechos de los niños en Internet: a expresarse, a ser consultados en los temas que los afectan, a no perjudicar su bienestar y también a proteger su intimidad y privacidad. Para ello, sostienen expertos, será necesario que el Estado implemente campañas que enseñen a los adultos -padres, docentes- cómo orientar a los niños cuando navegan en Internet.

La psicoanalista Maritchu Seitún cree que el control parental estricto es necesario. “Dicen las últimas investigaciones que la capacidad de tomar decisiones termina de madurar alrededor de los veinte años. Llevado a la computadora, Facebook, el Messenger, chats, etc., esto implica que los padres no podemos dejar en manos de nuestros niños el control total de lo que hacen cuando se conectan. Cuando los dejamos solos con Internet funcionan como «monos con navaja». Por ejemplo, Facebook está permitido para mayores de 14 y los niños mienten para poder abrir una cuenta y los padres lo permitimos. Tenemos que permanecer cerca de ellos hasta que estemos tranquilos de que hacen buen uso de esas herramientas, que en sus manos tanto pueden ser muy útiles como muy dañinas.”

Para la licenciada Eva Rotenberg, miembro de la Asociación Psicoanalítica Argentina y directora de la Escuela para Padres, “es importante anular el acceso a sitios de pornografía, asegurar que la computadora esté en un lugar de acceso de toda la familia y no en la habitación, pero no controlar lo que hacen los niños en Internet”. En todo caso, la idea es estar al tanto de los usos que hacen los niños de Internet: saber que chatean con conocidos de la escuela, del barrio, del club, pero no tratar de conocer el contenido de los diálogos. Del mismo modo, conocer qué sitios web visitan es fundamental para poder verificar que se trata de páginas seguras y apropiadas para la edad del chico. Todo eso no implica invadir la privacidad.

“Los padres que necesitan controlar es porque no tienen un vínculo de confianza ni de seguridad afectiva con su hijo, que es el que permite que sus padres sean sus referentes y que no incurran en situaciones de riesgo en Internet”, agregó Rotenberg.

A revisión

La Convención Universal sobre los Derechos del Niño es el resultado de un tratado internacional de las Naciones Unidas por el cual los Estados que la firmaron reconocen y asumen el respeto por los derechos de los niños y adolescentes menores de 18 años. Fundamentalmente, reconoce a los niños como sujetos de derecho y a los adultos como sujetos de responsabilidades. La Convención fue adoptada por la Asamblea General de las Naciones Unidas el 20 de noviembre de 1989. Más de dos décadas después, muchos países que la firmaron comienzan a preguntarse si no debería actualizarse. Es decir, incorporar nuevos artículos que se centren específicamente en los derechos de los niños en Internet, un espacio en el que transcurre una parte fundamental de la vida de los niños y adolescentes del siglo XXI.

La Convención ya incluye, entre otros, el derecho de los niños a “expresar su propia opinión y a que ésta se tenga en cuenta en todos los asuntos que los afectan”. Otro artículo se refiere específicamente a la protección de la vida personal y dice: “Todo niño tiene derecho a no ser objeto de injerencias en su vida privada, su familia, su domicilio y su correspondencia, y a no ser atacado en su honor”.

Visto en Segu Info

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

1. Sea precavido con la ejecución de archivos adjuntos que provengan de remitentes desconocidos o poco confiables: A pesar de que es una táctica antigua, los ciberdelincuentes siguen utilizando el correo electrónico para propagar malware debido al bajo costo que les insume y a que aún algunos usuarios incautos suelen caer en este tipo de estrategias.

2. Evite hacer clic en cualquier enlace incrustado en un correo electrónico: Como ocurre con los archivos adjuntos, resulta sencillo para un cibercriminal enviar un enlace malicioso accediendo al cual la víctima infecta su equipo. En este tipo de engaños se suele suplantar la identidad de grandes empresas, de modo de despertar confianza en el usuario.

3. Recuerde que su banco nunca le pedirá información sensible por e-mail: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. Este tipo de engaños se valen del correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos.

4. Habilite el filtro anti-spam en su casilla de correo: Cuando esta configuración se encuentra deshabilitada, el usuario abre las puertas a recibir en su bandeja de entrada no sólo información indeseada sino también e-mails que buscan convertirlo en víctima de estrategias de Ingeniería Social.

5. Utilice distintas cuentas de correo de acuerdo a la sensibilidad de su información: Es recomendable utilizar más de una cuenta de correo electrónico, contando en cada una de ellas con una contraseña diferente. Por ejemplo, se puede disponer de una cuenta laboral, una personal para familiares y amigos y, por último, una tercera cuenta para usos generales en dónde recibir todos los correos de poca o nula importancia.

6. Implemente contraseñas seguras y únicas por cada servicio: De esta forma se evita que muchas cuentas se vean afectadas si uno de ellas es comprometida. Recuerde que una contraseña segura es igual o mayor a 10 caracteres y posee mayúsculas, minúsculas, números y caracteres especiales.

7. Evite, en la medida de lo posible, acceder al correo electrónico desde equipos públicos: Si se ve obligado a hacerlo, asegúrese de que la conexión realizada es segura y recuerde cerrar la sesión al finalizar.

8. Sea precavido en la utilización de redes Wi-Fi inseguras o públicas: La consulta de nuestro correo electrónico desde las mismas puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red. Para eso se recomienda utilizar siempre HTTPS y verificar que las páginas accedidas estén certificadas digitalmente.

9. Utilizar el envío en Copia Oculta (CCO): En caso de enviar un mensaje a muchos contactos, o reenviar uno que recibiste, asegúrate de utilizar copia oculta en lugar de agregar a todos los remitentes en los campos de Para o CC (Con copia), a fin de proteger sus direcciones de e-mail.

10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: En la mayoría de los casos es el propio usuario quién facilita al cibercriminal su información personal, de modo que es fundamental mantenerse atentos y actualizados en materia de seguridad informática, además de implementar buenas prácticas de seguridad.

Visto en Eset

Presentamos Philips hue: la bombilla LED más inteligente del mundo, que marca una nueva era en iluminación para el hogar

– Disponible exclusivamente en las tiendas Apple a partir del 30 de octubre (EUA y UE)

– Permite controlar la luz de forma inalámbrica, crear y personalizar la luz con una aplicación para teléfonos inteligentes o tabletassas

Ámsterdam, Países Bajos – En base a sus capacidades de innovación, hoy Philips lanza hue, el sistema LED de iluminación con capacidades web para el hogar más inteligente del mundo. Philips hue marca una nueva era en la iluminación para el hogar, tanto en la manera de pensar como de experimentar la luz en el hogar. Permite crear y controlar la luz utilizando el teléfono inteligente o tableta. Para permitir un sinfín de posibilidades, ayudar a ser creativo y personalizar la iluminación adaptándolo a su estilo de vida y al de su familia, Philips hue estará disponible exclusivamente en las tiendas Apple a partir del 30 de octubre en los Estados Unidos y Europa. En México, se espera a partir del 2013. El paquete inicial incluye tres bombillas que simplemente se atornillan en las lámparas existentes, y un puente que se conecta a través del router de red inalámbrica Wi-Fi de su casa. Sólo tiene que descargar la aplicación hue para empezar a experimentar la luz de una manera completamente nueva.

Philips hue se puede configurar en cuestión de minutos. La aplicación intuitiva le permite controlar de forma remota la iluminación de su casa, para ayudar a proteger su hogar, personalizar su experiencia de iluminación del hogar con ajustes específicos a sus necesidades y relojes automáticos programables para ayudar a manejar sus horarios diarios, todo con la comodidad de un dispositivo inteligente. Un sistema intuitivo e integral, Philips hue tiene la posibilidad de actualizarse y ser funcional para el futuro, ya que tiene el potencial de descargar más características y de disfrutarse en el futuro.

Con su alta calidad de ahorro de energía de iluminación LED, Philips hue permite ajustar los tonos de luz blanca o crear cualquier color. Además, Philips hue puede:

- Guardar escenas de luz favoritas para cada habitación u horario del día y recuperarlos en un instante

- Utilizar cualquier foto de su teléfono como una paleta de colores, para pintar su habitación con luz y revivir recuerdos

- Ajustar la luz blanca para ofrecer desde una luz cálida de velas hasta una luz vibrante, blanca y fresca

- Crear ambiente o complementar su decoración con los colores del arco iris

- Controlar y monitorear sus luces de forma remota cuando no esté en su casa, para su seguridad y tranquilidad

- Programar horarios automáticos para ayudar a manejar su rutina diaria

- Dejar que la luz lo despierte revitalizado, o ayudar a sus seres queridos a dormirse

La aplicación de Philips hue también cuenta con “Recetas de Iluminación” de expertos: cuatro escenas de iluminación pre-programadas, que están basadas en investigaciones realizadas por Philips relacionada a los efectos biológicos que tiene la iluminación en el cuerpo. Estas escenas ajustan las bombillas a un nivel óptimo de oscuridad o de brillo de la luz blanca para ayudarle a relajarse, leer, concentrarse o energizarse.

Jeroen de Waal, Director de Marketing y Estrategia de Philips Lighting comentó: “Philips hue presenta un cambio de juego en la iluminación – una forma completamente nueva de experimentar e interactuar con la luz. Al igual que la tecnología digital revolucionó el teléfono, los medios de comunicación y el entretenimiento, ahora también podemos personalizar la iluminación y disfrutar de aplicaciones ilimitadas. Philips continúa definiendo las posibilidades de la tecnología LED y hue nos entrega algo totalmente innovador, no sólo ofreciendo calidad en iluminación, sino en cómo la iluminación puede ser digitalizada e integrada a nuestro mundo para simplificar y mejorar nuestras vidas”.

En las pruebas realizadas en hogares de Nueva York, Berlín y Shanghái, los usuarios destacaron la gran calidad de luz de hue, la programación de horarios y el hecho de poder controlar la iluminación desde fuera del hogar, como las características que más aprecian. Por otra parte, a los consumidores les gusta la posibilidad de guardar los ajustes personales de luz y volver a crearlos con el toque de un botón, así como la conveniencia de manejar la iluminación desde su dispositivo móvil.

Philips abrió la aplicación hue a la comunidad de desarrolladores y ha creado una plataforma abierta en www.meethue.com invitando a los desarrolladores a explorar la aplicación y liberar aún más posibilidades para mostrar lo que puede hacer la iluminación para mejorar las vidas. Puede compartir escenas de luz o inspirarse en el sitio de la comunidad meethue.com. Philips hue utiliza el enlace estándar abierto de ZigBee Light para poder ser integrado con otros sistemas certificados ZigBee.

Basándose en el éxito de la experiencia AmbiLight, Philips está desarrollando futuras características del producto, tales como permitir que hue se integre con otros medios incluyendo sonido y vídeo. Philips también está trabajando en integrar características como servicios de geo-localización, permitiendo que hue pueda sentir cuando el usuario está cerca de su casa para encender automáticamente las luces, o apagarlas al salir.

Información del producto:

El paquete introductorio de Philips hue incluye:

- 3 bombillas de luz hue de 600 lúmenes (equivalente a 50 Watt)

- Cada bombilla hue cubre todos los tonos de blanco, desde luz blanca cálida hasta luz blanca fría, y una amplia variedad de colores. Cada bombilla hue utiliza 80% menos de energía que una bombilla tradicional

- Un puente hue para configurar fácilmente la red de iluminación

- Una fuente de alimentación para el puente hue

- Un cable LAN para conectar el puente hue al router

- Instrucciones para descargar la aplicación

- Nota: el paquete introductorio hue se puede ampliar con hasta 50 bombillas hue individuales

El paquete individual de bombillas Philips Hue incluye:

- 1 bombilla hue de 600 lúmenes

- Nota: el bombillo hue individual es una extensión del paquete de introducción hue; se necesita el paquete introductorio de hue y su puente para poder operar la bombilla individual

Se pueden conectar 50 bombillas hue individuales al puente hue

Acerca de Royal Philips Electronics

Royal Philips Electronics (NYSE: PHG, AEX: PHIA) es una empresa diversificada de salud y bienestar enfocada en mejorar la vida de las personas a través de innovaciones oportunas en los sectores de Cuidado de la Salud, Estilo de Vida e Iluminación. Con sede en Holanda, Philips reportó ventas de 22.6 mil millones de euros en 2011 y cuenta con aproximadamente 121.000 empleados con servicios y comercialización en más de 100 países. La compañía es líder en el mercado de cuidados cardíacos, cuidados intensivos y atención médica en el hogar, así como en soluciones de energía eficientes y nuevas aplicaciones de iluminación, así como en afeitadoras para hombres y depiladoras, entretenimiento portátil del hogar y cuidado de la salud oral. Para conocer las últimas noticias sobre Philips, consulte en: www.philips.com/newscenter.

Acerca del Enlace ZigBee Light Link

El enlace ZigBee Light ofrece a la industria de la iluminación un estándar global interoperable y muy fácil de usar para la iluminación residencial y productos de control. Permite a los consumidores obtener control inalámbrico a través de todas sus luminarias LED, bombillas de luz, relojes programables, controles remotos e interruptores. Los productos que utilizan esta norma permiten a los consumidores cambiar la iluminación a la distancia para reflejar el ambiente, tarea o estación, todo mientras cuidan el consumo energético y hacen sus casas más verdes.

Los productos creados con este estándar son tan fáciles de usar como un atenuador de voltaje común. La norma no requiere que ningún dispositivo especial coordine la red de iluminación, haciéndolo fácil e intuitivo a la vez para el uso diario de los consumidores. Además, hace fácil agregar o sacar productos de la red de iluminación. Los productos ZigBee Light Link certificados con el sello ZigBee Certified son los únicos productos residenciales en red de la industria que ofrecen simplicidad e interoperabilidad.

Debido a que ZigBee Light Link son un estándar ZigBee, los productos de iluminación interoperan sin esfuerzos con todos los productos que cumplan con estándar ZigBee que tengan en los hogares, incluyendo ZigBee Home Automation, ZigBee Input Device, ZigBee Remote Control y ZigBee Health Care.

Productores líderes que contribuyeron con su experiencia en desarrollar el enlace ZigBee Light Link incluyen a GE, Greenwave, OSRAM Sylvania y Philips.

Actualmente, las organizaciones están saturadas de información puesto que los datos crecen continuamente de manera exponencial. Asimismo, cada día se anuncia o lanza al mercado una nueva tecnología con la promesa de reducir los costos al hacer negocios, ser más convenientes y oportunos.

Actualmente, las organizaciones están saturadas de información puesto que los datos crecen continuamente de manera exponencial. Asimismo, cada día se anuncia o lanza al mercado una nueva tecnología con la promesa de reducir los costos al hacer negocios, ser más convenientes y oportunos.

“Debido al estancamiento y las reducciones de presupuestos de tecnología, es indispensable que las organizaciones obtengan mayor valor por sus inversiones en TI”, dijo Wilson Grava, Vicepresidente de Symantec para América Latina. “Cuando las organizaciones comprenden los desafíos, riesgos y amenazas, pueden planear e implementar iniciativas tecnológicas estratégicas como la virtualización, seguridad móvil, encriptación, las copias de seguridad y recuperación, el archivado y el cómputo en nube para proteger y administrar su información de manera más eficiente”.

Seguridad en Internet – Tendencias para 2011

Continuarán los Ataques a la Infraestructura Crítica: Hacia finales del 2010 Stuxnet – una amenaza creada específicamente para modificar el comportamiento de sistemas de hardware y generar daños en el mundo físico- tuvo un gran impacto en los sectores que utilizan sistemas de control industrial. Este hecho marcó una nueva era en cuanto a ataques informáticos y es muy probable que aquellos cibercriminales que siguieron de cerca esta amenaza hayan aprendido la lección y en 2011 veamos otros ataques direccionados a infraestructuras críticas. Con un inicio lento, se espera que la frecuencia de este tipo de ataques se incremente.

Los Ataques Segmentados y las Vulnerabilidades de Día-Cero Serán más Comunes: Este año, Hydraq, también conocido como Aurora, fue un buen ejemplo de un tipo de amenaza creciente, altamente segmentada, que busca infiltrarse en organizaciones específicas en un tipo particular de sistemas de cómputo, explorando vulnerabilidades de software hasta ese momento desconocidas. Los cibercriminales han usado estas brechas de seguridad durante muchos años pero las amenazas altamente segmentadas han ganado terreno, por lo que se prevé el surgimiento de más vulnerabilidades de día cero para los próximos 12 meses en comparación con los años anteriores.

Más Dispositivos Móviles y Nuevos Modelos de Seguridad de TI: El uso de dispositivos móviles como smartphones está creciendo a un ritmo acelerado. Gartner prevé que, al final de 2010, 1,200 millones de personas estén usando celulares con acceso a Internet e IDC estima que a final del 2010, los dispositivos Android y AppleiIOS tengan 31 por ciento de participación de mercado global. En 2011 se espera un aumento en las amenazas dirigidas a dispositivos móviles ya que el uso de éstos seguirá creciendo. Tomando en cuenta esta tendencia es probable que los dispositivos móviles se vuelvan una de las principales fuentes de pérdida de datos confidenciales en 2011.

Mayor Adopción de Tecnologías de Encriptación: El aumento de uso de dispositivos móviles de la empresa no sólo significa que será necesario enfrentar algunos desafíos para mantener accesibles y seguros esos equipos y los datos confidenciales contenidos en ellos, sino que las empresas también deberán cumplir varias regulaciones asociadas a la protección de datos y privacidad. En 2011 veremos que las organizaciones llevarán a cabo un acercamiento más proactivo para proteger los datos, como la adopción de tecnologías de encriptación para cumplir con los patrones de conformidad y evitar las multas y daños que la violación de datos pueda causar a las marcas.

Surgimiento de una Nueva Frontera en Ataques Motivados por Fines Políticos: En un estudio reciente de Symantec sobre la protección de infraestructura crítica, más del 50% de las empresas entrevistadas afirmó tener sospecha o certeza de ser víctimas de ataques con objetivos políticos específicos. En el pasado, los ataques motivados por cuestiones políticas caían en la categoría de espionaje cibernético o de ataques DoS (Denial of Service o negación de servicio) contra servicios Web. Symantec cree que Stuxnet es posiblemente sólo el primer indicador altamente visible de lo que se llamaría guerra cibernética que viene de tiempo atrás. En 2011 es probable que veamos más señales de acciones de lucha por controlar armas digitales.

Almacenamiento – Tendencias para 2011

El Siguiente Paso de la Virtualización: La virtualización ha sido uno de los más grandes cambios en 2010 y continuará influyendo en TI en el año 2011. Las empresas en todo el mundo están logrando los beneficios de la virtualización al reducir el número de servidores en sus entornos. Aunque la virtualización disminuye los costos de servidores, las organizaciones se están dando cuenta de que simultáneamente se incrementan los costos de administración y sin un plan para proteger estos entornos, no pueden obtener el retorno total de la inversión. La capacidad para realizar copias de seguridad y recuperar aplicaciones y datos de los entornos físicos y virtuales con una única solución permitirá a las organizaciones reducir los costos generales de TI y la complejidad.

Brecha en la Recuperación de Desastres en Entornos Virtuales: El número de solicitudes y la cantidad de datos en entornos virtuales aumentarán notablemente en 2011. La Encuesta 2010 de Symantec sobre Recuperación Ante Desastres reveló que, en caso de un desastre, 60 por ciento de los datos de una organización que se almacena en entornos virtuales no puede recuperarse porque las organizaciones no han implementado tecnologías de protección de datos. Considerando que el nivel de protección de las máquinas virtuales debe ser similar al que los clientes tienen en los entornos físicos, las organizaciones deben implementar tecnologías para garantizar que sus datos críticos en entornos virtuales estén a salvo de toda clase de riesgos.

El Año de Administrar Mejor la Información: Los administradores de almacenamiento deben desechar la mentalidad de ‘acumulador compulsivo’ y categorizar la información más importante en 2011. El casi infinito nivel de retención de datos está haciendo que los gastos de almacenamiento se disparen, que los tiempos de recuperación sean extensos y que existan pesadillas en e-Discovery en las organizaciones de todos los tamaños. En 2011, las organizaciones volverán a evaluar sus necesidades de retención y automatizarán su estrategia de administración de la información para mantener copias de seguridad de 30 a 60 días, archivar almacenamiento a largo plazo y eliminar todo lo demás.

Aumenta el Almacenamiento en Nube: Las tecnologías en la nube cambiarán considerablemente la forma en que se prestan los servicios en 2011. Más organizaciones aprovecharán las nubes públicas y privadas a medida que están más disponibles. Cuando nos aproximamos al 2011, las empresas necesitan administrar los recursos de almacenamiento de información por lo que surgirán herramientas para administrar este nuevo entorno complejo de almacenamiento y para que los administradores de TI puedan comprender mejor y capturar información sobre los datos no estructurados que residen en ella. Esto les permitirá utilizar plenamente los beneficios de la nube.

Derecho a elegir: Equipos, Software y Nube: Mientras el software continúa impulsando la innovación, en 2011 habrá nuevos modelos como respuesta a las necesidades de los clientes para facilitar las operaciones de TI. El cómputo en la nube, los dispositivos y servicios hospedados son ejemplos de modelos cada vez más atractivos que proporcionarán a las organizaciones flexibilidad y facilidad para su implementación.

Consolidación y Centros de Datos de Siguiente Generación: La consolidación es la prioridad del sector de TI y las organizaciones deben redefinir la infraestructura de sus centros de datos en 2011 para administrar las presiones, reducir costos y proteger los datos. Si la consolidación implica un movimiento físico, virtualización, desmantelamiento o cualquier combinación de estos aspectos, las organizaciones necesitan administrar los riesgos y la complejidad de la consolidación de los centros de datos. Además, las organizaciones deben garantizar la protección y disponibilidad de la información y las aplicaciones para evitar interrupciones no planeadas en la productividad y la pérdida de datos. No es un secreto que en 2011, la consolidación será un tema prioritario.

Proteger y Administrar los Datos en Redes Sociales: La forma en que las organizaciones colaboran se modificará en 2011. Hoy hemos visto que las empresas ya han comenzado a aprovechar más las redes sociales para mejorar la comunicación y la productividad en los negocios. A medida que esta tendencia crece, las áreas de TI deberán prepararse y comprender cómo proteger y administrar estas aplicaciones para recuperar y encontrar la información empresarial que se comunica o transmite a través de estos medios. El archivado de medios o redes sociales se volverá más importante a medida que las empresas aprovechen su poder para fortalecer neg

Visto en CXO Community

Un pronóstico elaborado por expertos en ciencia y tecnología, medios especializados, universidades y empresas de hardware determinó cuáles serán los 10 hitos tecnológicos del año próximo. El informe, difundido por la revista del MIT, Technology Review, presenta 10 inventos que si bien parecerían extraídos de una película futurista, ya son parte del hoy.

Un pronóstico elaborado por expertos en ciencia y tecnología, medios especializados, universidades y empresas de hardware determinó cuáles serán los 10 hitos tecnológicos del año próximo. El informe, difundido por la revista del MIT, Technology Review, presenta 10 inventos que si bien parecerían extraídos de una película futurista, ya son parte del hoy.

Grafeno

Llamado “el material del futuro”, este descubrimiento significó el Premio Nobel de Física 2010 para Andre Geim y Kostya Novoselov. Este material, que será utilizado para los procesadores se enrolla y se pliega, es 10 veces más rápido que el silicio y es un buen conductor, que solucionará la cuestión de llamada “conectividad total”.

Letreros interactivos

Son pantallas LCD táctiles e interactivas con cristal holográfico que responden a la demanda de los consumidores por experiencias conectadas a redes en el punto de venta. La interfase es sensible al tacto con video y reconocimiento del rostro. Ofrecen información sobre el producto y su aplicación.

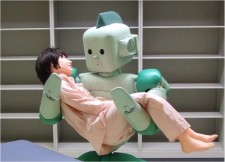

Robots enfermeras

Las enfermeras del futuro son humanoides capacitados para realizar análisis de sangre, guiar a los pacientes por el hospital y asistirlos en la sala de espera, además de tomarles la presión y la fiebre. Algunos hospitales de Japón ya las implementaron, con buena recepción por parte de los pacientes, que encontraron la espera más entretenida gracias a los videos que estas entermeras cibernéticas muestran a través de su pecho.

Vehículos inteligentes

Ya habíamos presentado al primer auto que twittea. Pero, si bien Ford tuvo la primicia en ese aspecto, ya hay varios fabricantes abocados a la creación de vehículos con Internet. Esta combinación permite al usuario, entre otras cosas, conocer el estado de las rutas y disfrutar de contenidos interactivos durante el viaje.

Celulares 3D

Julien Flack, director de tecnología de Dynamic Digital Depth es el autor de un software que le demandó una década de trabajo, y permite que la imagen en el celular salte de 2D a 3D, ofreciendo una experiencia mucho más real. Dicho software fue desarrollado para el Samsung W960, lanzado en Corea del Sur en Marzo de este año.

Redes de sensores inalámbricos

Son redes de nodos o computadoras en miniatura equipadas para una tarea común. Son autoconfigurables, de fácil instalación y capaces de concretar el proceso de emisión y recepción de datos en pocos segundos. Pueden detectar actividad sísmica, el estado del tránsito y movimientos militares.

TV de LED

Estas pantallas, cuyo costo se espera que descienda al ritmo de su demanda creciente, son eco-friendly, generan menos calor, no utilizan materiales tóxicos ni generan residuos. Además, brindan una mejor experiencia visual, no deforman la imagen ni cambian el color.

Componentes fotovoltaicos

Son células solares de película fina que tienen la particularidad de convertir la luz en electricidad. Este avance, descubierto por la Física Kylie Catchpole, implicaría un gran avance de la energía solar por encima de los combustibles fósiles.

Computación ubicua

También conocida como Ubicomp, refiere a la integración de la informática en el entorno humano o real, al punto que la computadora no sea percibida como un objeto diferenciado. Se espera que el hombre interactúe con chips informáticos para realizar sus tareas cotidianas dando órdenes sólo con la voz.

Implantes cibernéticos

Se trata de prótesis basadas en materiales ópticos y electrónicos capaces de almacenar datos sobre el estado de salud e historial del paciente, además de monitorear sus signos vitales.

Visto en La Flecha

Expertos de la Universidad China de Hong Kong consiguieron almacenar 90 gigas en una bacteria, gracias a una codificación de datos que permite reducir su tamaño.

Expertos de la Universidad China de Hong Kong consiguieron almacenar 90 gigas en una bacteria, gracias a una codificación de datos que permite reducir su tamaño.

Tras este proceso, los expertos pudieron introducir la información en forma de ADN modificado.

Los científicos creen que podrían almacenar el equivalente a dos terabytes en apenas unos gramos de bacterias y confían que este tipo de proceso pueda ser el que predomine en el futuro.

“Creemos que esto podría ser un estándar industrial para la manipulación a gran escala del almacenamiento de datos en las células vivas”, declararon los responsables del proyecto en su página web.

Según publicó el diario El País, los científicos son muy optimistas sobre las posibilidades de innovación en el futuro y agregaron que el producto podría variar del almacenamiento de contenidos digitales a la inserción de códigos de barras en organismos sintéticos.

Visto en Emol

En sólo seis años los estudiantes chilenos se convirtieron en los protagonistas de la comunidad digital, ya que el 96% asegura conectarse a internet desde cualquier lugar y el 85% de ellos se siente un buen conocedor y experto en internet.

En sólo seis años los estudiantes chilenos se convirtieron en los protagonistas de la comunidad digital, ya que el 96% asegura conectarse a internet desde cualquier lugar y el 85% de ellos se siente un buen conocedor y experto en internet.

Además, están conectados los siete días de la semana y el chat es su principal medio de comunicación.

Los anteriores son sólo algunos de los principales resultados que arrojó la sexta versión del estudio “Índice Generación Digital (IGD)”, elaborado por VTR, en forma conjunta con Adimark GFK y Educarchile, que mide el avance de la digitalización de los estudiantes en el país desde el 2004 a la fecha.

“El principal cambio que vemos en estos seis años es el empoderamiento de los jóvenes con su conocimiento, tanto por el aumento en el acceso como por el aumento de la frecuencia de conexión y de uso”, señaló la directora ejecutiva de Adimark GFK, Verónica Edwards.

En materia de acceso, se observa que la tenencia de computador en el hogar aumentó de 46% a 74% en el periodo 2004-2009. Un 76% está conectado a internet entre los que tienen computador.

La conexión a internet desde el hogar pasó de 21% en 2004 a 56% en 2009, siendo los segmentos C3 y D los que mostraron las alzas más notorias.

Si bien, los estudiantes pertenecientes al grupo socioeconómico ABC1 tienen mayor acceso a internet, en estos seis años la brecha respecto del segmento D cae casi cinco veces.

Pese a este aumento del acceso desde el hogar, en promedio, el 53% de los estudiantes recurre a conectarse a los lugares públicos o pagados. Esta tendencia se viene mostrando desde el 2005 en adelante.

La frecuencia de conexión aumentó enormemente en seis años. Mientras en 2008 predominaban los usuarios Light (se conecta menos de 3 días a la semana) en un 35%, en 2009 pasaron a liderar los “heavy user” (se conectan 6 o 7 días por semana) representando el 40% de los usuarios.

Conocimiento y brecha padre e hijos

Otro importante hallazgo del estudio se refiere a la autopercepción que tienen los escolares de su conocimiento de internet.

Si en 2008 hubo un salto cualitativo en relación a 2004, pasando de 34% a 62% respectivamente, para el 2009, el 85% se califica de experto, es decir, más de 20 puntos en un año.

Frente a la pregunta de autopercepción de conocimientos en internet, los adultos respondieron que sólo un 31% se siente experto.

Si bien este porcentaje duplica al año 2008, cuando el 16% se declaraba experto, el avance de los hijos el 2009 acrecentó a un más la brecha de conocimiento.

En cuanto a los usos, los jóvenes utilizan la web para comunicarse, hacer tareas, buscar información de interés y entretenerse.

En este sentido, Windows Live Messenger figura como el principal medio de comunicación de los escolares. Sin embargo, gracias al avance de la Banda Ancha, que ha permitido el desarrollo de distintas plataformas sociales, los escolares están utilizando Facebook, MySpace, Youtube, entre otras.

A nivel escolar “el uso de las tecnologías en la escuela no “elimina” al docente, sino que le obliga a cambiar su rol para posibilitar más aprendizajes en niños y jóvenes”, explica el gerente del Area de Educación de Fundación Chile, José Weinstein.

A su juicio, “los resultados del IGD nos muestran que este nuevo rol del docente está todavía en ciernes y que ellos han incorporado algunos usos de las TICs como nuevos soportes. Sin embargo, se requiere incorporar nuevos modelos pedagógicos que muestren otros usos de estas tecnologías para un mayor aprendizaje”.

Seguridad en internet

Un aspecto importante es la seguridad que los jóvenes tienen al navegar. Se destaca que el “chateo” con desconocidos disminuyó del 47% al 43% entre 2008 y 2009.

Este dato confirma la curva descendiente iniciada en 2007 cuando alcanzaba el 74%.

También, aumentó el chateo con amigos, familiares y gente conocida. El mayor crecimiento lo experimentó el chateo con familiares que pasó de un 77% en 2008 a un 89% en 2009.

En tanto que, ingresar a páginas de pornografía (77%), tratar con adultos que se hacen pasar por niños (69%) y ser víctimas de ciberbullying (66%) son algunas de las conductas que los alumnos reconocen que se deben evitar para cuidarse en la red.

Visto en Emol

Prev123...5Next

Prev123...5Next  Page 2 of 5

Page 2 of 5

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

Por el momento, ocho trabajadores de esa firma de la localidad flamenca de Malinas, en el norte de Bélgica, han recibido de manera voluntaria el microprocesador, que tiene el tamaño de un grano de arroz. El objetivo es que esa tecnología subcutánea, que se coloca entre el índice y el pulgar, reemplace a las habituales tarjetas de identificación.

Hoy es el cumpleaños número 25 de la web. El 12 de marzo de 1989 distribuí una propuesta para mejorar el flujo de información: “una ‘red’ de notas con enlaces entre ellas”.

Hoy es el cumpleaños número 25 de la web. El 12 de marzo de 1989 distribuí una propuesta para mejorar el flujo de información: “una ‘red’ de notas con enlaces entre ellas”.