campana - search results

If you're not happy with the results, please do another search

El uso de los teléfonos móviles mientras se conduce es uno de los problemas más serios a los que se enfrentan los organismos de tráfico en distintos países. Ya sabemos que las distracciones son peligrosas y conducir con una mano al mismo tiempo que se mantiene una conversación aumenta las posibilidades tener un accidente. En España, hace un año que las multas por el uso del móvil al volante ya superaban a las multas por alcoholemia.

En Bangalore también tienen este problema y han decidido luchar contra él con una impactante campaña publicitaria en la que se apela a la responsabilidad no ya del conductor, sino de sus amigos y seres queridos. Echa un vistazo a las imágenes porque creo que no necesitan más explicación.

Visto en Celularis

Buscaron tambien:

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

¿Qué es la Hora del Planeta?

¿Qué es la Hora del Planeta?

La Hora del Planeta tiene su origen en el año 2007. Por aquél entonces, la organización Wide Fund for Nature (WWF) decidió poner en marcha una iniciativa en Sidney (Australia) para mostrar al mundo la importancia del ahorro energético. Se trataba de un apagado de luces general por parte de los ciudadanos y edificios australianos.

Desde entonces la Hora del Planeta se ha extendido por más de 5.000 países diferentes a lo largo de los cinco continentes. Este año la iniciativa se celebra el 29 de marzo.

Apaga las luces entre las 20.30 y las 21.30 horas.

La forma más clásica y sencilla de participar en la Hora del Planeta consiste en apagar las luces de tu hogar entre las 20.30 y las 21.30 horas del 29 de marzo. La idea es que, a medida que la noche vaya adentrándose en las ciudades, las ciudades disminuyan su consumo.

La hora es la misma para todos los países del mundo que se aventurarán en la Hora del Planeta cuando su huso horario apunte a las 20.30h. En el año 2011 España consiguió la ‘medalla de plata’ por ser el segundo país con más ciudades inscritas en la campaña. Un total de 250 localidades, solo superadas por las 422 de Canadá.La Puerta de Alcalá, la Cibeles, el Palacio Real, la Sagrada Familia, la Mezquita de Córdoba, el Acueducto de Segovia o la Alhambra de Granada son algunos de los monumentos históricos que se han quedado a oscuras en anteriores ediciones.

Súmate a la iniciativa desde tu página web.

Este año la Hora del Planeta llega también a Internet. Por primera vez se intentará extender la campaña al mundo virtual ¿Cómo conseguirlo? Si quieres participar es muy sencillo. Se trata, básicamente, de añadir un texto HTML en la portada de tu página web.

Puedes encotnrar este código en los tutoriales subidos en la web oficial de la campaña. Además encontrarás un paso a paso para usuarios de WordPress y Blogger. En esta misma web descubrirás incluso un propio demo de cómo quedará tu página a oscuras. Portales como Prisa o Santillana ya se han unido.

También puedes mostrar tu apoyo en las redes sociales.

No todos los internautas tienen una página web. Pero la gran mayoría son muy activos en alguna de las redes sociales. Por este motivo, la organización de la Hora del Planeta anima a los usuarios a compartir la iniciativa a través de Twitter, Facebook o Google +.Cambia tu foto de perfil por la imagen que encuentras en este paso o comenta la campaña con el ‘hashtag’ #apagaInternet. La difusión puede ayudar mucho a que la Hora del Planeta sea un éxtio.

Fuente: http://finanzas-personales.practicopedia.lainformacion.com

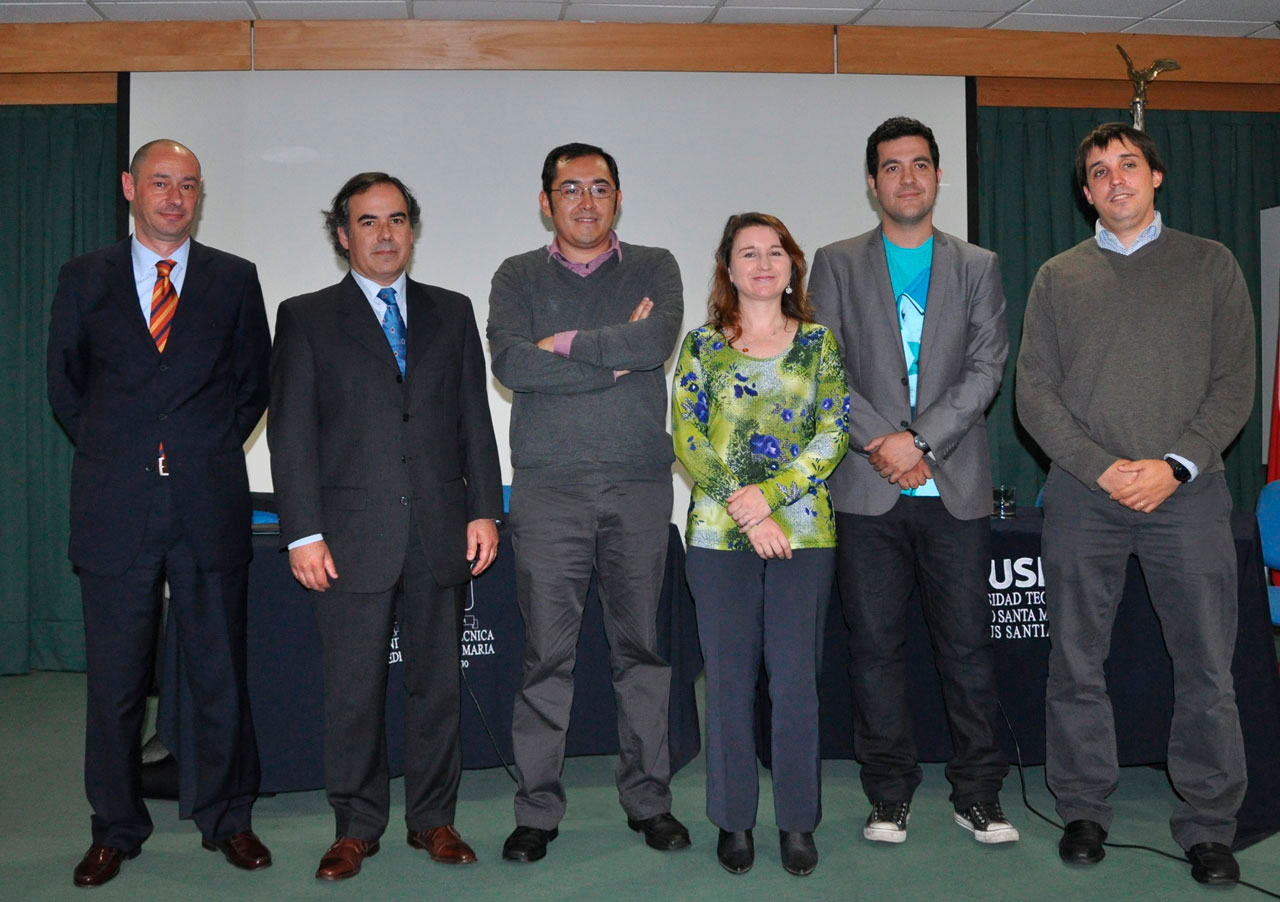

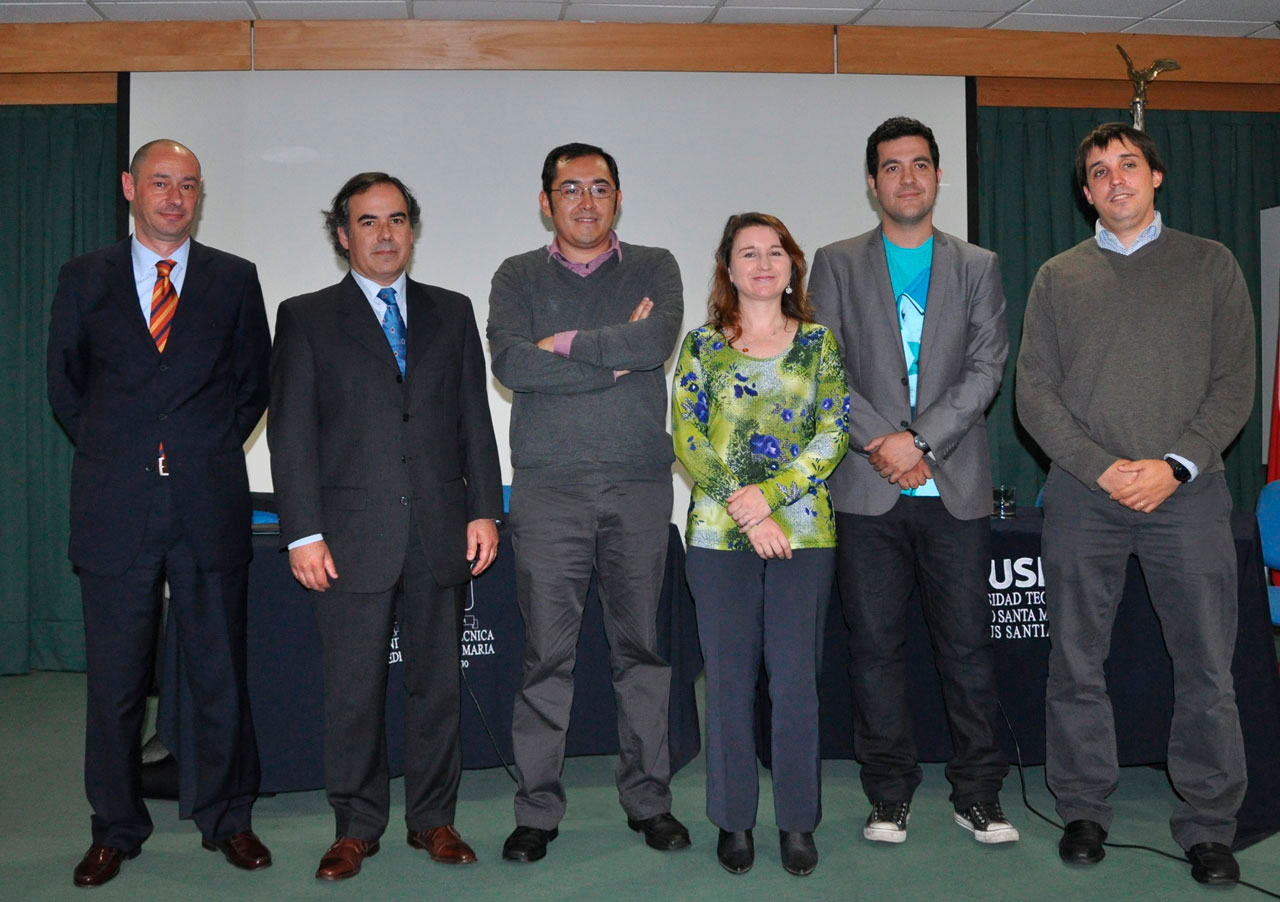

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

IBM Chile en conjunto con la Universidad Federico Santa María (USM), presentaron ante la comunidad académica, un estudio que recoge la visión de 1,700 gerentes de marketing (chief marketing officers – CMO) de 64 países y 19 industrias acerca del nuevo escenario que presenta la digitalización de la información.

A través de un panel de expertos compuesto por Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; María Laura Martínez, editora general de revista Publimark; y Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A, se analizaron las diversas conclusiones que entregó el informe realizado por IBM, que reveló una fuerte debilidad de los ejecutivos y las empresas ante las redes sociales y la hiperconectividad. Sólo 26% de los CMO hacen un seguimiento de blogs, 43% monitorea las críticas de terceros y 48% monitorea revisiones de consumidores para contribuir a la definición de sus estrategias de marketing.

La información que no es tomada en cuenta, toman real importancia si se considera que aproximadamente 90% de toda la información en tiempo real que se crea en la actualidad consiste en datos no estructurados. “Los CMO que aprovechen con éxito esta nueva fuente de conocimiento se encontrarán en una posición fuerte para aumentar los ingresos, reinventar las relaciones con los clientes y construir nuevo valor de marca”, sostuvo Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina.

Los clientes comparten mucho sus experiencias en línea, lo cual les da más control e influencia sobre las marcas. Este cambio en la balanza de poder de las organizaciones a sus clientes requiere nuevos enfoques, herramientas y habilidades de marketing para mantenerse competitivo. “Las empresas están ocupándose de internet y saben que se deben integrar a la nueva realidad digital”, recalcó Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Otro de los grandes problemas que se identifican en el estudio, es que el 80% o más de los CMO entrevistados sigue enfocándose principalmente en fuentes tradicionales de información, como la investigación de mercado y el benchmarking competitivo, en tanto que 68% confía en el análisis de campañas de venta para tomar decisiones estratégicas.

Uno de los desafíos planteados es cómo generar contenidos valiosos en medios sociales. El 56% de los CMO considera a estos como un canal clave de enganche. Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki coincide con este planteamiento, “ya que las empresas quieren generar cercanía con la gente, pero no saben cómo hacerlo”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El encuentro organizado por IBM tiene como objetivo dar a conocer el último Estudio Global de Ejecutivos de Marketing (IBM Global Chief Marketing Officer Study). Este es el primer estudio sobre las perspectivas de los CMO, y los encargados se reunieron cara a cara con 1,734 CMO en 19 industrias y 64 países para comprender mejor sus objetivos y los desafíos que enfrentan. Los encuestados eran de una amplia variedad de organizaciones, desde 48 de las 100 marcas principales enumeradas en los rankings Interbrand de 2010 a empresas con un perfil principalmente local.

Los especialistas de ESET Latinoamérica presentan un resumen de los ataques informáticos destacados de este año.

El robo de información fue el principal incidente del 2012 en materia de seguridad informática, según afirma una reciente

investigación de ESET Latinoamérica. A su vez, e

n lo que refiere asmartphones, la explotación de vulnerabilidades, estuvo a la orden del día.

“Desde Megaupload hasta Linkedin o Formspring, la fuga de información fue una dura realidad que debieron enfrentar muchas empresas este año. No sólo se trata de la exposición – y muchas veces publicación – de valiosa información personal de los usuarios, sino también de un fuerte golpe a la reputación de las compañías”, aseguró Sebastián Bortnik, Gerente de Educación y Servicios de ESET Latinoamérica.

Entre los casos de fuga de información más resonantes del 2012 pueden mencionarse la filtración de datos de más de 56.000 cuentas de Visa y Mastercard, la exposición de 6.5 millones de contraseñas de LinkedIn y las más de 450.000 credenciales robadas de Yahoo! Voice.

A su vez, el robo de información ha estado entre los principales objetivos de los códigos maliciosos durante este año, tal como lo evidencian las sucesivas campañas de propagación de Dorkbot, código malicioso que al día de hoy cuenta con el 54% de su propagación en Latinoamérica y roba credenciales de acceso de los usuarios,además de convertir a los equipos infectados en parte de una red botnet.

“El robo de información no fue ni será solamente un riesgo para las compañías: los usuarios no suelen ser conscientes del valor de los datos que manejan. Por lo tanto, las campañas de propagación de códigos maliciosos, así como las estrategias de Ingeniería Social, se enfocaron durante este 2012 en explotar ese factor”, agregó Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

Este año, el segundo foco de ataque destacado ha sido la explotación de vulnerabilidades en smartphones.Durante 2012, una vulnerabilidad de diseño en las aplicaciones móviles de Facebook, Dropbox y LinkedIn las hizo susceptibles al robo de contraseñas. Lo mismo ocurrió con WhatsApp, viéndose expuesta la información de los usuarios debido a la aparición de una herramienta que permitía robar el contenido de las conversaciones, dado que la aplicación no cifraba los mensajes al enviarlos. Finalmente, entre los casos de mayor relevancia se lista la vulnerabilidad USSD en sistemas operativos Android que permitía, entre otras cosas, el borrado completo de la información del dispositivo.

“La evolución del mercado de los teléfonos inteligentes sumada al crecimiento de ataques para estas plataformas que viene registrando el Laboratorio de ESET Latinoamérica nos permite anticipar que los dispositivos móviles serán uno de los principales objetivos durante el año que viene, de modo que se recomienda a los usuarios que implementen soluciones de seguridad en los mismos, se mantengan informados y realicen un uso responsable”, concluyó Bortnik.

Visto en ESET

LetsBonus.com, el sitio de descuentos online que hace furor en todo el mundo, y Metro de Santiago, a través de su Club Metro, sortearán cuatro invitaciones dobles para disfrutar de un completo día de Spa en el centro médico-estético Altmedicen, como parte de su compromiso con sus usuarios.

Para participar, solo hay que registrarse en el sitio web de Club Metro, http://www.metrosantiago.cl/clubmetro/

Cada premio considera un día completo de SPA para dos personas, que incluye limpieza facial profunda y masaje descontracturante.

“Nuestro enfoque siempre ha sido entregar la mejor experiencia a nuestros clientes, y qué manera más óptima de realizarlo que compartir esa vivencia con los usuarios del Metro de Santiago, quienes día a día utilizan este medio de transporte para trasladarse a sus trabajos y lugares de estudio”, expresó Carlos de Morra, Director General para el Cono Sur en LetsBonus.

El sorteo se realizará el próximo 16 de diciembre y sus resultados serán publicados en www.metro.cl Los ganadores también podrán informarse a través de las cuentas de Twitter @LetsBonusCL y @metrodesantiago y las Fanpage en Facebook /LetsBonusSantiagodeChile y /Metro-de-Santiago-Chile

Sobre LetsBonus: LetsBonus (www.letsbonus.com) ofrece una selección de planes de ocio, viajes y productos exclusivos con descuentos de hasta el 70%. La compañía fue fundada por Miguel Vicente en septiembre del 2009 en Barcelona, convirtiéndose en la web pionera de la compra colectiva en Europa. La empresa está formada por un equipo de más de 550 empleados y opera en 8 países: España, Italia, Portugal, Argentina, Chile, México, Colombia y Uruguay.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

¿Qué hacen los niños en Internet? ¿Con quiénes interactúan y qué información comparten? Éstas son algunas de las preocupaciones habituales de muchos padres. En numerosas familias, sólo un estricto control de los contactos y comportamientos de los hijos en la Web aporta cierta tranquilidad. Pero ahora, expertos internacionales debaten si es necesario garantizar la privacidad de los niños en Internet, actualizando la Convención Universal sobre los Derechos del Niño.

La propuesta que surge de los países nórdicos europeos -reconocidos como vanguardistas en iniciativas para proteger derechos en Internet- abre el debate sobre cómo y hasta dónde hay que controlar lo que hacen los niños. “Es una preocupación de muchos padres: como sus hijos son nativos digitales y ellos no, la falta de versatilidad en el manejo del instrumento tecnológico hace que muchas veces queden como espectadores -dijo la licenciada Susana Mauer, psicoanalista especializada en niñez y adolescentes-. Pero una cosa es intervenir, ayudando a regular y moderar su uso, y otra es el avasallamiento de la intimidad, y eso nunca es bueno. Mauer va más allá: “Entrar sin permiso a ver qué hacen los niños en Facebook es como leer en otra época un diario íntimo o como irrumpir intrusivamente en la habitación del adolescente”.

La Convención fue creada y firmada cuando la conectividad a Internet en hogares era aún muy limitada y los jóvenes menores de 18 años no tenían un acceso regular y diario a la Web. Hoy, cuando todos los niños en edad escolar navegan a diario por Internet, muchos comienzan a pensar si no debería existir un artículo que mencione específicamente los derechos de los niños en Internet: a expresarse, a ser consultados en los temas que los afectan, a no perjudicar su bienestar y también a proteger su intimidad y privacidad. Para ello, sostienen expertos, será necesario que el Estado implemente campañas que enseñen a los adultos -padres, docentes- cómo orientar a los niños cuando navegan en Internet.

La psicoanalista Maritchu Seitún cree que el control parental estricto es necesario. “Dicen las últimas investigaciones que la capacidad de tomar decisiones termina de madurar alrededor de los veinte años. Llevado a la computadora, Facebook, el Messenger, chats, etc., esto implica que los padres no podemos dejar en manos de nuestros niños el control total de lo que hacen cuando se conectan. Cuando los dejamos solos con Internet funcionan como «monos con navaja». Por ejemplo, Facebook está permitido para mayores de 14 y los niños mienten para poder abrir una cuenta y los padres lo permitimos. Tenemos que permanecer cerca de ellos hasta que estemos tranquilos de que hacen buen uso de esas herramientas, que en sus manos tanto pueden ser muy útiles como muy dañinas.”

Para la licenciada Eva Rotenberg, miembro de la Asociación Psicoanalítica Argentina y directora de la Escuela para Padres, “es importante anular el acceso a sitios de pornografía, asegurar que la computadora esté en un lugar de acceso de toda la familia y no en la habitación, pero no controlar lo que hacen los niños en Internet”. En todo caso, la idea es estar al tanto de los usos que hacen los niños de Internet: saber que chatean con conocidos de la escuela, del barrio, del club, pero no tratar de conocer el contenido de los diálogos. Del mismo modo, conocer qué sitios web visitan es fundamental para poder verificar que se trata de páginas seguras y apropiadas para la edad del chico. Todo eso no implica invadir la privacidad.

“Los padres que necesitan controlar es porque no tienen un vínculo de confianza ni de seguridad afectiva con su hijo, que es el que permite que sus padres sean sus referentes y que no incurran en situaciones de riesgo en Internet”, agregó Rotenberg.

A revisión

La Convención Universal sobre los Derechos del Niño es el resultado de un tratado internacional de las Naciones Unidas por el cual los Estados que la firmaron reconocen y asumen el respeto por los derechos de los niños y adolescentes menores de 18 años. Fundamentalmente, reconoce a los niños como sujetos de derecho y a los adultos como sujetos de responsabilidades. La Convención fue adoptada por la Asamblea General de las Naciones Unidas el 20 de noviembre de 1989. Más de dos décadas después, muchos países que la firmaron comienzan a preguntarse si no debería actualizarse. Es decir, incorporar nuevos artículos que se centren específicamente en los derechos de los niños en Internet, un espacio en el que transcurre una parte fundamental de la vida de los niños y adolescentes del siglo XXI.

La Convención ya incluye, entre otros, el derecho de los niños a “expresar su propia opinión y a que ésta se tenga en cuenta en todos los asuntos que los afectan”. Otro artículo se refiere específicamente a la protección de la vida personal y dice: “Todo niño tiene derecho a no ser objeto de injerencias en su vida privada, su familia, su domicilio y su correspondencia, y a no ser atacado en su honor”.

Visto en Segu Info

Atención creativos, amantes del cine y de las nuevas tecnologías, Mozilla ha lanzado Firefox Flicks, un concurso mundial de videos que transformará al internauta en cineasta.

Atención creativos, amantes del cine y de las nuevas tecnologías, Mozilla ha lanzado Firefox Flicks, un concurso mundial de videos que transformará al internauta en cineasta.

Para participar en el concurso no es necesario ser un especialista en Internet, basta que tengas una buena idea para promocionarla misión Mozilla: mantener el poder de internet en las manos de las personas. Los participantes deben crear un anuncio o una historia en video (un flick) con duración de hasta 30 segundos. El video debe mostrarla forma Mozillade hacer la web.

El premio del concurso Firefox Flicks se divide en cuatro categorías: mejor comercial de hasta 30 segundos, mejor animación, mejor uso de nuevas, tecnologías y mejor anuncio de servicios públicos. El concurso es global y los ganadores serán elegidos por categoría y región: Latinoamérica; América del Norte; Asia, Australia y Nueva Zelanda; Europa y África.

Los videos serán apreciados por millones de fans de Firefox en todo el mundo y el participante tendrá un público mundial, además de un jurado de personalidades del mundo del espectáculo. Entre los directores, actores y hombres de negocios que integra el jurado de este concurso, habrá nombres como Edward Norton, Shauna Robertson, Couper Samuelson, Jeff Silver y Ben Silvermam. Los ganadores podrán también unirse a algunos de los miembros del jurado en uno de los cuatro eventos internacionales de premiación; además, los videos más votados podrán ser presentados en las campañas globales de marketing y servicios públicos.

Para obtener más información, como las reglas de participación y categoría, acceda a firefoxflicks.org

Premios

El ganador del premio en cada región (Latinoamérica; América del Norte; Asia, Australia y Nueva Zelanda; Europa y África) recibirá, a su elección, US$ 5 mil en equipos de video o una beca para una escuela de cine. Los dos ganadores principales recibirán US$ 1mil en equipos de video.

Los dos ganadores principales en cada región y el ganador del gran premio también se llevarán un viaje para el gran evento de Firefox Flicks en 2012. Todos los participantes recibirán un regalo de Mozilla por video registrado.

Acerca de Mozilla

Creado en 1998, Mozilla es una organización sin fines de lucro dedicada a promover la apertura, la innovación y la oportunidad en línea. Mozilla cree que como un desarrollo social y tecnológico más significativo de nuestra época, Internet es un bien público que debe ser mejor protegido.

Mozilla es un proyecto de código abierto cuyo software ha sido usado para construir una de las mejores aplicaciones de Internet, como ejemplo de los navegadores más usados en todo el mundo.La Fundación Mozillaes una organización sin ánimo de lucro dedicada a esos objetivos, pero la verdadera fuerza por detrás de la organización son las personas alrededor del mundo, actuando juntas para construir la Internet que les gusta, y tú puedes ayudar a ello.

Suse

Santiago – 21 de febrero, 2012 – SUSE anunció sus planes para celebrar su 20 aniversario por medio de una campaña que abarca todo el año 2012. Durante este periodo el proveedor de soluciones empresariales Linux, SUSE presentará sus logros históricos más importantes y discutirá sus proyectos futuros a través de una serie de eventos internacionales que incluirán la reunión de SUSECon 2012, para clientes, socios y seguidores de sus soluciones.

“Tenemos mucho que celebrar en 2012” comentó Nils Brauckmann, presidente y gerente general de SUSE. “Hoy SUSE es un líder reconocido en el mercado en varios segmentos importantes y está bien posicionado para aprovechar un mercado en continua expansión de tecnologías de código abierto y Linux comercial. Con esto tratamos de dar un reconocimiento a las personas, los eventos y los desarrollos tecnológicos que nos han llevado a donde estamos hoy”, afirmó el ejecutivo.

SUSE planea exhibir información y realizar actividades para dar a conocer cómo la compañía ha evolucionado desde sus inicios en la industria del código fuente, hasta la creación de alianzas con los principales vendedores mundiales de tecnología para poder ofrecer innovación, protección de la inversión y una infraestructura de software de calidad empresarial a precios accesibles a todas sus generación de clientes.

Las raíces de SUSE datan de septiembre de 1992, cuando tres estudiantes alemanes de matemáticas y un ingeniero de software recientemente graduado formaron una compañía para desarrollar softwares y trabajar como un grupo de consejería en UNIX. Viendo el potencial de Linux, el equipo decidió distribuir sistemas operativos Linux y ofrecer servicios de soporte. Eligieron el nombre “S.u.S.E,” usando un acrónimo de un término alemán que significa desarrollo de software y sistemas. Posteriormente el nombre fue resumido a “SUSE.”

La compañía ha realizado importantes logros durante los 20 años que lleva haciendo negocios, incluyendo:

Logros en alianzas

La historia de SUSE se ha caracterizado por contar con fuertes alianzas en la industria que continúan expandiéndose hoy. En 1999 forjó una alianza con IBM, la cual condujo a una variedad de proyectos con enfoques hacia el futuro, la más destacada, la cooperación conjunta para trasladar código Linux al mainframe. Un año después, SUSE fue la única compañía en ofrecer un sistema operativo Linux para mainframes IBM que estaba listo para uso empresarial y contaba con soporte comercial. Por esa misma época, SUSE formó una alianza con LinuxLab de SAP, eventualmente volviéndose el primer proveedor Linux en ser designado como un “SAP Global Technology Partner.”

En 2006, un negocio transcendental y colaboración técnica con Microsoft condujo a instalaciones de investigación conjuntas para mejorar la interoperabilidad de Linux con Microsoft Windows. Hoy,

La alianza continúa para ayudar a los clientes a maximizar la utilización y minimizar los costos de administración de sus entornos TI mixtos y heterogéneos. SUSE sigue activamente manteniendo alianzas con otros líderes tecnológicos mundiales como son AMD, Dell, Fujitsu, HP, Intel, Oracle y VMware que han resultado en beneficios para los clientes, ayudándoles a resolver los complejos desafíos TI en la actualidad.

Logros en productos

En 1994 SUSE embarcó su primera distribución Linux “2S.u.S.E Linux v1”. Su siguiente producto significativo siguió en 1996 con el lanzamiento de S.u.S.E Linux v4.2, la primera versión en ser desarrollada completamente por SUSE, en vez de ser simplemente traducida.

En 2000, SUSE introdujo SUSE® Linux Enterprise Server, un sistema operativo de servidor cuyo objetivo eran los usuarios corporativos, el primer sistema operativo Linux para servidores globalmente distribuido y con un completo soporte para entornos empresariales de producción.

Otras introducciones notables de productos incluyen a SUSE Studio, galardonado software especializado y herramienta de aplicación para la creación de imágenes de sistemas operativos, que fue presentada en 2009. SUSE Manager, solución integrada de la compañía para la administración de Linux Server, lanzado en 2011.Y más recientemente, SUSE presentó su OpenStack* – solución de infraestructura sustentada en cómputo de nube.

Logros en comunidad

SUSE ha atendido y contribuido por largo tiempo a un gran número de proyectos de la comunidad de código abierto y alianzas. Uno de los más grandes y más influyentes es el proyecto openSUSE®, el cual fue establecido en 2005. El software Linux comercialmente soportado por SUSE siempre ha sido desarrollado y distribuido bajo modelos y licencias de código abierto, pero openSUSE abrió aún más los procesos de desarrollo, permitiéndole a programadores y usuarios evaluar y ayudar a contribuir con miras al desarrollo de sus versiones comerciales y comunitarias.

Logros corporativos

En sus 20 años de historia, SUSE ha experimentado dos cambios notables de propiedad. SuSE Linux AG fue adquirida por Novell, Inc. a principios de 2004. Siete años más tarde, Novell fue adquirido por The Attachmate Group, que restableció a SUSE como una unidad de negocios autónoma enfocada en la ingeniería de excelencia, la innovación inteligente y las relaciones duraderas con clientes y socios.

Por dos décadas, SUSE ha brindado el poder de Linux a una amplia variedad de clientes, incluyendola Bolsade valores de Londres, BMW, Walgreens, SONY, Sesame Worshop y Office Depot. Muchos clientes confían en SUSE Linux Enterprise para entregar un diverso rango de servicios esenciales TI de misión crítica, desde información comercial y de mercado de alto volumen, pasando por manufactura y producción, hasta comercio electrónico y control de tráfico aéreo, sólo por nombrar algunos.

“Tenemos una rica historia como pioneros en Linux. Estamos orgullosos de ser parte de la comunidad de código abierto y en ser antiguos colaboradores de Linux”, aseguró Hubert Mantel, uno de los fundadores originales de SUSE. “Celebrar nuestro 20 aniversario nos da la oportunidad de reflexionar sobre nuestra historia y compartir nuestras visiones para el futuro. Las posibilidades para SUSE hoy son más emocionantes que nunca, incluso más apasionantes que cuando partimos hace 20 años”.

En honor a sus logros durante los pasados 20 años, SUSE será el anfitrión de una serie de eventos internacionales incluyendo SUSECon 2012, del 18 al 21 de septiembre en el Hotel Caribe Royale en Orlando, Florida.

Acerca de SUSE

SUSEes proveedor líder de soluciones empresariales Linux que incrementan la agilidad, reducen costos y manejan la complejidad en entornos dinámicos. Con un portafolio centrado en SUSE Linux Enterprise, la plataforma más interoperable para la computación de misión crítica, SUSE le permite a las organizaciones ofrecer con seguridad servicios computacionales a través de entornos físicos, virtuales y de cómputo en nube. Con nuestros productos galardonados y ecosistema de alianzas, las soluciones SUSE se encargan de miles de organizaciones alrededor del mundo. Para más información, visítenos en www.suse.com.

Google Wave

La decisión de suspender el servicio de Google Wave , sorprendió a varios usuarios. El producto, que permitía la incorporación de diversas aplicaciones online, sólo estuvo en funcionamiento durante un año.

El buscador argumentó que el término del servicio se debió a que la aplicación no tuvo la recepción requerida.

Ante esto, un grupo de usuarios manifestaron su descontento y crearon el sitio “Save Google Wave” , dedicado especialmente a evitar el cierre del servicio.

La página ofrece diferentes maneras para expresar el apoyo a Google Wave. Entre los que se encuentran un espacio para que los visitantes manifiesten su descontento, una cuenta de Twitter y un espacio en Facebook.

Hasta ahora más de 20.000 personas han plasmado su apoyo a la campaña, mientras la cuenta de Twitter ya tiene más de 600 seguidores.

En “Save Google Wave” también se pueden comprar poleras y chapitas con mensajes de apoyo al servicio de Google. No queda claro el destino de los recursos recolectados, aunque lo más probable que se utilice como compensación por el trabajo de los creadores de la campaña.

123Next  Page 1 of 3

Page 1 of 3